Bezpieczeństwo z VPN, MDM/EEM i MFA

Dostęp zdalny realizowany jest najczęściej z użyciem połączeń VPN (Virtual Private Network), które stosują SSL/TLS lub IPsec do szyfrowania danych. Na różnych platformach dostępne są różne mechanizmy bezpieczeństwa i kontroli ruchu w ramach różnych typów połączeń VPN. Stąd ważny jest wybór odpowiednich rozwiązań, które powinny być dostosowane do wymogów działania VPN Remote Access i VPN Site to Site, bezpieczeństwa zasobów oraz wymaganej jakości połączenia dla danego typu ruchu.

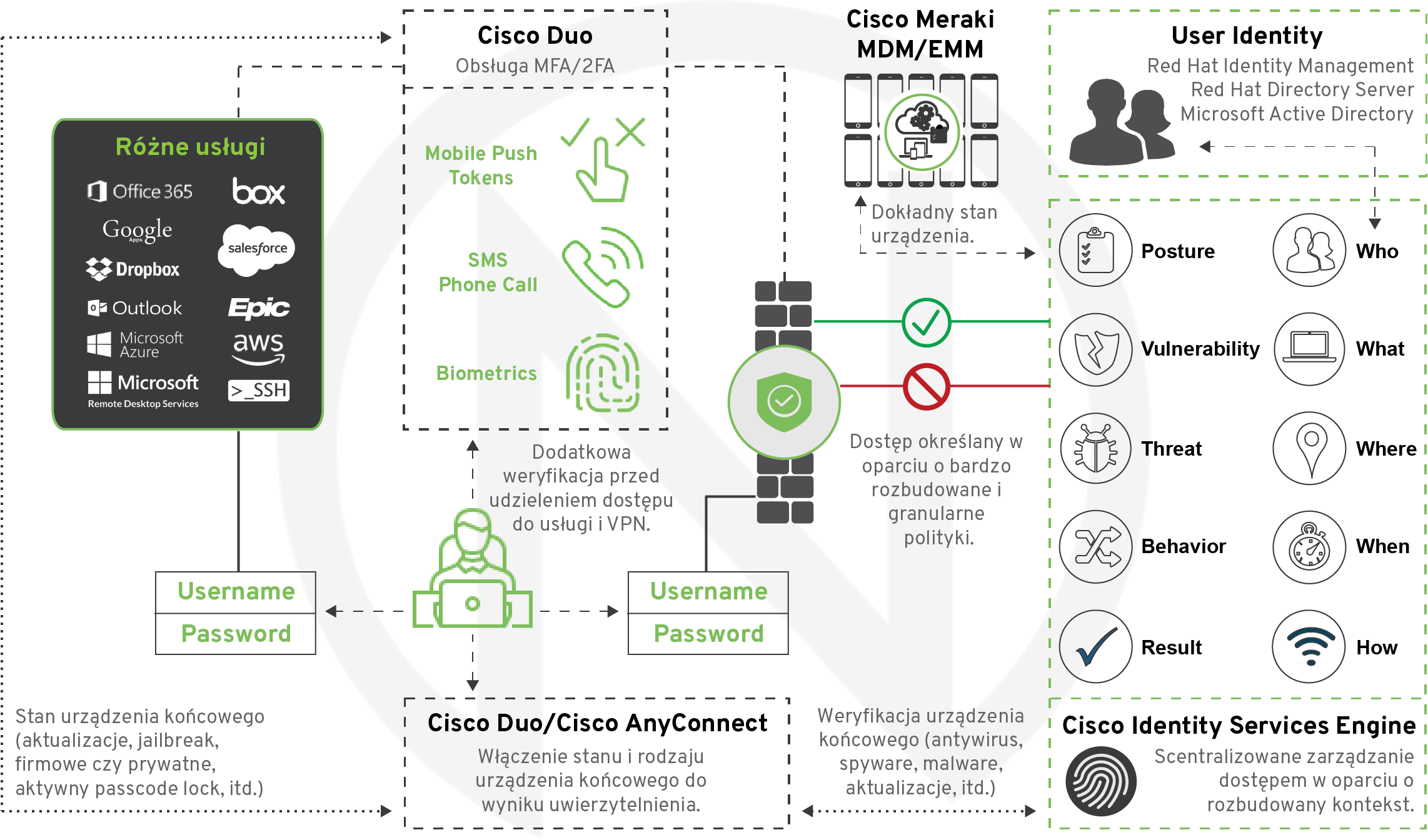

Coraz częściej pracownicy uzyskują dostęp do danych, aplikacji i usług organizacji z prywatnych urządzeń, jednocześnie nie dbając przy tym o ich należyte bezpieczeństwo i ciągłe aktualizacje. Nie pozwalają też robić tego administratorom systemu IT, w tym w żaden sposób ich kontrolować. Jest to powodem, dla którego coraz częściej uwaga atakujących ukierunkowana jest na prywatne urządzenia pracowników, których zabezpieczenia często o wiele łatwiej obejść. Jednym z rozwiązań tego problemu są rozwiązania MDM/EMM (Mobile Device Management/Enterprise Mobility Management), które dostarczają funkcję centralnego monitorowania i zarządzania bezpieczeństwem oraz aplikacjami urządzeń mobilnych.

Istotne jest również użycie MFA (Multi-Factor Authentication), czyli wieloskładnikowego uwierzytelnienia, które sprawia, że atakujący potrzebuje jednocześnie znać poświadczenia użytkownika i mieć fizyczny dostęp do jego urządzenia, co rzadko jest możliwe. Poza hasłem, najczęściej stosowane jest OTP (One Time Password) w formie jednorazowych kodów otrzymywanych za pomocą wiadomości SMS lub dodatkowego zatwierdzenia logowania w aplikacji telefonu. Oferowane przez nas rozwiązania mają także możliwość weryfikacji stanu urządzenia końcowego, użycie MFA w trakcie nawiązywania połączeń VPN oraz logowania do wielu znanych usług chmurowych, w tym SSH i RDP.

W naszej ofercie są także rozwiązania, które umożliwiają centralną analizę i zarządzanie usługami chmurowymi w zakresie uzyskiwanego dostępu czy nawet wdrożenia polityk DLP (Data Loss Prevention). Dzięki temu, logowanie z innego kraju lub kilka logowań w bliskim czasie z bardzo oddalonych od siebie miejsc może zostać oznaczone jako incydent do zbadania lub zabronione przez system. Potrafią także wykrywać podejrzane zachowania, anomalie w zachowaniu użytkowników, wycieki danych, czy sytuacje narażające na wyciek danych, jak np. nieumyślne udostępnienie publicznie dokumentu z poufnymi danymi.

Ilekroć ktoś użyje opcji logowania (OAuth) z użyciem np. kont Google lub Microsoft, oddaje takiej aplikacji lub stronie dostęp do konta, czasem z prawami czytania posiadanych wiadomości oraz kopiowania i usuwania plików. Nasze rozwiązania są w stanie wykryć takie powiązane z organizacyjnymi kontami aplikacje i strony. W ten sposób informacje te stają się dostępne dla działu IT.

Odpowiedzialność

Wszelkie prezentowane na naszej stronie treści i grafiki mają wyłącznie charakter poglądowy i nie stanowią oferty handlowej w rozumieniu art. 66 § 1 Kodeksu cywilnego oraz innych właściwych przepisów prawa. Zastrzegamy sobie prawo do wprowadzania zmian w dowolnym momencie i bez uprzedzenia lub następczego informowania o takich zmianach. Dokładamy starań, aby informacje publikowane na naszej stronie były zgodne ze stanem faktycznym i aktualne, nie gwarantuje jednak, że nie zawierają braków lub błędów. Nie ponosimy też żadnej odpowiedzialności za skutki powiązane z dostępnem do publikowanych przez nas informacji, w szczególności za wszelkie decyzje podejmowane na podstawie tych informacji.

Wykorzystane materiały

Grafiki wykorzystane na naszej stronie pochodzą z różnych źródeł. Część z nich została wykonana przez nas, a część pochodzi z zasobów dla Partnerów producentów z którymi współpracujemy oraz sklepów internetowych z gotowymi grafikami i zdjęciami.