Centrum danych

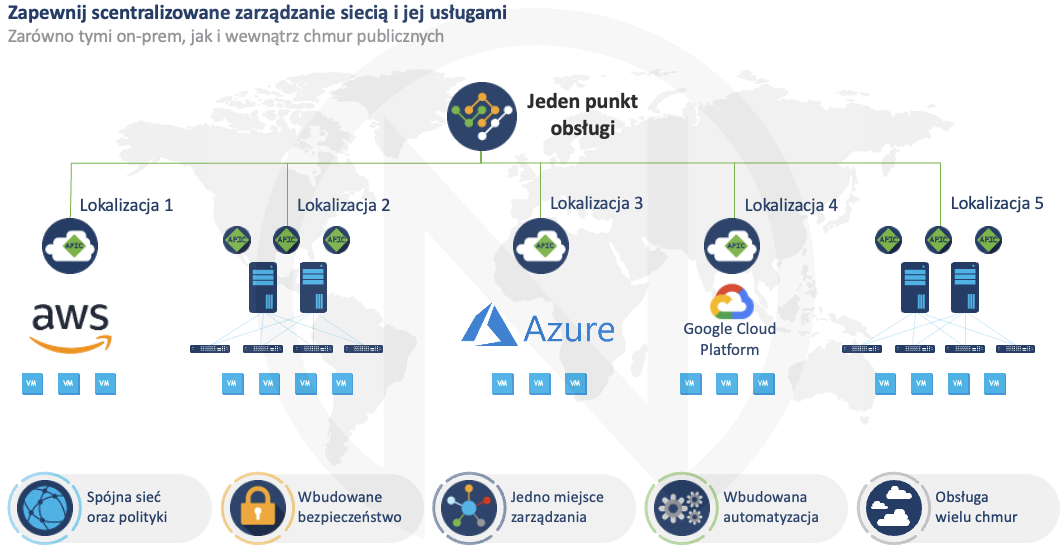

Dla centrów danych, platform chmurowych i wszelkich miejsc, gdzie działa duża ilość aplikacji pozycjonujemy bardzo elastyczną i zautomatyzowaną infrastrukturę opartą na technologii SDN (Software-Defined Network) z wbudowaną ochroną dla aplikacji.

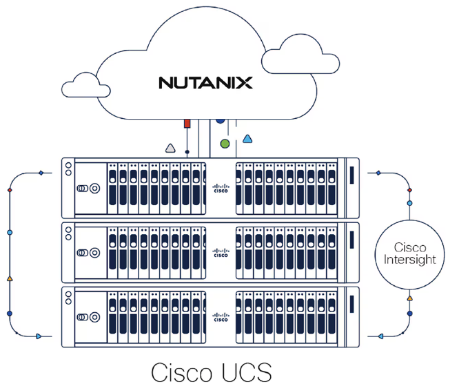

Integruje się ona bardzo dobrze z różnymi środowiskami do wirtualizacji, konteneryzacji, a także platformami chmurowymi, które także dostępne są w naszej ofercie. Należy do nich m.in. Kubernetes, Red Hat OpenShift Container Platform, Red Hat OpenStack, VMware vSphere, Nutanix, AWS (Amazon Web Services), GCP (Google Cloud Platform) czy Microsoft Azure. Dzięki dobrej integracji z nimi, tworzone przez nas polityki mogą bazować nawet na m.in. tagach przypisywanych bezpośrednio do maszyn wirtualnych i kontenerów działających w takich środowiskach.

Obsługa tak dużej ilości środowisk i chmur publicznych jest tutaj kluczowa. Za jej sprawą z jednego miejsca możemy definiować polityki kontrolujące wymianę ruchu pomiędzy aplikacjami czy ochrony przepływów aplikacyjnych, które to konwertowane są na język docelowego danego środowiska czy chmury. Dzięki temu nie musimy zapoznawać się ze sposobem i ideą definiowania polityk czy też ze sposobem działania i nazewnictwa mechanizmów w każdej z chmur. Na dodatek bardzo łatwo nasze aplikacje mogą migrowane pomiędzy tymi wszystkimi środowiskami z zachowaniem zdefiniowanych wcześniej polityk.

Implementacja polityk pomiędzy aplikacjami jest bardzo granularna i możliwa nawet wtedy, kiedy działają one w ramach tej samej sieci logicznej VLAN. Jest to możliwe do zrealizowania dzięki wykorzystaniu mikro segmentacji, segmentacji oraz także makro segmentacji na bazie sieci nakładowych (ang. overlay networks). Dozwolony ruch pomiędzy aplikacjami może być określany poprzez protokół i numer portu (filtrowania na poziomie warstwy czwartej) lub z użyciem grafów definiujących jego przepływ poprzez wskazane urządzenia fizyczne bądź wirtualne, wyspecjalizowane w blokowaniu zagrożeń i ochronie. Urządzenia takie mogą realizować zaawansowaną ochronę na poziomie protokołów aplikacyjnych. Należą do nich najczęściej deszyfratory i szyfratory ruchu TLS/SSL, urządzenia z funkcjami WAF (Web Application Firewall), IPS (Intrusion Prevention System), AMP (Advanced Malware Protection), Firewall oraz urządzenia zapewniające akcelerację i rozkład ruchu aplikacyjnego. Oczywiście polityki te mogą dotykać ruchu kierowanego z zewnątrz do aplikacji, jak i tego wymienianego pomiędzy aplikacjami.

Dostępna jest również duża ilość wbudowanych narzędzi, które ułatwiają przeprowadzenie diagnozy, weryfikacji poprzednich zdarzeń, ocenę ich wpływu na aplikacje i aktualny stan, jak i przewidywania skutków zmian, jeszcze przed ich wprowadzeniem.

Wykorzystanie do tego gotowej platformy "pod klucz", jaką jest Cisco ACI (Application Centric Infrastructure) jest wygodne i wprowadza sporo oszczędności, jako że lokalny dział IT nie musi się zajmować wewnętrzną problematyką i sposobem działania wykorzystywanych w środku protokołów. Jego zadaniem jest tylko budowa odpowiednich polityki bezpieczeństwa i sposobu traktowania ruchu oraz relacji pomiędzy aplikacjami, a o skonfigurowanie tego w warstwach niższych zadba kontroler.

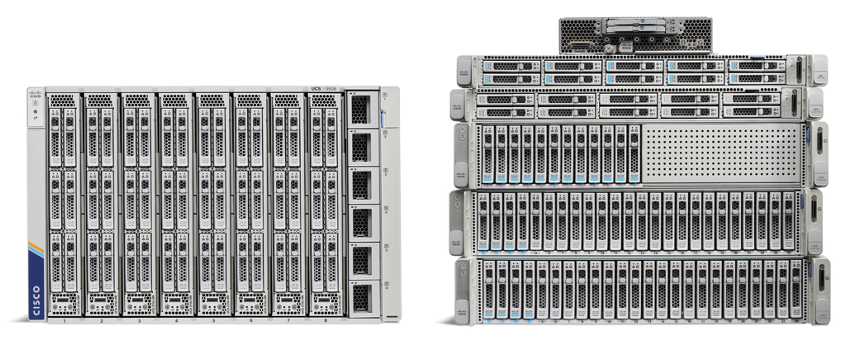

W naszej ofercie znajdują się także pojedyncze urządzenia i oprogramowanie do tego obszaru, które można wdrażać i obsługiwać ręcznie czy poprzez własne narzędzia do automatyzacji. Nasza oferta do centrów danych obejmuje różnej klasy pamięci masowe, macierze dyskowe, rozwiązania klasy Software-Defined Storage, Container Storage, rozwiązania hiperkonwergentne, sieci SAN dla FC (Fibre Channel), FCoE (Fibre Channel over Ethernet), FICON, iSCSI, iSER (iWARP i RoCE), NVMe-oF czy FCIP, platformy do wirtualizacji i konteneryzacji, systemy operacyjne, platformy do automatyzacji i orkiestracji, przełączniki, routery, sprzęt serwerowy, systemy kopii zapasowej i odzyskiwania danych po awarii (Disaster Recovery), biblioteki taśmowe, akceleracji ruchu i rozkładu obciążenia oraz rozwiązania do centralnego zarządzania, monitorowania i ochrony na różnych poziomach.

W centrach danych i chmurach bardzo ważna jest warstwa usługowa, która udostępnia funkcje orkiestracji. Upraszcza to proces dostarczania usług. Jest ona uwarunkowana od automatyzacją wszelkich powiązanych z tym procesem zadań. Dotyczy automatyzacji sieci oraz platform i systemów, w których będą uruchamiane oraz obsługiwane usługi i aplikacje. Przykładowa architektura zorientowana na obsługę usług chmurowych i aplikacyjnych z wbudowaną orkiestracją została pokazana poniżej.

W powyższym przykładzie za sieć odpowiada Cisco ACI (Application Centric Infrastructure), za automatyzację serwerów Cisco UCS (Unified Computing System), za obsługę kopii zapasowej rozwiązanie Storware, a za resztę, włączając w to spojenie wszystkiego razem, wiele rozwiązań Red Hat, do których należy m.in. Red Hat Ansible Automation Platform, Red Hat OpenShift Container Platform czy Red Hat Satellite. Oczywiście, to tylko przykład obrazujący ideę i niektóre komponenty można w nim zmienić.

Orkiestracja zmniejsza koszta obsługi, jednocześnie znacząco przyśpieszając uruchamianie nowych usług. Nie można zapomnieć o większym porządku, jako że automatyzacji podlega nie tylko tworzenie nowych usług i aplikacji, ale i zamykanie już nieużywanych. Dlatego orkiestracja jest niezbędnym elementem bardziej dynamicznych środowisk.

Odpowiedzialność

Wszelkie prezentowane na naszej stronie treści i grafiki mają wyłącznie charakter poglądowy i nie stanowią oferty handlowej w rozumieniu art. 66 § 1 Kodeksu cywilnego oraz innych właściwych przepisów prawa. Zastrzegamy sobie prawo do wprowadzania zmian w dowolnym momencie i bez uprzedzenia lub następczego informowania o takich zmianach. Dokładamy starań, aby informacje publikowane na naszej stronie były zgodne ze stanem faktycznym i aktualne, nie gwarantuje jednak, że nie zawierają braków lub błędów. Nie ponosimy też żadnej odpowiedzialności za skutki powiązane z dostępnem do publikowanych przez nas informacji, w szczególności za wszelkie decyzje podejmowane na podstawie tych informacji.

Wykorzystane materiały

Grafiki wykorzystane na naszej stronie pochodzą z różnych źródeł. Część z nich została wykonana przez nas, a część pochodzi z zasobów dla Partnerów producentów z którymi współpracujemy oraz sklepów internetowych z gotowymi grafikami i zdjęciami.