Brzeg i styk sieci tradycyjnie lub z SD-WAN

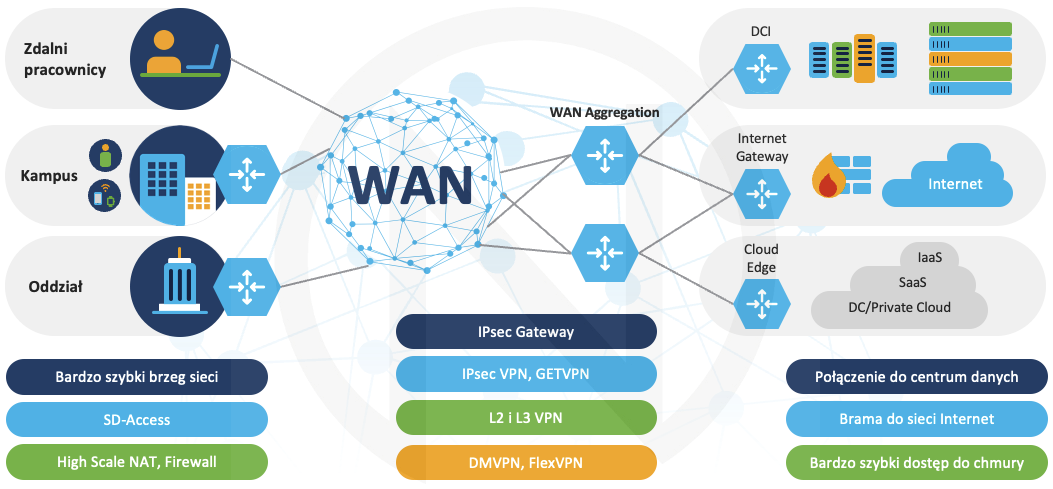

Na styku sieci kampusowej czy budynku obsługiwana jest wymiana ruchu pomiędzy siecią wewnętrzną, a siecią Internet, usługami chmur publicznych, siecią telefoniczną, innymi oddziałami oraz zdalnymi pracownikami. Poprzez to miejsce realizowany jest też dostęp ze świata do znajdującej się wewnątrz organizacji chmury prywatnej i jej usług.

Działanie tego miejsca ma bezpośredni wpływ na dostępność, jakość i bezpieczeństwo komunikacji, wymiany danych oraz używanych usług i aplikacji. Ilość usług i aplikacji działających w sieci, a także realizowanych za jej pośrednictwem zadań ciągle rośnie. Zwiększa się też waga załatwianych za jej pośrednictwem spraw i transakcji. To wszystko powoduje ciągłą potrzebę zwiększania jej szybkości i jednocześnie poprawy bezpieczeństwa.

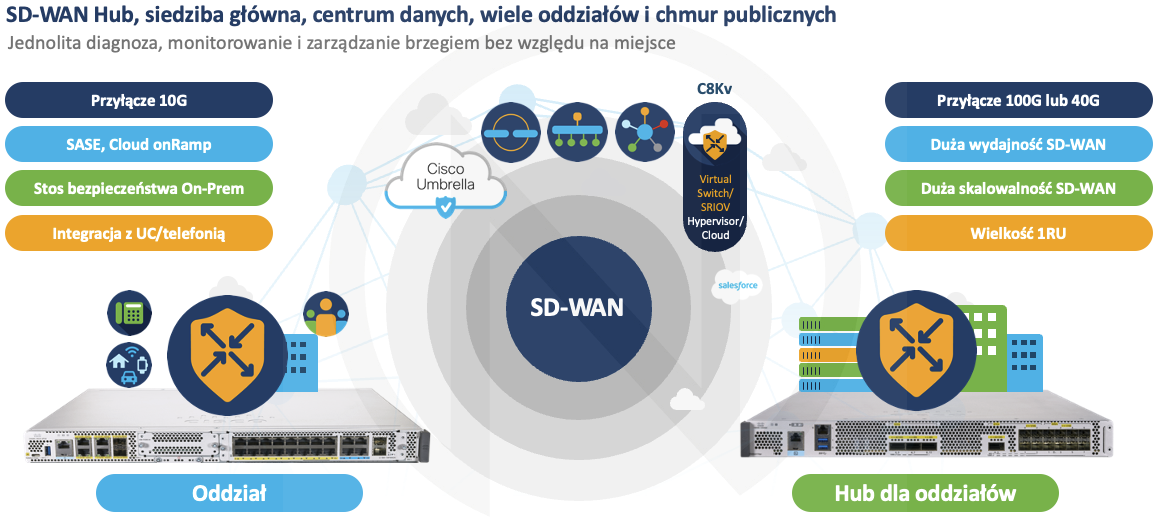

SD-WAN (Software Defined Wide Area Network), SDDC (Software Defined Data Center) i SD-Access mogą dziś tworzyć spójną całość i opierać się o spójne polityki, wykorzystujące te same grupy aplikacji, urządzeń i użytkowników. To za sprawą bardzo dobrej integracji ich kontrolerów w rozwiązaniach firmy Cisco Systems.

W zależności od wymagań, na brzeg sieci pozycjonujemy także m.in. rozwiązania Cisco Meraki SD-WAN i Cisco Secure Firewall.

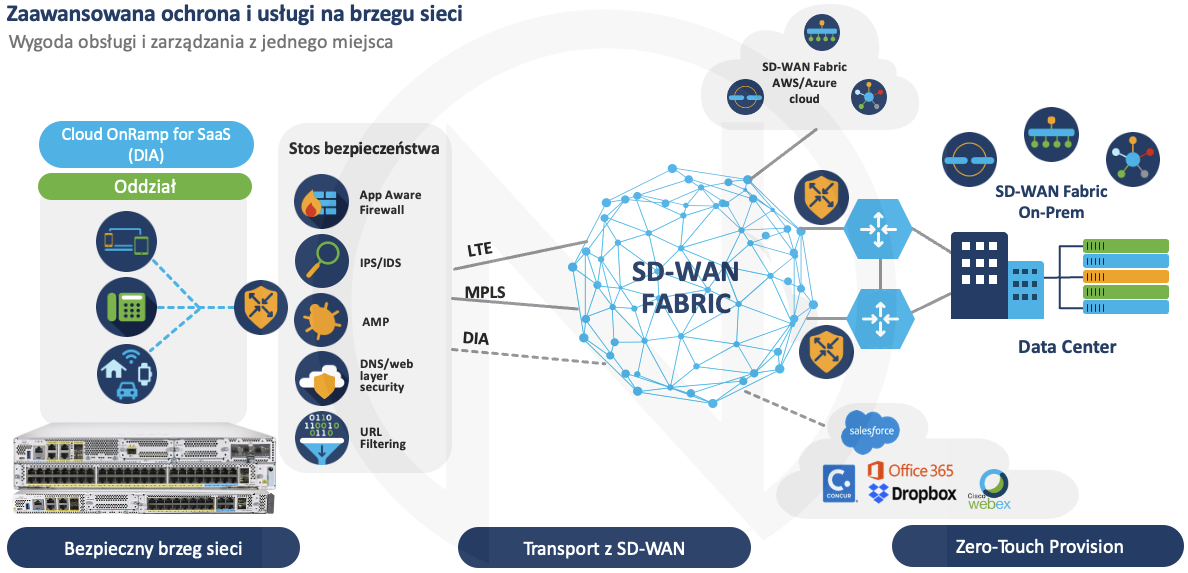

Pozycjonujemy tu platformy, które potrafią zapewnić zaawansowaną ochronę, usługi Cloud onRamp i SASE (Secure Access Service Edge), kierować ruchem w oparciu o narzucone wymagania aplikacyjne oraz są bardzo elastyczne w obszarze stosowanych na styku sieci technologii. Na brzegu sieci umieszcza się też czasem platformy ukierunkowane na ochronę przed zagrożeniami, choć raczej powinny one działać za urządzeniem brzegowym (wiele zależy od postawionych wymagań i dostępnego budżetu).

Dobre urządzenia brzegowe potrafią obsługiwać mechanizmy kierowania ruchem w oparciu o wymagania aplikacyjne, dodatkowe usługi i integracje dla organizacji opierających swój biznes na chmurach publicznych, zaawansowane mechanizmy ochrony oraz funkcje bramy głosowej dla tradycyjnej telefonii, VoIP i usług chmurowych do komunikacji.

Oferowane przez nas rozwiązania są bardzo elastyczne. Można korzystać tylko z tradycyjnych i dostępnych w innych rozwiązaniach technologii i protokołów. W niektórych miejscach można dodatkowo wesprzeć sieć tym, co jest w nich unikalne, ale jest czymś kluczowym dla bezpieczeństwa i działania naszej organizacji, jak choćby wykrywanie zagrożeń w ruchu nieszyfrowanym i szyfrowanym bez jego deszyfrowania i spadku wydajności.

Można opracować swoją architekturę przy użyciu tradycyjnych protokołów routingu czy rozwiązań VPN lub skorzystać z gotowej architektury "zrób to sam", jak Cisco IWAN (Intelligent WAN) i skonfigurować wszystko ręcznie. Można też skorzystać z własnego rozwiązania SDN lub z rozwiązania "pod klucz", jakim jest Cisco SD-WAN. Budowanie z nami, to więcej niż jeden wybór.

Tam gdzie potrzebny jest centralny system do monitorowania i zarządzania dla dużej ilości lokalizacji warto pójść o krok dalej i wybrać architekturę Cisco SD-WAN (Software-Defined WAN). Dzięki niej, z jednego miejsca można monitorować oraz zarządzać polityką bezpieczeństwa i jakości ruchu aplikacyjnego, łączami do sieci Internet oraz połączeniami VPN pomiędzy lokalizacjami. Cała diagnostyka i wizualizacja potrafi nie tylko wyłapać trwałe awarie, ale także chwilowe wzrosty opóźnień mogące mieć wpływ na działanie aplikacji. Monitorować można cały ruch, wybrane klasy ruchu aplikacyjnego, a nawet aktywne w danej chwili przepływy.

Oczywiście można też stosować własne rozwiązania do zarządzania i monitorowania. Oferowane przez nas urządzenia brzegowe wykorzystują model danych YANG. Obsługują również protokół NETCONF i RESTCONF. Dzięki temu można je samodzielnie skonfigurować wedle własnego uznania, czy to ręcznie, czy poprzez inny systemu do automatyzacji. Przykładem może być tutaj wykorzystanie Red Hat Ansible Automation, Cisco NSO (Network Services Orchestrator) czy konfiguracja wszystkiego w CLI.

Odpowiedzialność

Wszelkie prezentowane na naszej stronie treści i grafiki mają wyłącznie charakter poglądowy i nie stanowią oferty handlowej w rozumieniu art. 66 § 1 Kodeksu cywilnego oraz innych właściwych przepisów prawa. Zastrzegamy sobie prawo do wprowadzania zmian w dowolnym momencie i bez uprzedzenia lub następczego informowania o takich zmianach. Dokładamy starań, aby informacje publikowane na naszej stronie były zgodne ze stanem faktycznym i aktualne, nie gwarantuje jednak, że nie zawierają braków lub błędów. Nie ponosimy też żadnej odpowiedzialności za skutki powiązane z dostępnem do publikowanych przez nas informacji, w szczególności za wszelkie decyzje podejmowane na podstawie tych informacji.

Wykorzystane materiały

Grafiki wykorzystane na naszej stronie pochodzą z różnych źródeł. Część z nich została wykonana przez nas, a część pochodzi z zasobów dla Partnerów producentów z którymi współpracujemy oraz sklepów internetowych z gotowymi grafikami i zdjęciami.