Podstawy sieci z Cisco IOS. Moduł 1: Konfiguracja SSH

Korzystanie z protokołu Telnet nie jest zalecane. Powodem jest to, że zarówno cały proces uwierzytelnienia, czyli podawania nazwy użytkownika i jego hasła, jak i wszytko to, co dalej jest wymieniane pomiędzy naszym komputerem, a tym urządzeniem w trakcie sesji Telnet jest przesyłane otwartym tekstem. Innymi słowy, bez żadnego szyfrowania.

Dlatego właśnie uruchomienie usługi SSH jest jedną z pierwszych rzeczy, jaką należy zrobić.

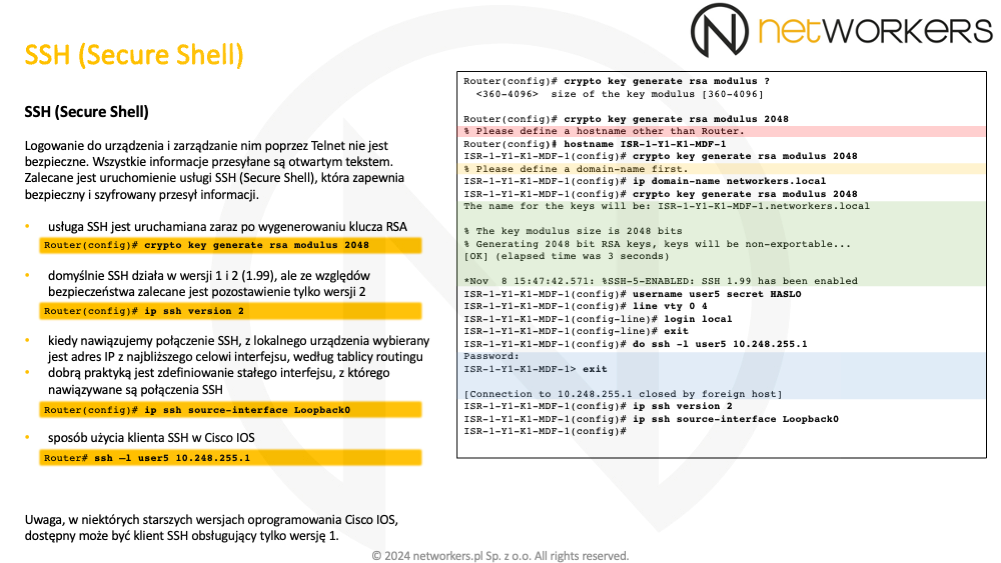

Aby ta usług wystartowała, wymagane jest wygenerowanie pary kluczy, które posiadają nazwę, która tworzoną z nazwy hostname i nazwy domenowej. Stąd wcześniej wymagana jest odpowiednia konfiguracja tych dwóch parametrów. Bez niech urządzenie nie rozpocznie generowania kluczy, co widać na zrzucie poleceń odpowiednio na czerwonawym i żółtawym tle.

Kiedy pytani jesteśmy o długość klucza RSA, to w trakcie ćwiczeń dla przyśpieszenia procesu generowania można podać 768 lub 1024. Natomiast w środowisku produkcyjnym dobrze jest stosować klucze RSA o długości minimum 2048. To się z czasem może zmieniać, dlatego dobrze jest wcześniej zweryfikować to z aktualnymi najlepszymi praktykami.

Na zielonawym tle widać, że usługa SSH wystartowała w wersji 1.99. To oznacza, że usługa obsługuje protokół SSH w wersji 1 i 2. W środowisku produkcyjnym, gdzie mamy nowe urządzenia, warto też ograniczyć się do SSH w wersji 2. W starszych urządzeniach, jakie często są dostępne w salach szkoleniowych może nie być na urządzeniu dostępnego klienta SSH w wersji 2.

Dobrą praktyką jest wskazanie, z którego interfejsu mają być nawiązywane połączenia SSH. Najlepiej wybrać do tego celu interfejs loopback. O powodach tego już pisaliśmy przy okazji omawiania tego interfejsu. Służy do tego polecenie "ip ssh source-interface".

Logowanie do innych urządzeń z użyciem SSH w Cisco IOS CLI wymaga użycia polecenia "ssh". Aby zalogować się do adresu IP 10.248.255.1, jako użytkownika "user", należy wpisać "ssh -l user 10.248.255.1".

Warto pamiętać, że logujemy się użytkownikiem i hasłem, tak więc wymagane jest wcześniejsze pozakładanie odpowiednich kont użytkowników oraz ustawienie wirtualnych terminali do obsługi lokalnej bazy użytkowników.

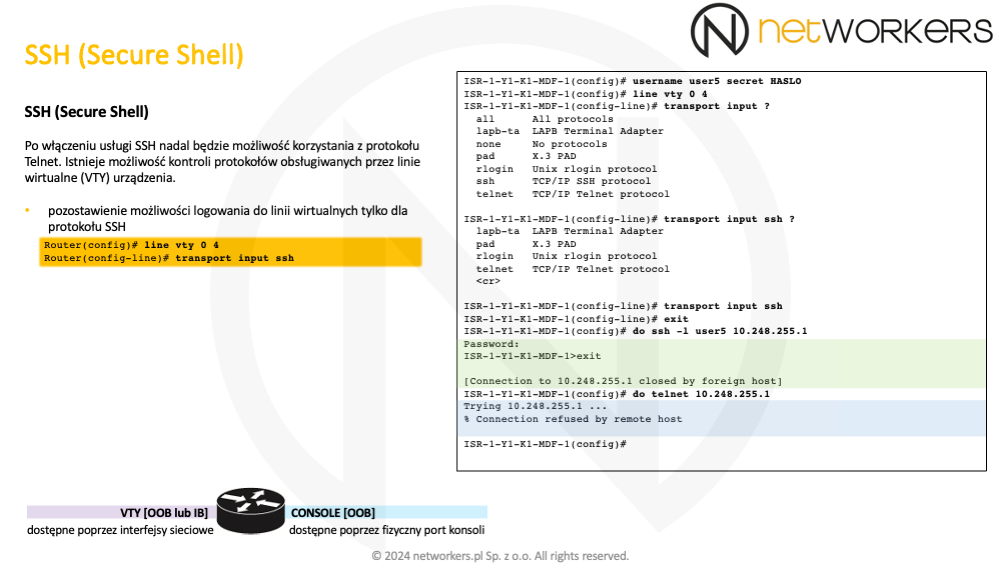

Na typ etapie będziemy mieli aktywną zarówno usługę SSH, jak i Telnet. Warto pamiętać, że aktywowanie SSH nie dezaktywuje Telnet. Zatem domyślnie dostępne jest wiele kanałów czy protokołów, za pomocą których można łączyć się do wirtualnych terminali. Ich listę można ograniczyć do samego SSH z użyciem polecenia "transport input ssh". Jest to zalecane.

Na naszym zrzucie widać, jak po wykonaniu tego polecenia w konfiguracji wirtualnych terminali, Telnet przestał być dostępny. Na niebieskawym tle widać komunikat "% Connection refused by remote host". Zatem na porcie 23/tcp, gdzie działa domyślnie Telnet, już nic nie nasłuchuje. A jak widać na zielonawym tle, SSH działa bez problemów. SSH to oczywiście port 22/tcp.

Przed kolejną porcją wiedzy zachęcamy do przećwiczenia i utrwalenia tej poznanej tutaj. Skorzystaj z naszych ćwiczeń!