Cisco NSO (Network Services Orchestrator)

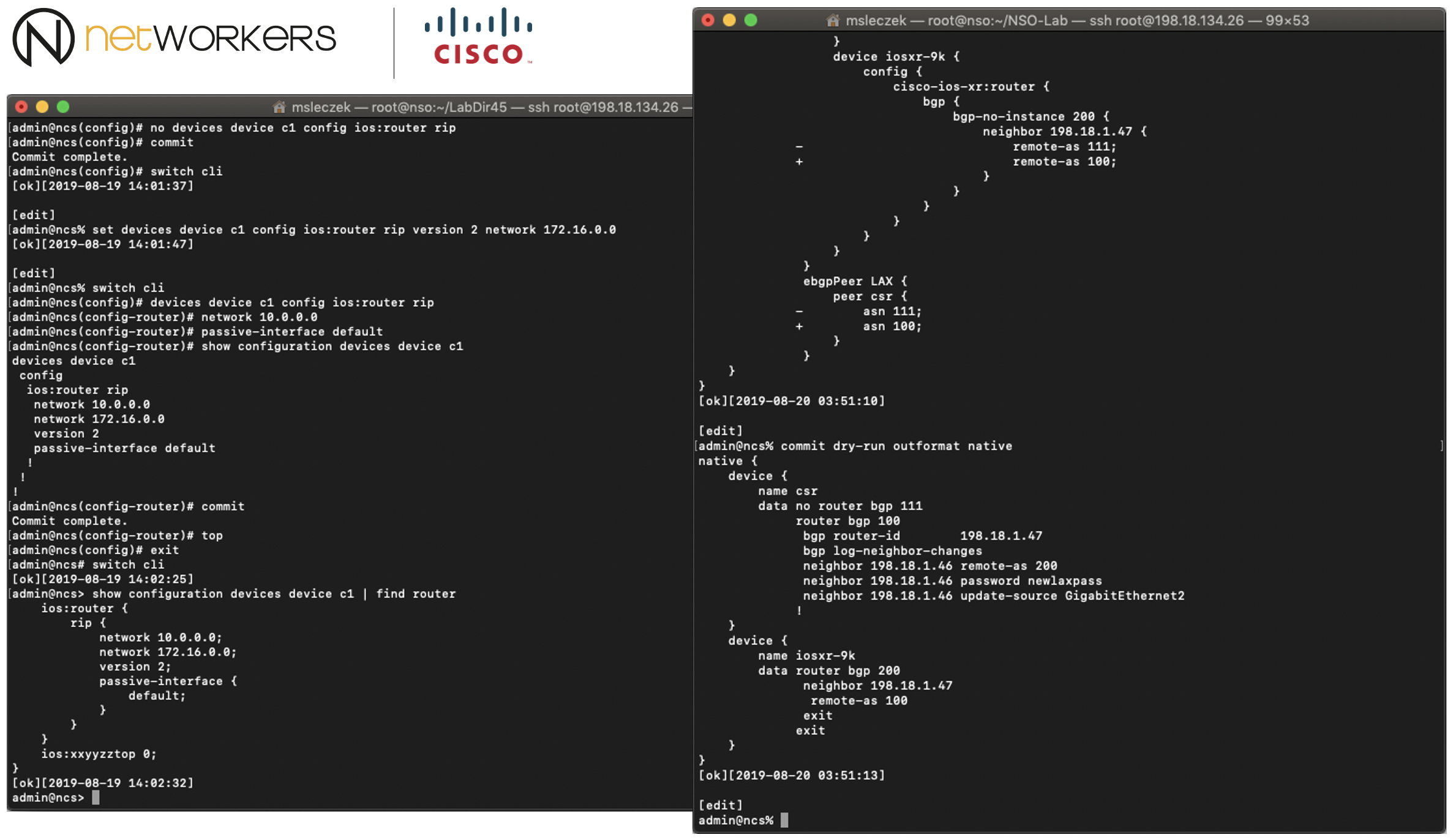

Cisco NSO (Network Services Orchestrator) wywodzi się ze świata NETCONF i YANG. Informacje na temat konfiguracji urządzeń i usług przechowywane są tam z użyciem modelu YANG, który jest odporny na zmiany w CLI i uniwersalny dla rozwiązań różnych producentów. Cisco NSO kładzie duży nacisk na wygodną konfigurację urządzeń. Udostępnia do tego celu API, WebUI i CLI.

W zależności od naszych upodobań, konfiguracja za pomocą CLI może odbywać się przy użyciu składni w stylu Cisco lub Juniper. Zatem, możemy zarządzać urządzeniami firmy Juniper przy użyciu dobrze znanych poleceń CLI urządzeń Cisco lub odwrotnie.

Wysokopoziomowa orkiestracja i transakcyjność zmian

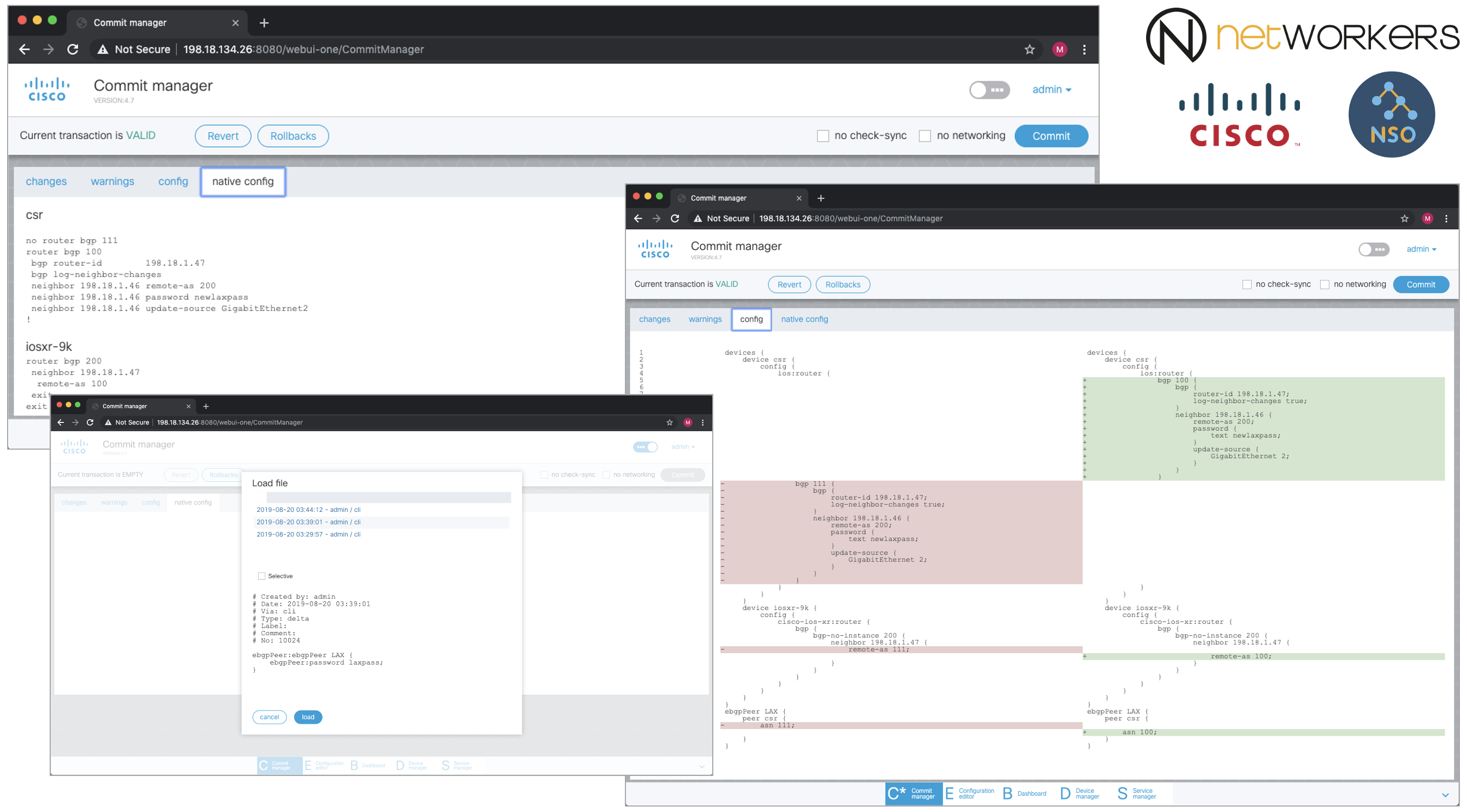

Zastosowanie kilku pojemników na konfigurację sprawia, że możemy ją przetestować przed zatwierdzeniem i w razie problemu łatwo wycofać. Zmiany można wprowadzać w ramach pojedynczej transakcji zarówno na pojedynczym urządzeniu, jak i całej sieci czy grupie urządzeń. Dzięki temu, znika problem omyłkowego odcięcia się w trakcie wprowadzania zmian.

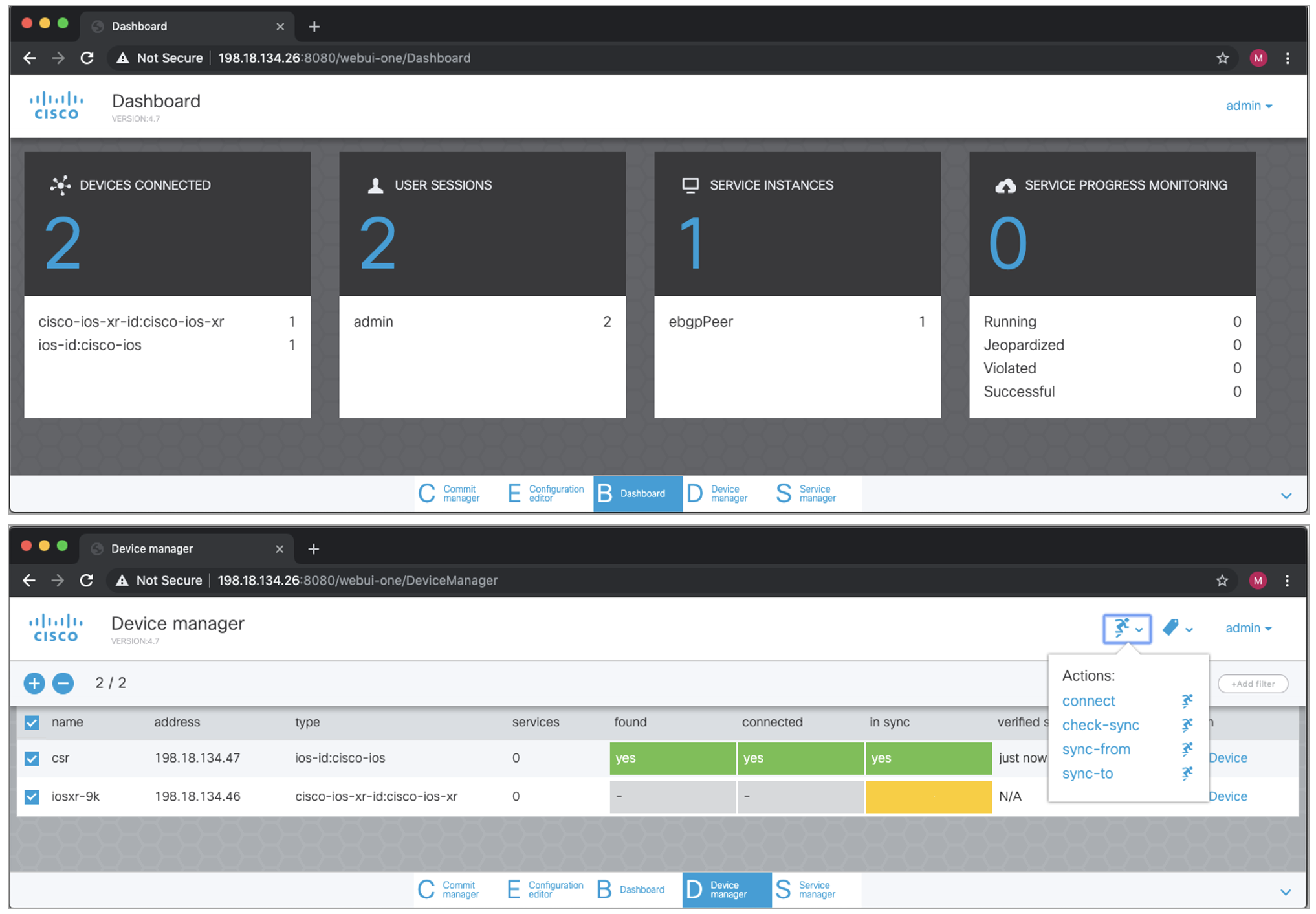

Interfejs umożliwia zarówno typową konfigurację pojedynczych urządzeń, jak i uruchamianie usług na większej ilości urządzeń jednocześnie. W dużych sieciach nie chcemy skupiać się na specyfice konfiguracji każdego z urządzeń z osobna. Bardziej interesuje nas orkiestracja (ang. orchestration) i działanie wysokopoziomowe. W takich zastosowaniach Cisco NSO sprawdza się najlepiej!

Chcemy dla przykładu uruchomić usługę VPN pomiędzy lokalizacją A, a lokalizacją B danego klienta i to wszystko.

Konfiguracje różnych protokołów routingu, list kontroli dostępu, mechanizmu QoS i różnych polityk dla tej usługi powinny zostać zrealizowane automatycznie, na wszystkich powiązanych z tą usługą urządzeniach. Takie właśnie działanie jest możliwe dzięki Cisco NSO. Dotyczy to także drobnych zmian. Jeżeli klient zmieni ASN (Autonomous System Number), to zmieniamy to w jednym miejscu konfiguracji usługi danego klienta, a Cisco NSO doprowadza do spójności tą zmianę wszędzie, gdzie jest to potrzebne.

Dla pewności, przed zatwierdzeniem operacji, można także wyświetlić modyfikacje konfiguracji, jakie zamierza wprowadzić Cisco NSO na każdym z urządzeń. Wykonanie operacji realizowane jest w pełni atomowo. Oznacza to, że konfiguracja może zostać wprowadzona i następnie uruchomiona, ale jeżeli coś istotnego przestanie działać, to wszystkie urządzenia są w stanie powrócić do poprzedniej wersji. Jeśli wszystko będzie w porządku, to zmiana zostanie utrwalona.

Cisco NSO prowadzi historię wprowadzanych zmian, dzięki czemu łatwo i szybko możemy wrócić do poprzedniego stanu. Dzięki odpowiednim modułom symulującym urządzenia sieciowej, Cisco NSO umożliwia także przetestowanie wszelkich zmian przed ich wprowadzeniem. Jest to przydatne dla każdego, kto nie ma środowiska testowego, które odzwierciedlałoby sieć produkcyjną.

Zainteresowanych zakupem lub wdrożeniem Cisco NSO oraz automatyzacją

Wygodna automatyzacja i bardzo szeroka integracja

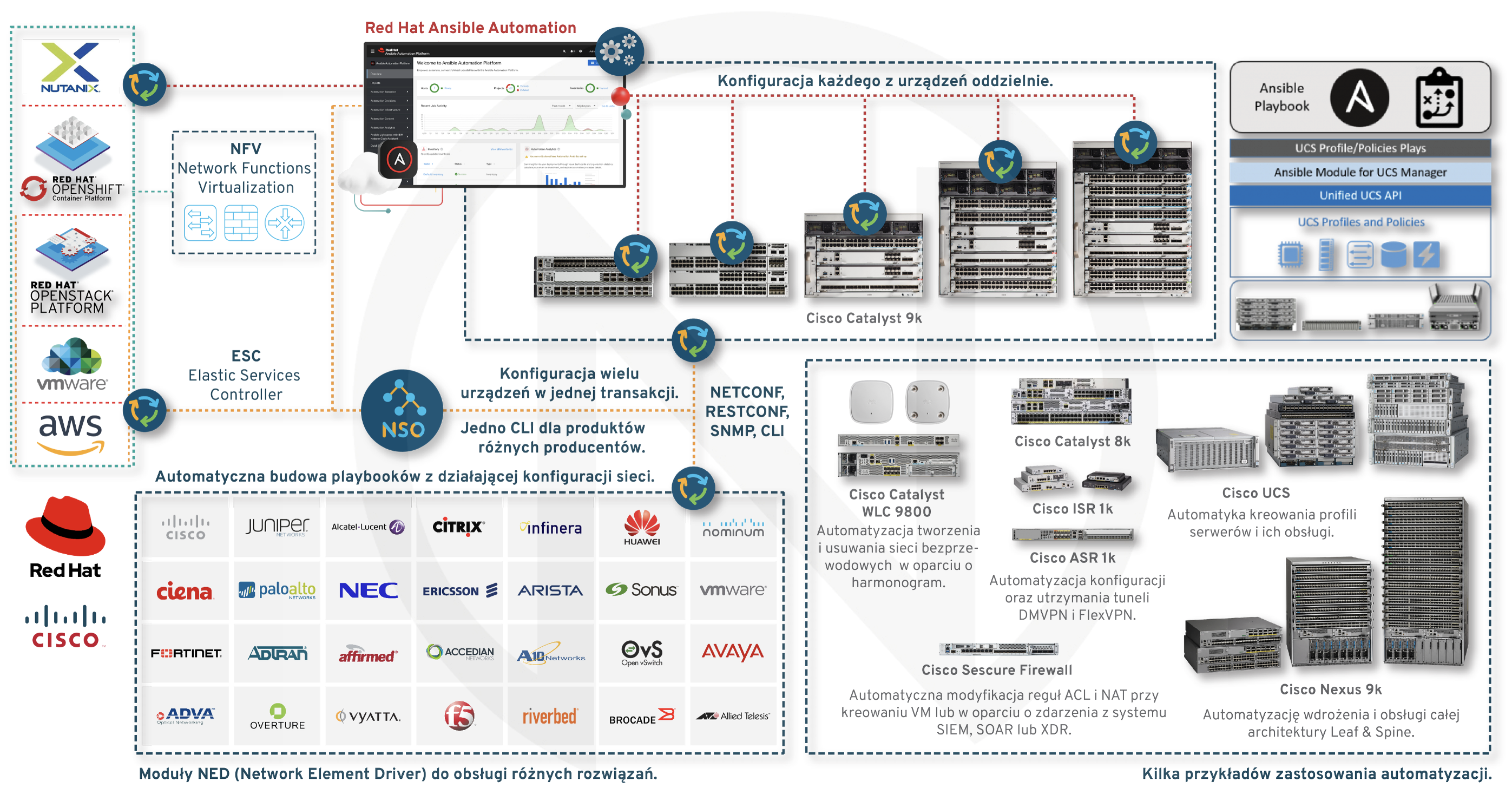

O ile Cisco NSO początkowo było ukierunkowane na rynek dostawców usług internetowych oraz operatorów telekomunikacyjnych, to z powodzeniem może być stosowane także w ramach przedsiębiorstwa. Dostęp do zarządzanych urządzeń realizowany jest poprzez NETCONF lub specjalne moduły NED (Network Element Driver). Ilość obsługiwanych produktów Cisco, a także nie-Cisco jest naprawdę bardzo duża, stąd jest to idealne rozwiązanie także do sieci opartych o produkty różnych producentów.

Dużą zaletą Cisco NSO jest możliwość zaciągnięcia aktualnej konfiguracji urządzeń, jakie znajdują się w naszej infrastrukturze i użycia jej do dalszej automatyzacji. Jest to coś nietypowego, gdyż z innymi narzędziami do automatyzacji zaczynamy od zera.

Przykładem może być tutaj Red Hat Ansible Automation Platform, gdzie wszystkie role czy kolekcje musimy przygotować sami od zera albo wykorzystać do tego celu gotowe szablony z Red Hat Automation Hub. Niemniej, ciągle sami musimy doprowadzić je do stanu, który odzwierciedla naszą aktualną infrastrukturę. Połączenie Cisco NSO z platformą Red Hat Ansible Automation, daje nam możliwość zaciągnięcia całej obecnej konfiguracji i utworzenia z niej playbooków, jakie będą służyły do dalszych modyfikacji.

Na koniec warto dodać, że Cisco NSO może za pośrednictwem Cisco ESC (Elastic Services Controller) zarządzać wirtualnymi urządzeniami sieciowymi w chmurach (Red Hat OpenStack, VMware i AWS) lub na platformie Cisco NFVIS (Network Function Virtualization Infrastructure Software). Cisco NFVIS można uruchomić na serwerach rackowych Cisco UCS-C, modułach Cisco UCS-E do routerów brzegowych Cisco Catalyst 8000 CPE oraz urządzeniach Cisco ENCS (Enterprise Network Compute System).

Dzięki takiemu podejściu, na brzegu sieci wystarczy tylko jedno urządzenie, w którym znajduje się wiele wirtualnych sieci oraz wiele wirtualnych urządzeń o różnych funkcjonalnościach. Mogą one optymalizować ruch, realizować zaawansowany routing, pełnić funkcję przełączników, kontrolerów sieci bezprzewodowej, realizować zaawansowaną ochronę usług, danych i użytkowników, a także obsługiwać VPN. Ponadto, można na nich także uruchomić wiele maszyn wirtualnych (GNU/Linux i Microsoft Windows).

W wielu przypadkach, wstawienie jednego urządzenia mogącego realizować te wszystkie funkcje jest o wiele bardziej wygodne i ekonomiczne, od budowy infrastruktury, składającej się z wielu fizycznych urządzeń. Dotyczy to szczególnie mniejszych oddziałów oraz klientów, dla których świadczymy jakieś konkretne usługi i chcemy mieć wygodną możliwość uruchamiania kolejnych.

Na rynku jest zbyt dużo sprzętu z szarego kanału, stąd koniecznie sprawdzaj, czy firma sprzedająca produkty firmy Cisco Systems jest na 100% jej partnerem handlowym. Sprawdzić można to w Cisco Partner Locator, gdzie też jesteśmy.