Cisco Secure Firewall

Cisco Secure Firewall to rodzina platform zapewniająca ochronę przed cyberzagrożeniami. Wykorzystuje ona system Cisco FTD (Firepower Threat Defense), który powstał z połączenia technologii wykorzystywanych w Cisco ASA (Adaptive Security Appliance) i SourceFire FirePOWER oraz ciągle rozbudowywany jest o nowe funkcjonalności.

Nie każdy na rynku jeszcze wie, ale w ostatnich latach, to właśnie na tym polu firma Cisco Systems dogoniła, a nawet w niektórych aspektach przegoniła platformy innych liderów tego obszaru.

Głównym zadaniem Cisco Secure Firewall jest zapobieganie włamaniom (NGIPS - Next Generation Intrusion Prevention System), zapewnienie ochrony przed znanym i nieznanym złośliwym oprogramowaniem (AMP - Advanced Malware Protection), filtrowanie w oparciu o aplikacje (OpenAppID/AVC - Application Visibility and Control), reputację i kategorie adresów URL (URL Filtering) oraz umożliwienie bezpiecznej pracy zdalnej (VPN - Virtual Private Network i ZTNA - Zero Trust Network Access) i kontroli dostępu do usług na podstawie tożsamości użytkownika oraz stanu jego systemu i typu urządzenia.

Platformy te obsługują m.in.: SD-WAN, ZTNA, VPN, Identity Firewall, NSEL (NetFlow Secure Event Logging), OSPF, BGP, EIGRP, VXLAN (VTEP/VNI) oraz subskrypcję do szyny Cisco pxGrid (Platform Exchange Grid) z użyciem STIX/TAXII.

Cisco Secure Firewall jest wyposażony w źródła danych o najnowszych zagrożeniach pochodzące z Cisco Talos, które jest jednym z największych centrów badania zagrożeń i podatności na świecie.

Według Google Transparency Report, aż 95% ruchu webowego jest szyfrowana. Według Gartner Technology Insight for Network Security Policy Management, aż 99% przełamań zapór sieciowych powiązana jest ze złą konfiguracją urządzenia Firewall. Według Cybersecurity Insiders, 2022 Application Security Report, aż 73% organizacji nie ma wystarczającej widoczności zagrożeń i ma trudności z wdrożeniem zasad zerowego zaufania (ang. Zero Trust).

Efektywna obsługa ruchu zaszyfrowanego

EVE (Encrypted Visibility Engine) wykrywa i blokuje malware w ruchu zaszyfrowanym, może być stosowany do wykrywania aplikacji w ramach tworzonych polityk, wyzwala IoC (Indications of Compromise), zużywa niewiele zasobów, wzbogaca bazę urządzeń końcowych o dodatkowe dane o aplikacjach i systemie operacyjnym. EVE stosowany jest jako jedna z warstw ochrony. Dzięki tej funkcjonalności, platforma Cisco Secure Firewall może odsiać dużą ilość malware przy bardzo niewielkim wysiłku, zmniejszając ilość pracy, jaką muszą wykonać inne, bardzo wymagające i zasobożerne funkcjonalności.

Cisco Secure Firewall to inspekcja HTTP, HTTP/2 i HTTP/3 over QUIC oraz obsługa deszyfracji nawet dla TLS 1.3 i QUIC.

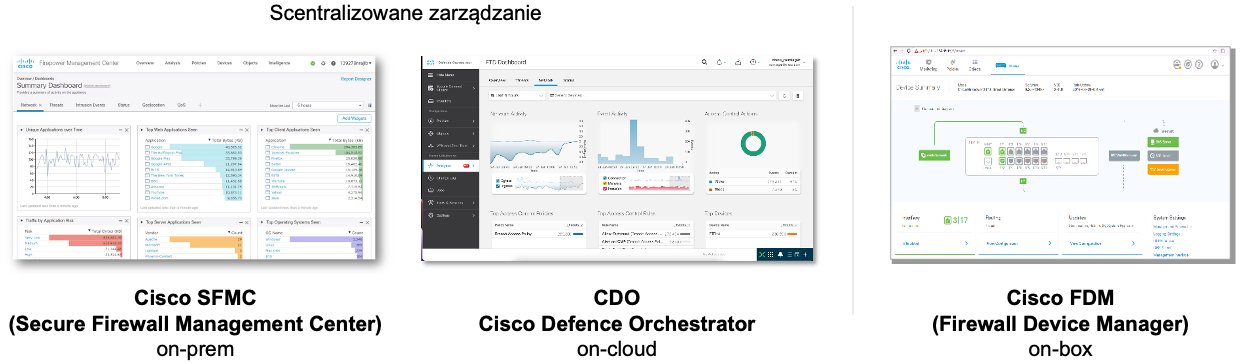

Nowy, szybszy i bardziej intuicyjny interfejs zarządzania

Zarówno Cisco Secure Firewall Management Center (SFMC), jak i Cisco Defence Orchestrator (CDO) umożliwiają zarządzanie wieloma platformami Cisco Secure Firewall z jednego miejsca. Przy czym SFMC wdraża się samodzielnie, w ramach swojej lokalnej infrasturktury on-prem, a CDO dostępne jest w formie usługi chmurowej. W ramach każdego urządzenia dostępne jest także zarządzanie z użyciem Cisco Firewall Device Manager (FDM), który to umożliwia obsługę tylko siebie samego. Dla każdego z urządzeń można wybrać tylko jedną z tych opcji zarządzania.

Do wypróbowania nowej wersji interfejsów zachęcamy szczególnie tych, którzy twierdzą, że ich obsługa była kiedyś trudna. Teraz charakteryzuje je lepsza responsywność i szybkość działania, bardziej przejrzysty widok i większa wygoda użytkowania. Dużo łatwiej można wyszukać potrzebne zdarzenia i zarządzać politykami.

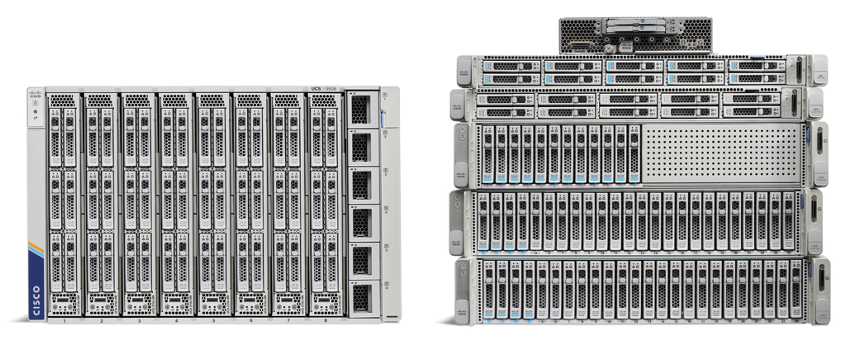

Dostępne platformy Cisco Secure Firewall

Dla funkcji zapory sieciowej nowej generacji (NGFW+NGIPS+AVC) pojedyncze urządzenia zapewniają wydajność:

- seria Cisco Secure Firewall 200 - do 2.5-Gbps (mikro i małe przedsiębiorstwa),

- seria Cisco Secure Firewall 1200 - do 24-Gbps (małe i średnie przedsiębiorstwa),

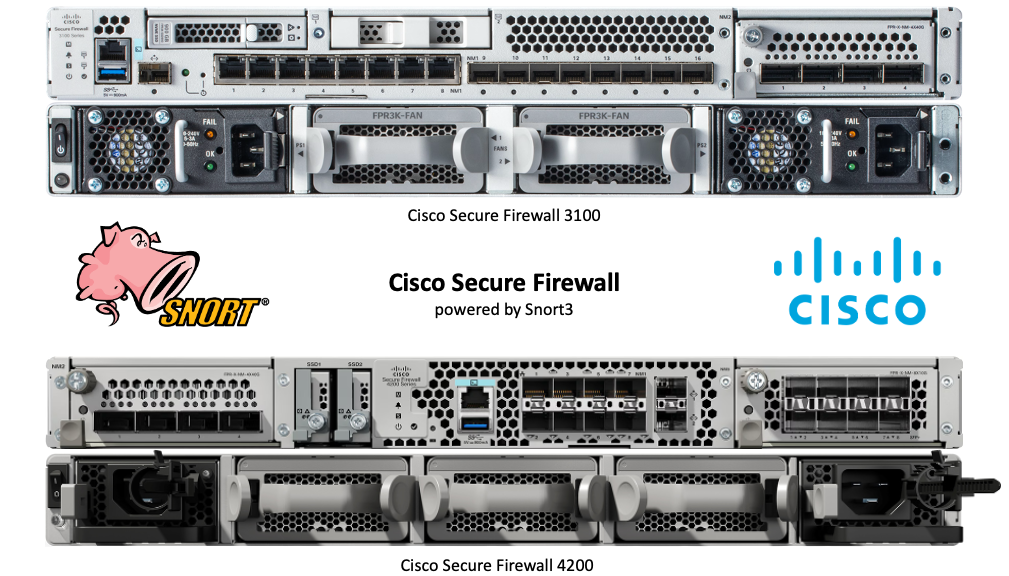

- seria Cisco Secure Firewall 3100 - do 45-Gbps (średnie i duże przedsiębiorstwa),

- seria Cisco Secure Firewall 4200 - do 149-Gbps (duże i bardzo duże przedsiębiorstwa),

- seria Cisco Secure Firewall 6100 - do 400-Gbps (dostawcy usług oraz centra danych)

Wszystkie modele umożliwiają pracę w trybie wysokiej dostępności HA (High Availability). Dodatkowo, urządzenia z serii Cisco Secure Firewall 3100, 4200 i 6100 umożliwiają osiągnięcie jeszcze większych prędkości poprzez budowę klastrów z wbudowaną wysoką dostępnością. Nawet powyżej 1-Tbps. W ramach jednego fizycznego urządzenia da się także utworzyć kilka niezależnych i w pełni funkcjonalnych urządzeń logicznych.

Warto też zwrócić uwagę na dwa rozwiązania będące uzupełnieniem tego, co obecnie oferuje Cisco Secure Firewall:

- Cisco Secure WAF and Bot Protection do ochrony zasobów webowych,

- Cisco Secure DDoS Protection do ochrony przed atakami DDoS.

Z platform tych można korzystać nawet w ramach chmur publicznych i prywatnych. Cisco FTDv (Firewall Threat Defence Virtual) da się uruchomić w formie wirtualnej na platformach VMware (ESXi), Amazon Web Services (AWS) i Kernel-based Virtual Machine (KVM). W zależności od wybranej licencji, można osiągnąć wydajności od 100-Mbps do 16-Gbps.

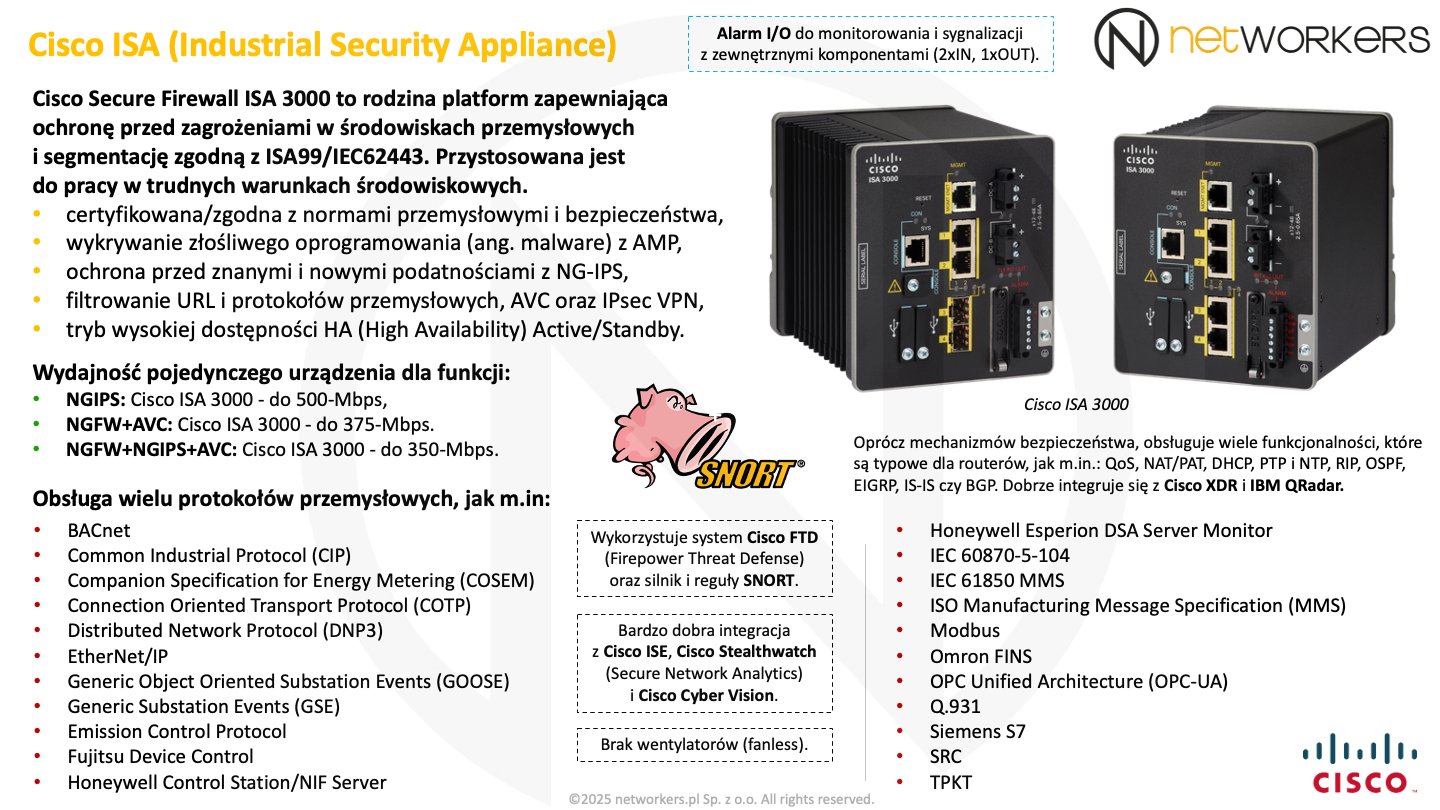

Nie można też zapomnieć o platformie Cisco Secure Firewall ISA (Industrial Security Appliance) 3000, która dla funkcji zapory sieciowej nowej generacji zapewnia wydajność do 350-Mbps. Wbrew pozorom, dla sieci przemysłowej to bardzo dużo.

Cisco Secure Firewall ISA 3000 to platforma dedykowana do zastosowań w obszarach przemysłowych. Zapewnia ochronę przed zagrożeniami i segmentację zgodną z ISA99/IEC62443. Przystosowana jest do pracy w trudnych warunkach środowiskowych, nie posiada wentylatorów i umożliwia instalację na szynie DIN.

Światowej klasy, ceniony przez wszystkich system ochrony

Warto podkreślić, że Cisco FTD w dużej mierze opiera swoje działanie na silniku i regułach Snort, który jest rozwiązaniem o otwartym kodzie (ang. Open Source). Snort został stworzony w 1998 roku, a jego język stał się de facto standardem dla wielu silników systemów IDS/IPS. Po nieudanych próbach zakupu przez Check Point i Barracuda Networks, od 7 października 2013 roku zarówno Snort, jak i jego komercyjna wersja dostępna w formie SourceFire FirePOWER stały się własnością Cisco Systems. Snort nadal dostępny jest bezpłatnie dla każdego i posiada otwarty kod.

Tworzeniem reguł do Snort zajmuje się Cisco Talos. Dzięki temu możemy korzystać z własnych, darmowych, a także bardzo dobrej jakości komercyjnych reguł we wszystkim co jest w stanie uruchomić oprogramowanie Snort. W ten sposób, razem z Cisco FTD do dyspozycji dostajemy światowej klasy, ceniony przez wszystkich system ochrony i zapobiegania włamaniom (NG-IPS), który jest oparty na otwartym i dobrze sprawdzonym kodzie.

Zainteresowanych ochroną usług, urządzeń i użytkowników oraz bezpieczną zdalną pracą zapraszamy do

Cisco Secure Firewall to jedna z bardziej imponujących platform do ochrony na dzisiejszym rynku. Warto się nią zainteresować bez słuchania tego, co ma do powiedzenia konkurencja, która często atakuje już nieaktualnymi i nieprawdziwymi zarzutami.

Czasy świetności Cisco PIX (Private Internet eXchange) z roku 1994/1995 i Cisco ASA/ASA-X (Adaptive Security Appliance) z roku 2005, są już dawno za nami. Niemniej, zdobyte przez te lata doświaczenie widać w dojrzałości Cisco Secure Firewall.

Bardzo dużo zaczęło się poprawiać w aspektach zaawansowanej ochrony po przejęciu SourceFire i Snort przez Cisco Systems, co miało miejsce w 2013 roku. Nie od razu, bo z początku cała obsługa rozwiązania pozostawiała sporo do życzenia. W szczególności interfejs do diagnozy, weryfikacji i zarządzania. Niemniej, te wszystkie dawne bolączki są już czymś, co dziś nie istnieje. Od tego czasu też, firma Cisco Systems bardzo dużo inwestowała w obszar związany z cyberbezpieczeństwem. Dzięki temu, to z czym dziś mamy do czynienia, to platforma, która wyznacza nowe kierunki na rynku ochrony przed cyberzagrożeniami.

Jesteśmy partnerem Cisco Systems i za naszym pośrednictwem można zakupić ich rozwiązania na polskim rynku. Zainteresowanych zapraszamy do

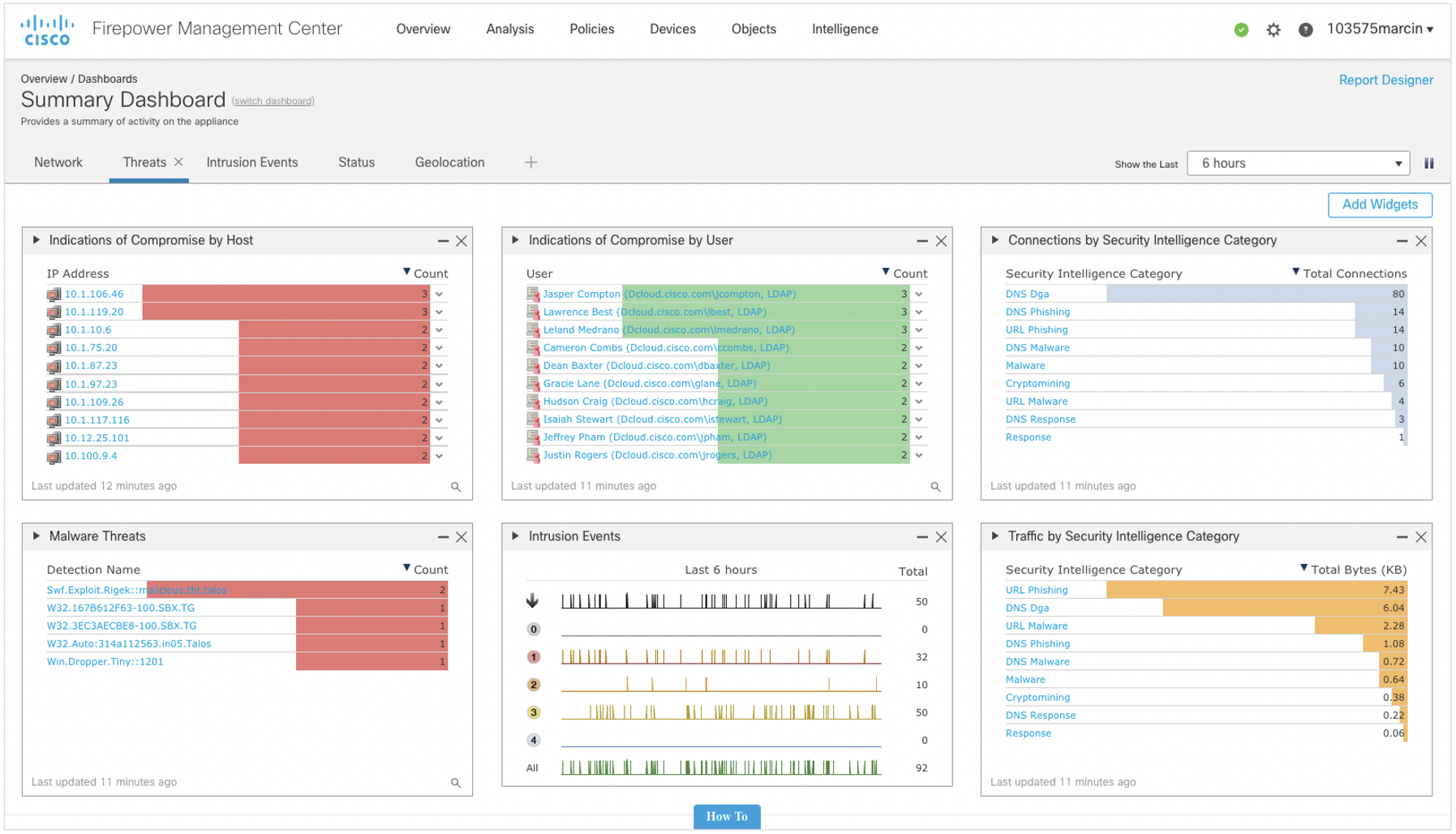

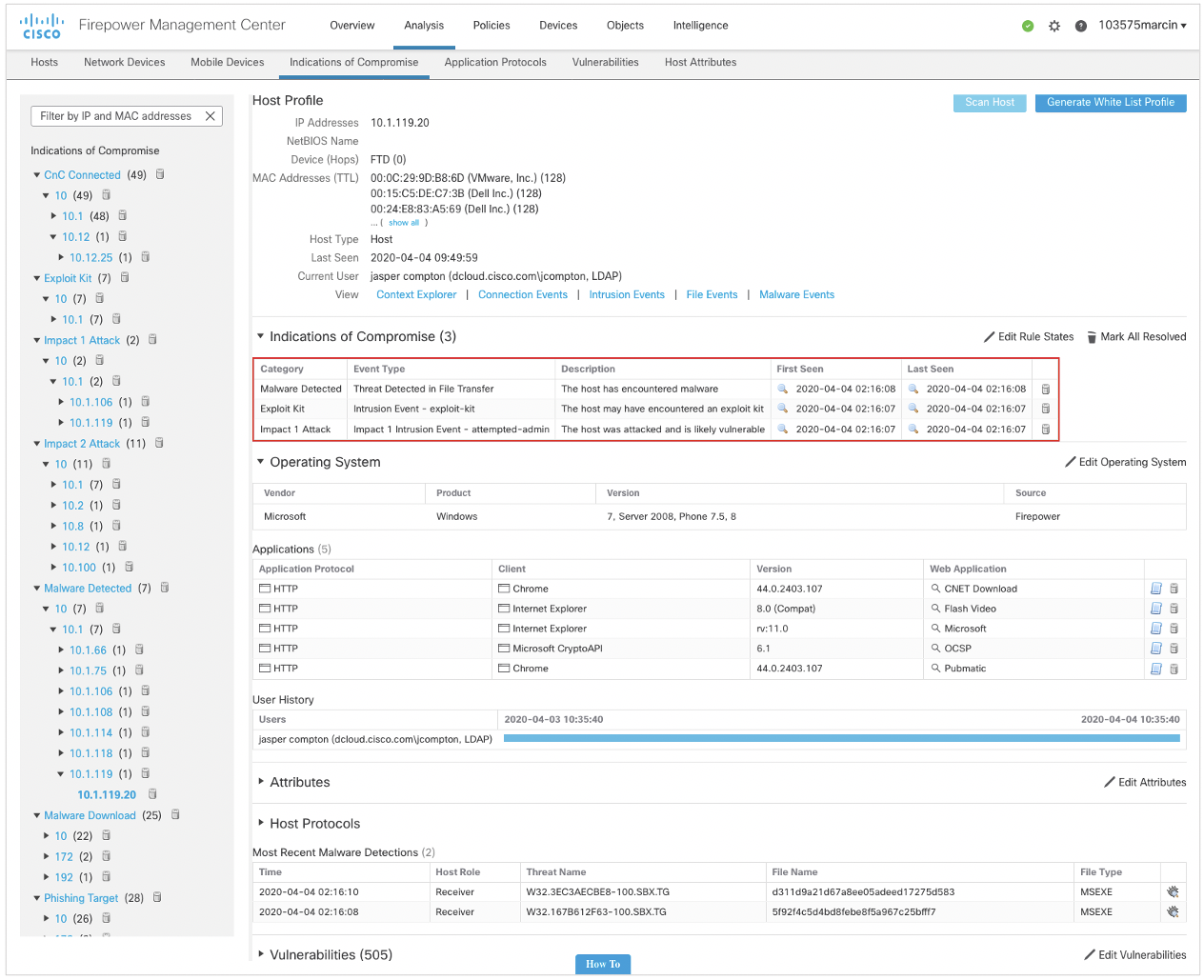

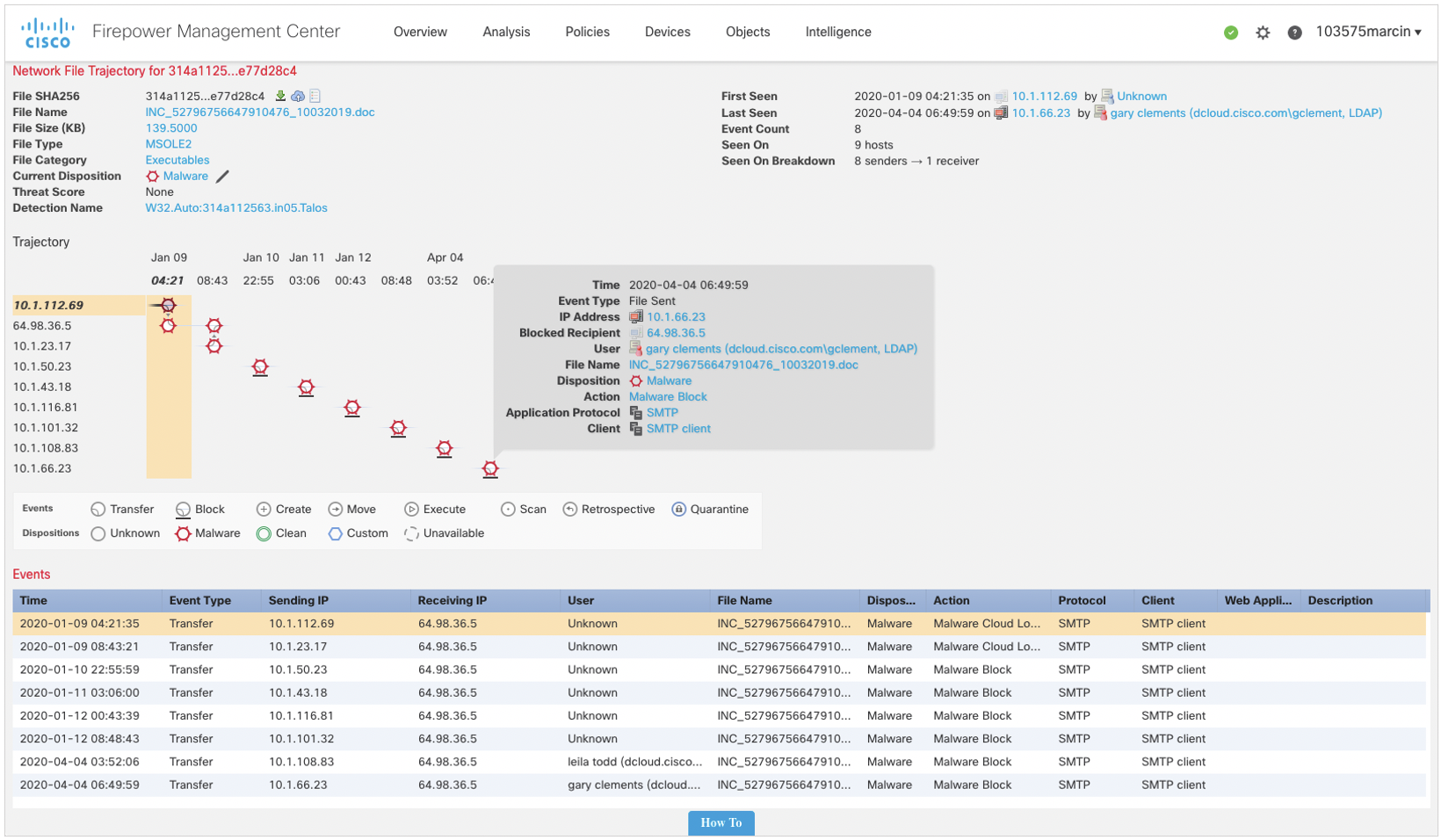

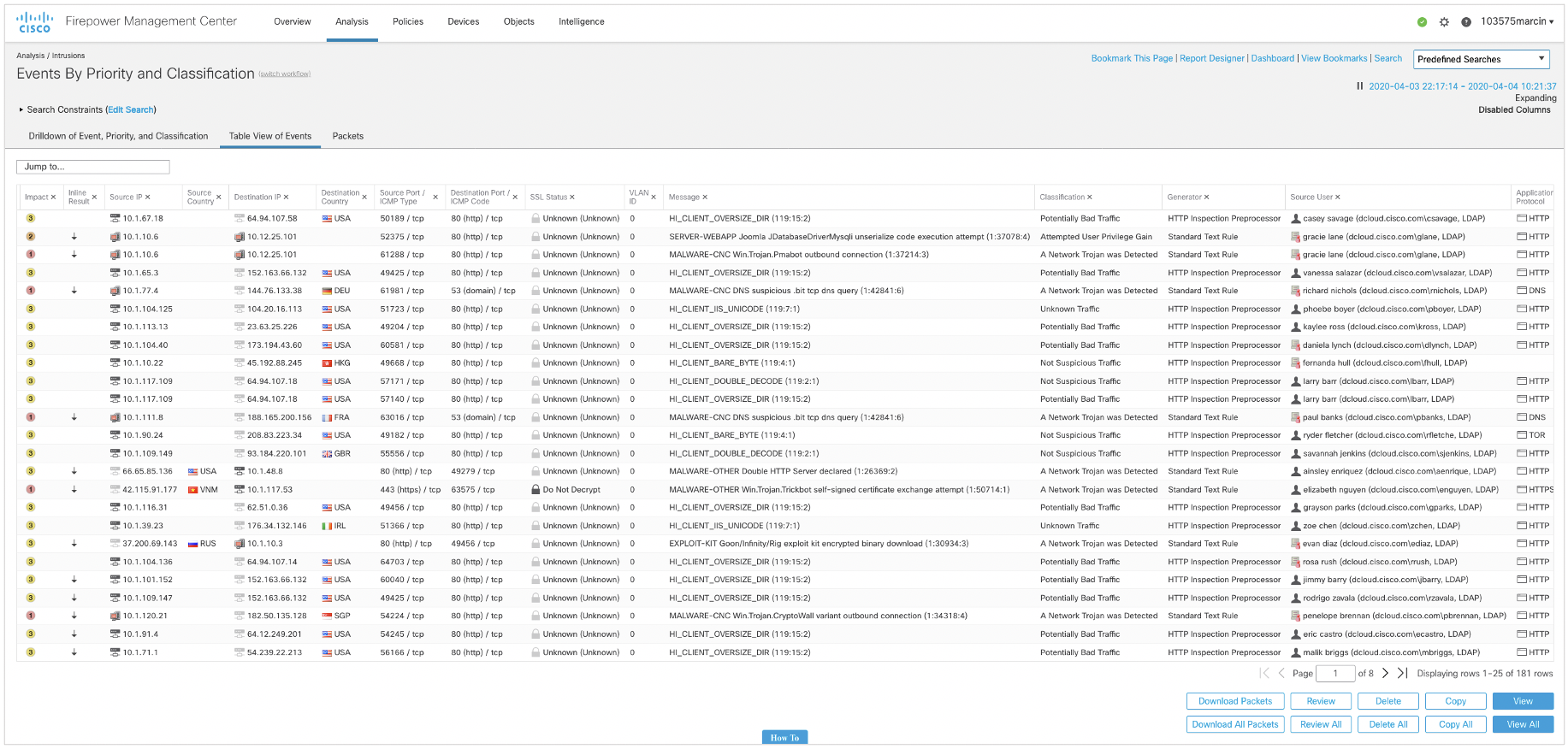

Kilka widoków oczami Cisco SFMC (Secure Firewall Management Center)

Przez system zbierane są informacje statystyczne na temat wszystkich urządzeń w sieci i wykorzystywanych przez nie aplikacjach. Dzięki temu budowany jest kontekst, który umożliwia lepsze i bardziej precyzyjne podejmowanie decyzji.

Na powyższym obrazku widać m.in. zestawienie wyłapanych przesłanek kompromitacji dla urządzeń i użytkowników.

Po wejściu w widok urządzenia widać m.in. wykorzystywane przez niego aplikacje, zalogowanego użytkownika oraz dokładne przesłanki odnoszące się do oznak jego kompromitacji.

Dzięki trajektoriom możliwe jest prześledzenie zdarzenia związanego z uruchomieniem oraz rozprzestrzenianiem się złośliwego pliku. Pozwala to zarówno na oszacowanie skali zaistniałego incydentu, jak i usunięcie jego skutków. Funkcje te są dostępne dzięki AMP (Advanced Malware Protection).

W jednym oknie da się zestawić zdarzenia związane z wykryciem zagrożeń oraz podjętymi dla nich reakcjami, czy zestawić listę połączeń jaka była nawiązana do naszej sieci.

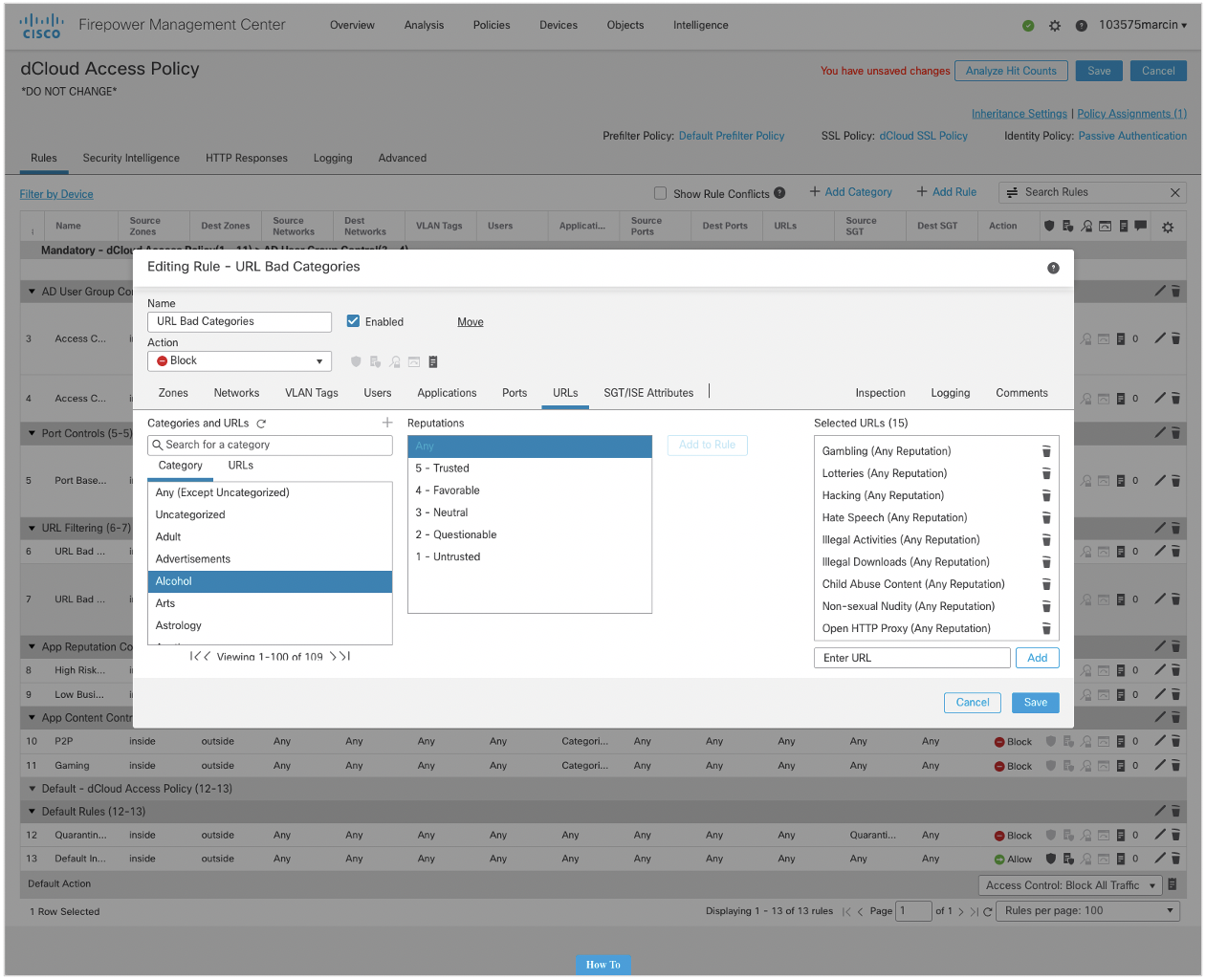

Nowy interfejs do konfiguracji umożliwia wygodne kreowanie reguł oraz tworzenie bardzo rozbudowanych polityk bezpieczeństwa przy jednoczesnym zachowaniu dużej prostoty i przejrzystości.

Gromadzone informacje statystyczne dotyczą ilości ruchu, wyłapanych incydentów oraz tego co znajduje się i działa w naszej sieci. Są one wykorzystywane jako kontekst dla poprawy precyzji działających mechanizmów bezpieczeństwa, prezentacji skuteczności zaimplementowanych mechanizmów oraz możliwości przygotowania stosownych raportów.

Z wielu raportów bezpieczeństwa nadal wynika, że do dużej ilości incydentów oraz udanych kompromitacji systemów i usług dochodzi z użyciem podatności dla których CVE (Common Vulnerabilities and Exposures) były opublikowane nawet od ponad roku. Oznacza to, że aktualizacje nie są wykonywane tak często, jak powinny. Cisco Secure Firewall naprawdę może tu pomóc!

To co widać powyżej, to nie najnowsza wersja WebUI.

Nowsza udostępnia o wiele więcej użytecznych w zarządzaniu funkcjonalności i wygląda znacznie lepiej!

Na rynku jest zbyt dużo sprzętu z szarego kanału, stąd koniecznie sprawdzaj, czy firma sprzedająca produkty firmy Cisco Systems jest na 100% jej partnerem handlowym. Sprawdzić można to w Cisco Partner Locator, gdzie też jesteśmy.