networkers.pl - sprzęt i oprogramowanie, architekci i projekty, kompleksowe wdrożenia oraz obsługa IT

Jesteśmy dostawcą rozwiązań do systemów IT, centrów danych, środowisk aplikacyjnych, sieci i przemysłu. Sprzedajemy zarówno pojedyncze produkty, jak i kompletne, w pełni zintegrowane ze sobą rozwiązania. Potrafimy je również wdrożyć i dalej obsługiwać. Oczywiście nie zapominamy przy tym o bezpieczeństwie.

Jako networkers.pl Sp. z o.o. działamy na rynku od 2009 roku. Natomiast w naszych szeregach można znaleźć osoby z o wiele dłuższym doświadczeniem w branży IT. Jesteśmy relatywnie niewielką firmą, która w całości bazuje na polskim kapitale. Działamy lokalnie na terenie Polski i też w 100% tutaj odprowadzamy nasze podatki. Kooperacja z nami jest o wiele bardziej przyjazna i łatwa od kooperacji z dużymi firmami czy korporacjami.

Członkowie naszego zespołu posiadają m.in. certyfikaty: CCIE (Cisco Certified Internetwork Expert), CCNP (Cisco Certified Network Professional), CCNA (Cisco Certified Network Associate), RHCA (Red Hat Certified Architect), RHCE (Red Hat Certified Engineer), RHCSA (Red Hat Certified System Administrator), CKS (Certified Kubernetes Security Specialist), CKA (Certified Kubernetes Administrator) czy VCP (VMware Certified Professional).

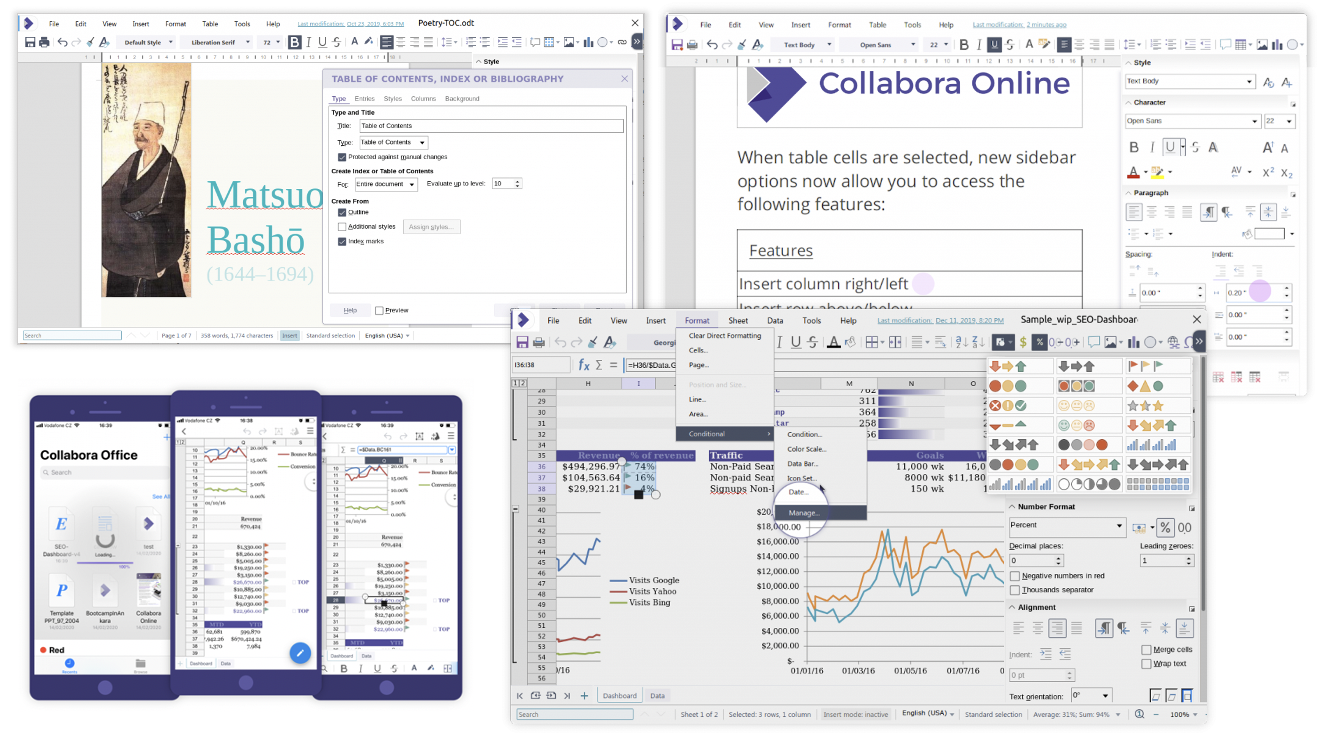

Na rynku polskim jesteśmy autoryzowanym sprzedawcą takich marek, jak m.in. Cisco Systems, IBM, Red Hat, VMware, Veeam, Storware, LINBIT, Nextcloud, Elastic, Ascensio System SIA ONLYOFFICE, Collabora Productivity, Microsoft czy Adrem Software.

Kupując u nas masz pewność, że rozwiązanie pochodzi z oficjalnego kanału dystrybucji na rynku polskim. Co za tym idzie, nie będzie problemów z licencjami, subskrypcjami, wsparciem czy gwarancją, jak w przypadku rozwiązań z szarego kanału.

O ile to w rozwiązaniach tych producentów się specjalizujemy, to często zdarza nam się także obsługiwać inne. Najczęściej w trakcie integracji lub do pierwszej możliwej okazji zastąpienia ich rozwiązaniami z naszego ekosystemu, co nieczęsto dzieje się szybko. Dlatego nie boimy się rozwiązań innych producentów.

U naszych stałych klientów wdrażamy i obsługujemy także rozwiązania o otwartym kodzie (ang. Open Source) oraz pomagamy we wdrażaniu, migracji, utrzymaniu, zabezpieczeniu i obsłudze przeróżnych aplikacji specyficznych dla ich branży.

Naszymi klientami są skomputeryzowane organizacje posiadające setki, a często nawet tysiące pracowników, w tym zwykle kilka lokalizacji. Działamy w kooperacji z lokalnym działem IT, który jest pierwszą linią wsparcia i zajmuje się obsługą specyficznych dla swojej branży problemów. Dla tych, którzy szukają pełnego outsourcingu IT, jesteśmy w stanie się go podjąć w kooperacji z zaprzyjaźnionymi firmami, które specjalizują się w obsłudze helpdesk oraz urządzeń i aplikacji użytkowników końcowych.

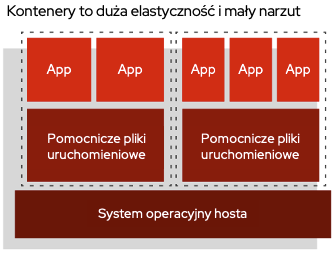

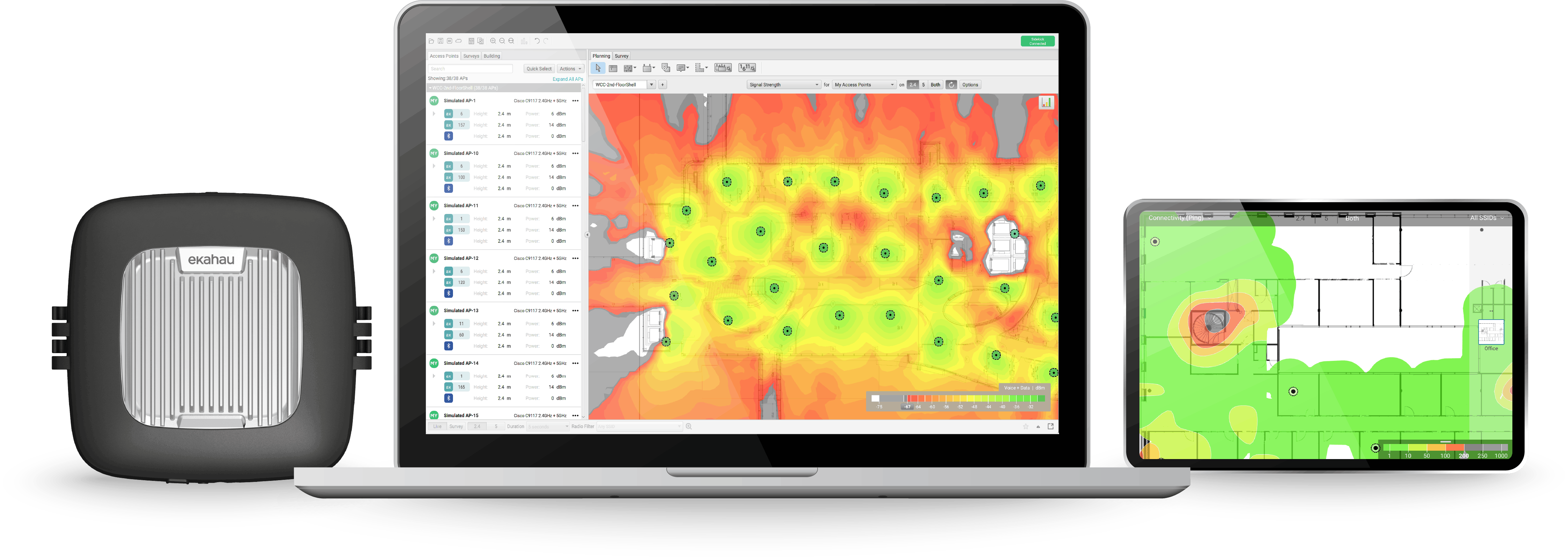

My specjalizujemy się w infrastrukturze IT, w tym głównie jej aktywnej części dla aplikacji, przedsiębiorstw, centrów danych, sieci i przemysłu. Nasza praca jest najczęściej powiązana z dostawą, wdrażaniem i obsługą. Dotyczy to głównie rozwiązań do sieci LAN, WLAN, SAN, WAN, VPN, środowisk do wirtualizacji i konteneryzacji, platform chmurowych, systemów telefonicznych i wideospotkań, pamięci masowych, systemów IT, środowisk DevOps oraz centrów danych.

Środowiska aplikacyjne

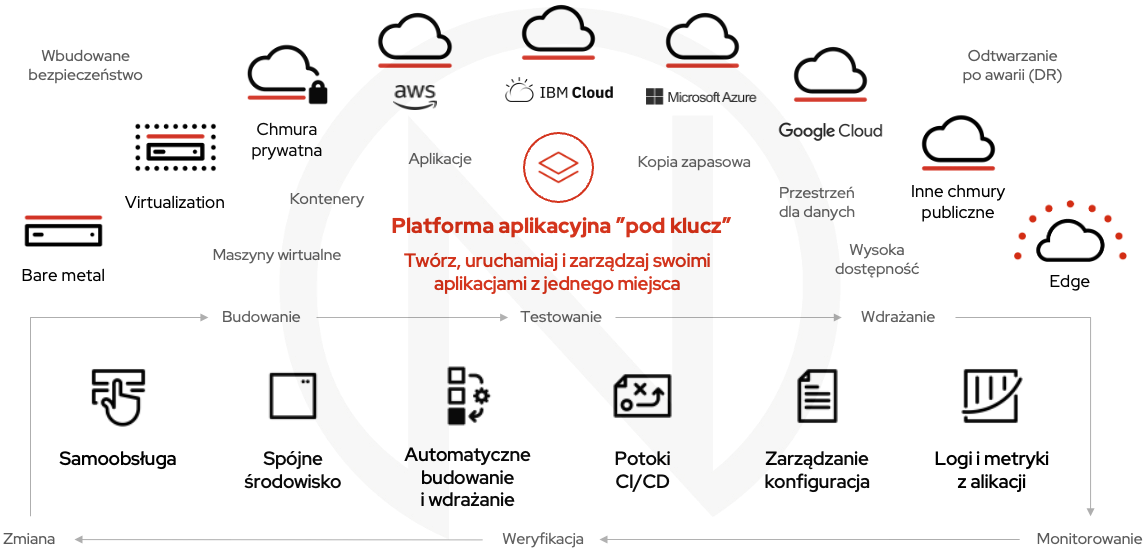

Nie każdy ma czas na samodzielne tworzenie i dalsze utrzymywanie własnego środowiska, w którym działają jego aplikacje. Niektórzy po prostu potrzebują uruchamiać aplikacje specyficzne dla swojego biznesu i z nich korzystać. W ten sposób mogą skoncentrować się na tym, co przynosi im zysk. Inni szukają platformy, która zapewni działanie, łatwą migrację, skalowanie i wysoką dostępność dla ich aplikacji zarówno we własnej infrastrukturze, jak i minimum dwóch różnych chmurach publicznych.

Warto zastanowić się, czy znajdziemy czas na samodzielne budowanie od zera platformy aplikacyjnej. Stworzyć takie środowisko to jedno. Dalej dbać o jego dalszą rozbudowę, bezpieczeństwo, aktualizacje oraz integrację ze zmieniającym się ekosystemem innych rozwiązań to drugie. Zwłaszcza, że znalezienie specjalistów do obsługi rozwiązania, które ktoś zbudował pod nas "w garażu" nie jest łatwe. Biorąc też pod uwagę zmienność, złożoność oraz odmienność różnych mechanizmów i sposobów definiowania polityk u różnych dostawców chmur publicznych, zapewnienie spójnej polityki i zarządzania dla aplikacji jest naprawdę wyzwaniem.

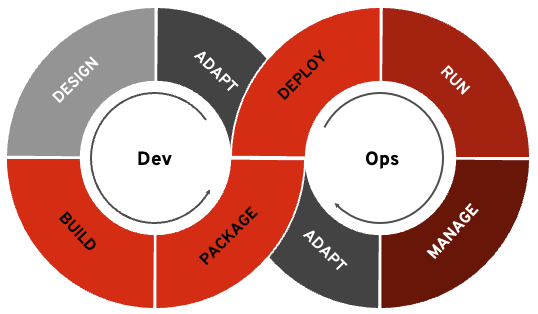

Nie można też zapomnieć o ciągłej integracji kodu, testowaniu i zautomatyzowanym wdrażaniu aplikacji do takiego środowiska. Budowanie, rozwijanie i utrzymywanie środowiska deweloperskiego zabiera zwykle sporo czasu, podczas gdy istnieją gotowe rozwiązania "pod klucz". Wybierając je, deweloperzy mogą skoncentrować się na tworzeniu kodu i celach biznesowych.

Oferujemy gotowe platformy aplikacyjne renomowanych producentów. Zachęcamy do kontaktu z naszymi specjalistami, którzy pomogą w zaprojektowaniu, wdrożeniu, dostosowaniu, a nawet dalszym utrzymaniu takiego środowiska aplikacyjnego.

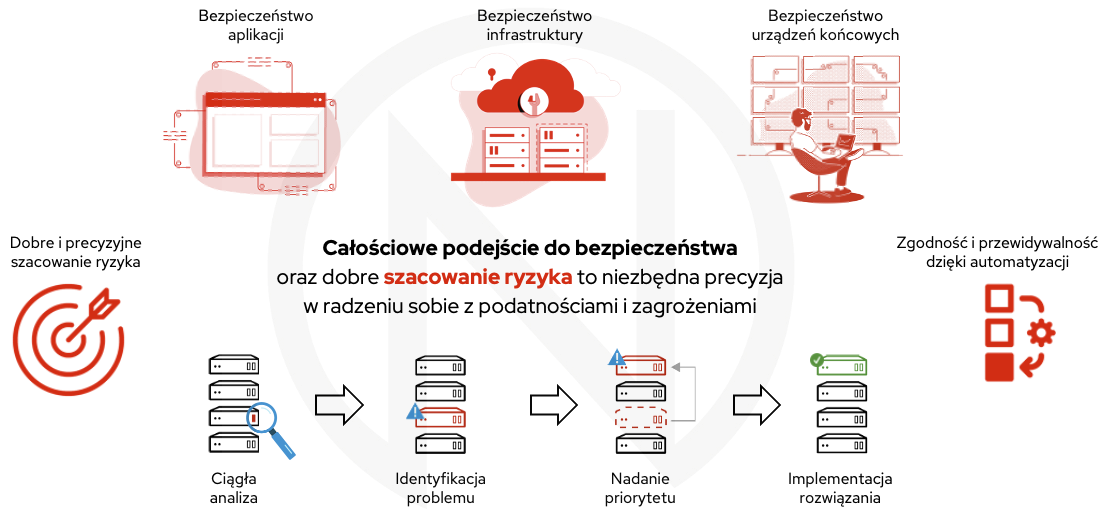

Cyberbezpieczeństwo

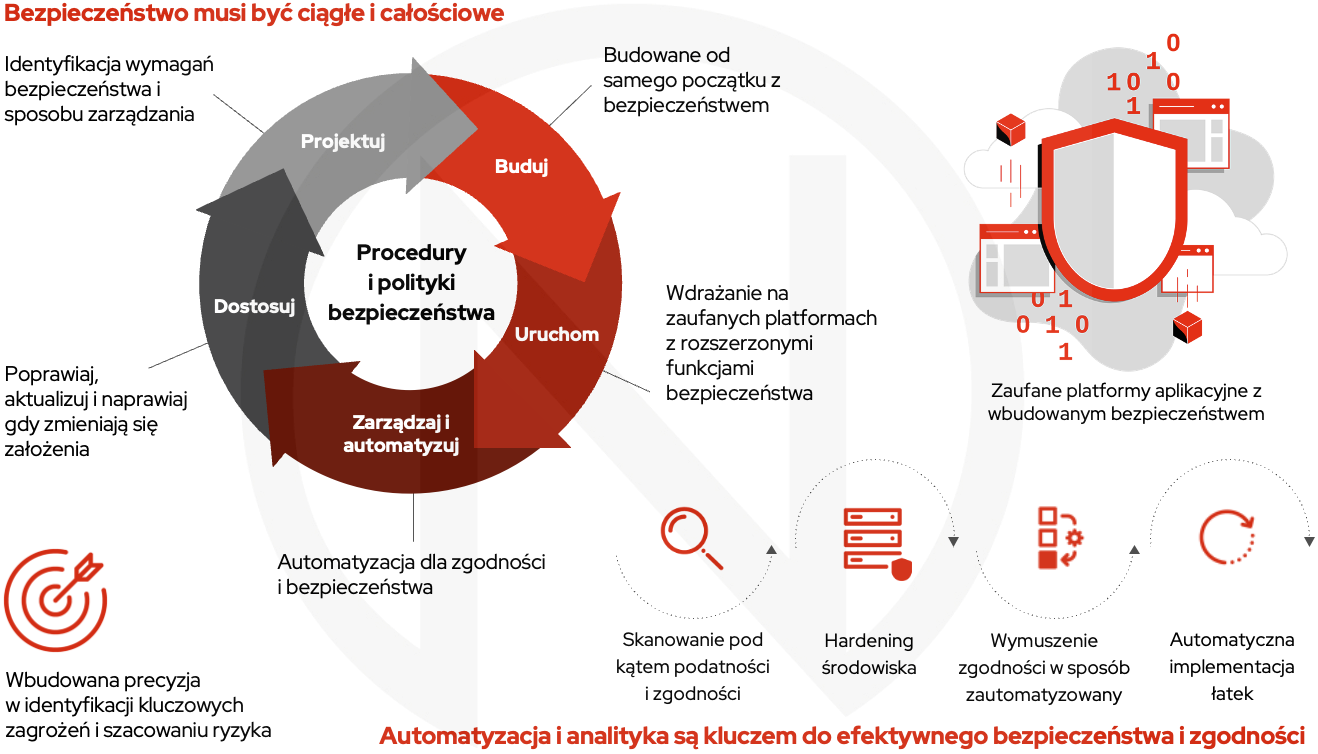

Bezpieczeństwo jest łańcuchem powiązanych ze sobą mechanizmów, rozwiązań i procedur. Jest tak mocne, jak jego najsłabsze ogniwo. Dlatego to właśnie na nie powinniśmy patrzeć. Niestety, często to najsłabsze ogniwo jest tym, na co nie patrzymy. Powody są różne. Rozmyta odpowiedzialność, niedopracowane procedury, brak kompetencji, odpowiednich rozwiązań i środków, pośpiech czy choćby różne spory wewnątrz organizacji, które odciągają uwagę od tego, co w danej chwili jest naprawdę kluczowe.

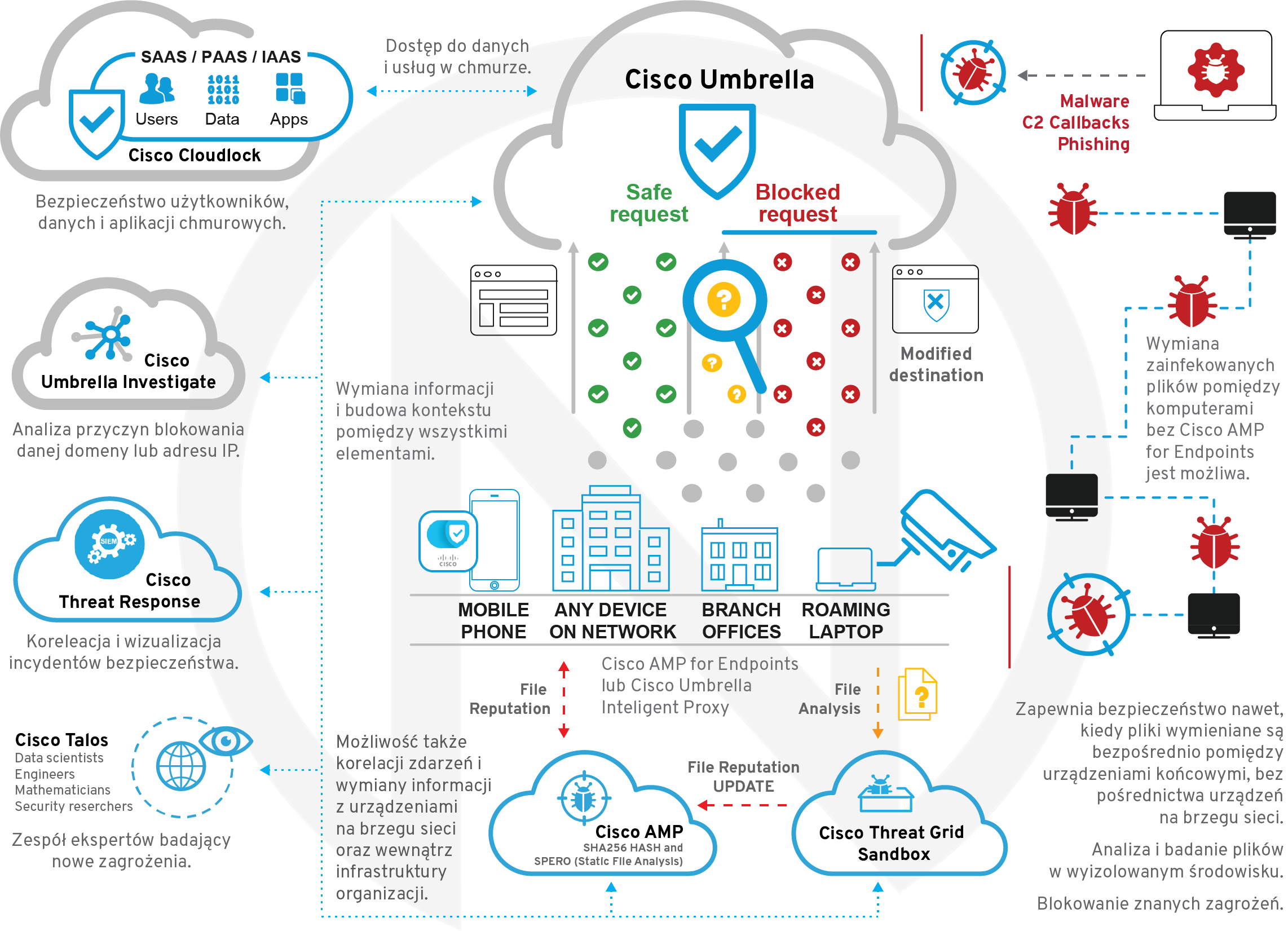

Dlatego ważne jest całościowe podejście do bezpieczeństwa. Skupianie się na pojedynczych punktach zwykle nie kończy się dobrze. Niestety, zbyt wiele umyka zarówno naszej uwadze, jak i uwadze różnych systemów. Dlatego polecamy gotowe i kompletne architektury bezpieczeństwa, które podchodząca do niego bardziej kompleksowo i całościowo.

Ich podstawą jest wymiana informacji pomiędzy różnymi komponentami infrastruktury oraz ciągłe monitorowanie i analiza. Dotyczy to także ruchu i plików, jakie zostały wpuszczone do infrastruktury czy zachowania działających w niej usług i procesów z uwzględnieniem tego, jak zachowywały się wcześniej. Dzięki temu szybko da się zlokalizować i zablokować to, co okaże się szkodliwe czy niepokojące. W ten sposób da się także oszacować skalę incydentu i łatwiej można przywrócić wszystkie elementy infrastruktury do dawnej sprawności. Budowany w ten sposób kontekst pozwala również o wiele trafniej podejmować zautomatyzowane decyzje czy oszacować ryzyko wykrytych incydentów.

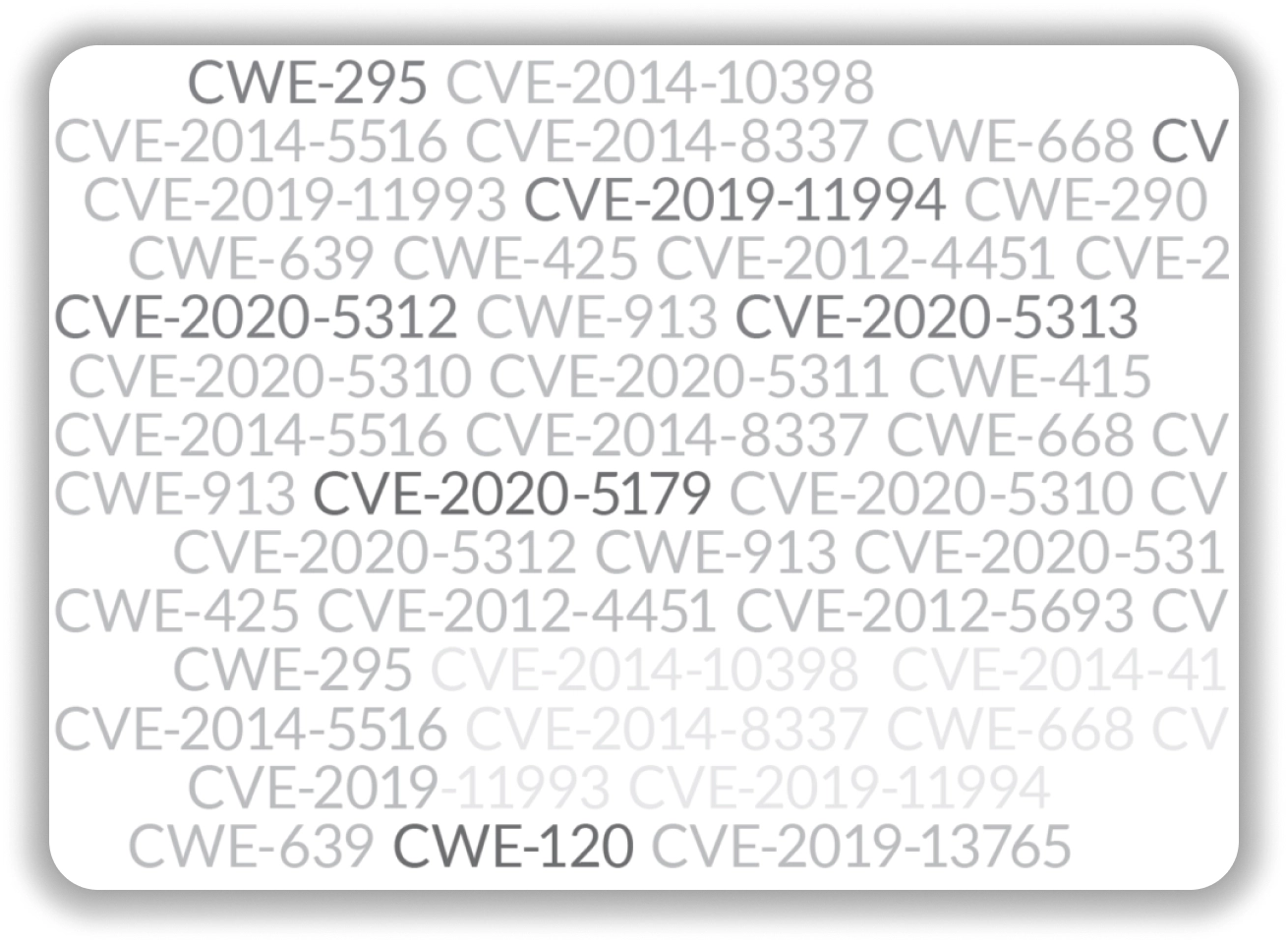

Szacowanie ryzyka jest jednym z ważniejszych zagadnień bezpieczeństwa. Dotyczy to nie tylko wyważania kosztów czy produkcyjności organizacji względem przyjętej polityki czy mechanizmów bezpieczeństwa, co bardziej wpływu danej podatności na biznes organizacji. Codziennie pojawiają się nowe podatności, ale to od dobrego szacowania ryzyka zależeć będzie to, czy zajmiemy się tymi, które są kluczowe. Dlatego pozycjonujemy takie rozwiązania, które potrafią także dobrze ocenić ryzyko.

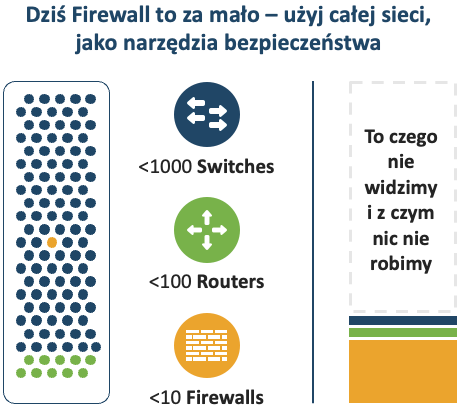

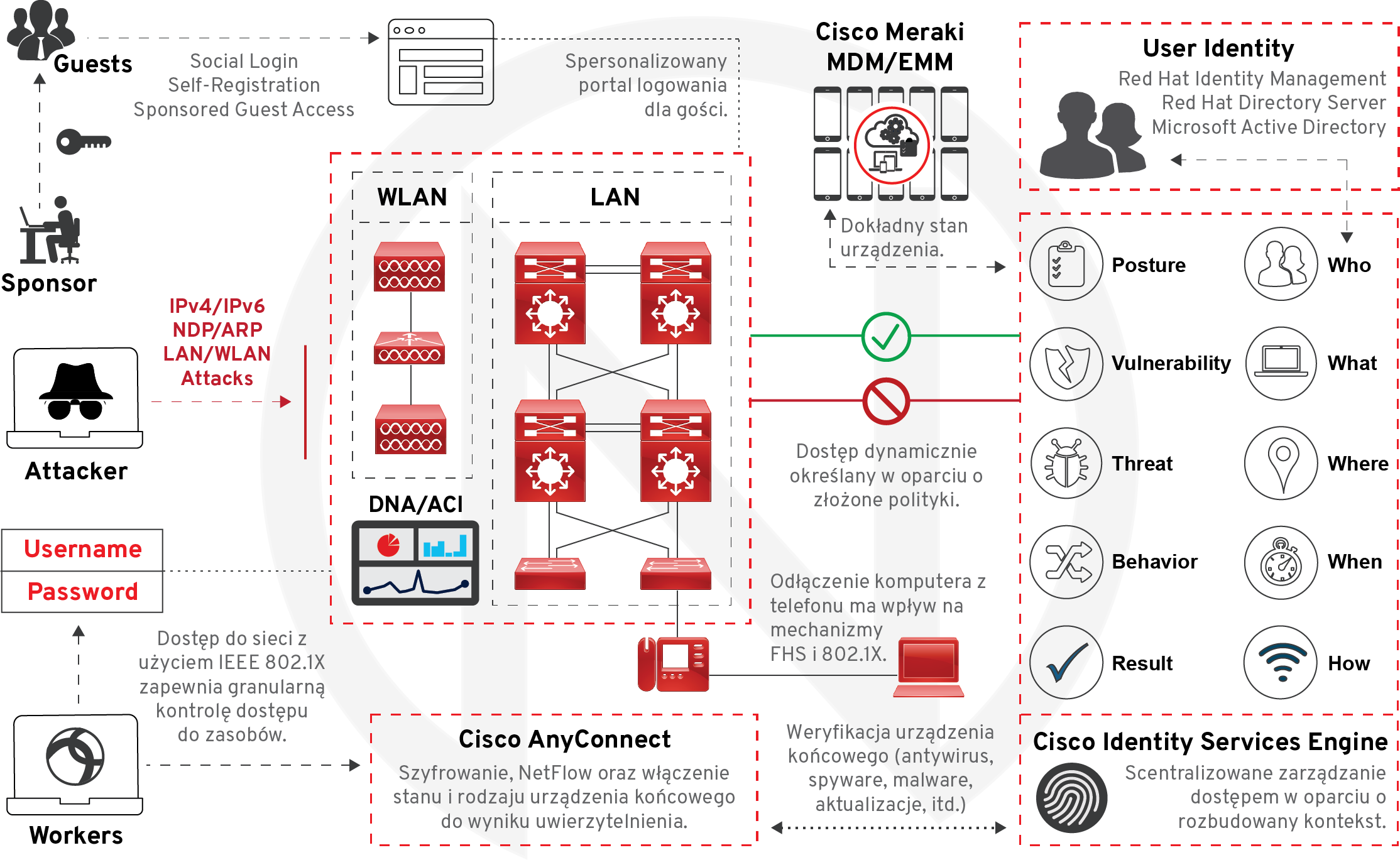

Bezpieczny LAN, WLAN i BYOD

Działający na brzegu sieci Firewall, który chroni infrastrukturę, jej usługi, dane, urządzenia i użytkowników, zwykle nie widzi wszystkiego. Właściwie, to biorąc pod uwagę ilość ruchu wymienianego w sieci wewnątrz, to widzi on naprawdę niewiele. Bo tylko to, co wymieniane jest z siecią zewnętrzną. To co wymieniane jest pomiędzy użytkownikami i różnymi urządzeniami w sieci wewnętrznej (ruch boczny - ang. Lateral Movement), czy też pomiędzy różnymi aplikacjami, pozostaje dla niego niewidoczne. Przepuszczanie całego ruchu przez taki Firewall nie jest możliwe. Jest go zbyt dużo. Inna rzecz, że Firewall stałby się pojedynczym punktem awarii. Od poprawności jego działania zależne byłoby funkcjonowanie całej organizacji.

Dlatego dziś tak ważne jest bezpieczeństwo wbudowane w każdy komponent infrastruktury. Jeżeli mowa o sieci kampusowej, to powinno być ono wbudowane także w komponenty sieci bezprzewodowej, przełączniki oraz routery. Warto też pamiętać, że obecnie większość ruchu jest szyfrowana. Dotyczy to także wymiany informacji pomiędzy zainfekowanymi urządzeniami. Deszyfrowanie, analiza i ponowne szyfrowanie całego ruchu LAN i WLAN nie jest realne. Jest go zbyt dużo. Dlatego pozycjonowane przez nas urządzenia do sieci LAN i WLAN potrafią wykrywać zagrożenia w ruchu zwykłym i zaszyfrowanym, bez jego deszyfrowania, naruszania prywatności użytkowników, poufności informacji oraz spadku wydajności.

Oczywiście ważne jest też stosowanie wszelkich mechanizmów IPv4/IPv6 FHS (First Hop Security). Błędne wpięcie okablowania, czy urządzenia przyniesionego z domu jest tylko najprostszym przykładem zdarzeń przed jakimi powinna bronić się sieć wewnętrzna. Takie proste incydenty mogą doprowadzić do pogorszenia jakości działania usług, jak i całkowitego unieruchomienia sieci. Celowe działania dają możliwość unieruchamiania usług, pośredniczenia w transmisji, podsłuchiwania rozmów głosowych oraz podszywania się. Coraz częściej źródłem takich ataków są skompromitowane urządzenia sieci wewnętrznej.

Najlepszym tego przykładem są ostatnie ataki o nazwach Wannacry, Petya i Nyetya, które rozprzestrzeniały się pomiędzy urządzeniami końcowymi sieci wewnętrznej, siejąc spustoszenie w sieciach wielu organizacji z ochroną typu Firewall.

Dlatego w niektórych organizacjach wdrażamy samoobsługowe portale do rejestracji urządzeń prywatnych pracowników w formie BYOD (Bring Your Own Device) oraz portale do generowania ograniczonego dostępu gościnnego czy zarządzania kontami gościnnymi. Dostęp do sieci może być określany na podstawie m.in. przynależności do grup w usłudze katalogowej, jak np. Microsoft Active Directory (AD), dynamicznego profilowania, używanego urządzenia i jego stanu, lokalizacji użytkownika, czasu, a nawet zagrożeń, jakie stwarza on dla infrastruktury i innych. Dzięki pxGrid (Platform Exchange Grid) możliwa jest także wymiana informacji o użytkowniku i jego urządzeniach z innymi rozwiązaniami bezpieczeństwa.

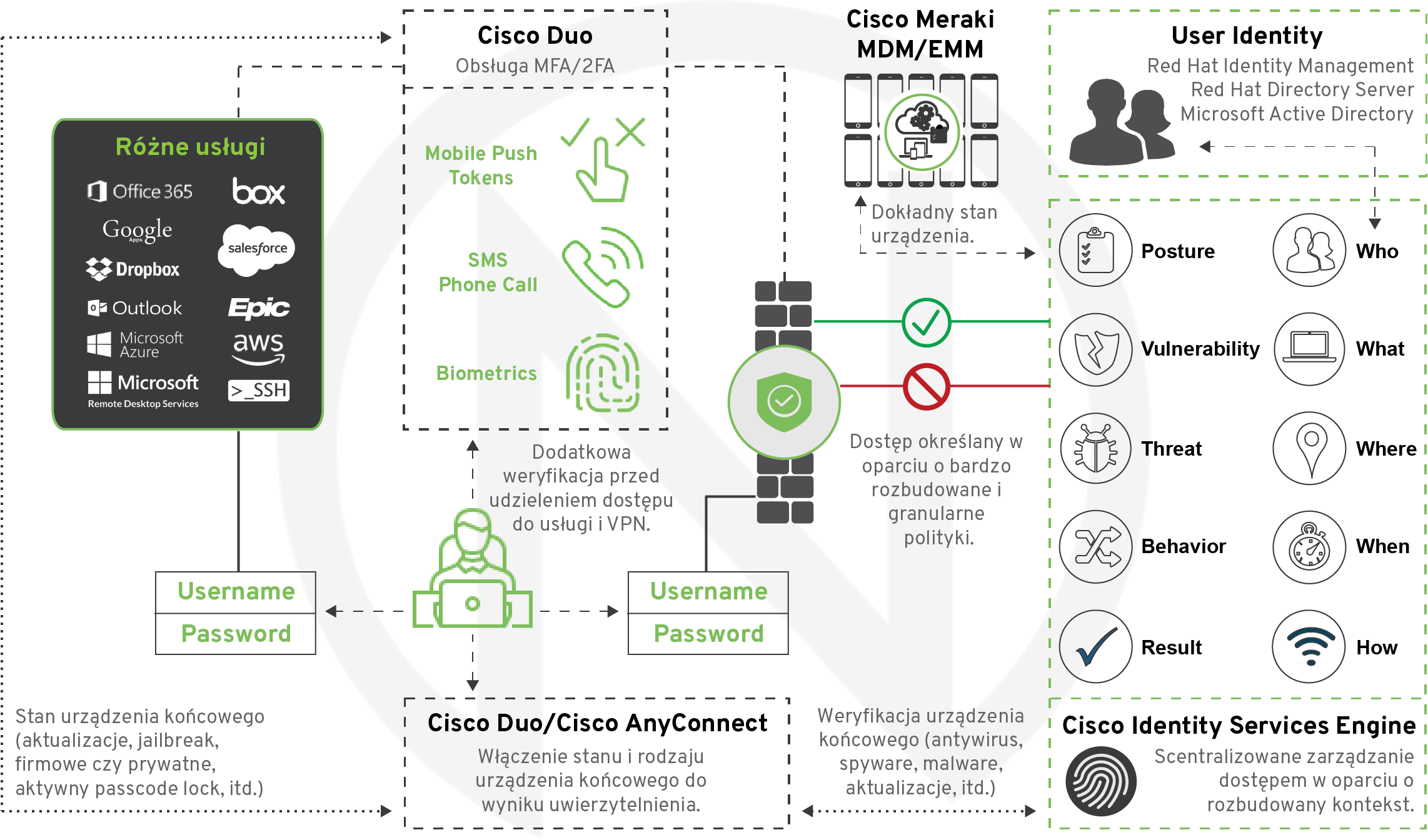

Bezpieczeństwo z VPN, MDM/EEM i MFA

Dostęp zdalny realizowany jest najczęściej z użyciem połączeń VPN (Virtual Private Network), które stosują SSL/TLS lub IPsec do szyfrowania danych. Na różnych platformach dostępne są różne mechanizmy bezpieczeństwa i kontroli ruchu w ramach różnych typów połączeń VPN. Stąd ważny jest wybór odpowiednich rozwiązań, które powinny być dostosowane do wymogów działania VPN Remote Access i VPN Site to Site, bezpieczeństwa zasobów oraz wymaganej jakości połączenia dla danego typu ruchu.

Coraz częściej pracownicy uzyskują dostęp do danych, aplikacji i usług organizacji z prywatnych urządzeń, jednocześnie nie dbając przy tym o ich należyte bezpieczeństwo i ciągłe aktualizacje. Nie pozwalają też robić tego administratorom systemu IT, w tym w żaden sposób ich kontrolować. Jest to powodem, dla którego coraz częściej uwaga atakujących ukierunkowana jest na prywatne urządzenia pracowników, których zabezpieczenia często o wiele łatwiej obejść. Jednym z rozwiązań tego problemu są rozwiązania MDM/EMM (Mobile Device Management/Enterprise Mobility Management), które dostarczają funkcję centralnego monitorowania i zarządzania bezpieczeństwem oraz aplikacjami urządzeń mobilnych.

Istotne jest również użycie MFA (Multi-Factor Authentication), czyli wieloskładnikowego uwierzytelnienia, które sprawia, że atakujący potrzebuje jednocześnie znać poświadczenia użytkownika i mieć fizyczny dostęp do jego urządzenia, co rzadko jest możliwe. Poza hasłem, najczęściej stosowane jest OTP (One Time Password) w formie jednorazowych kodów otrzymywanych za pomocą wiadomości SMS lub dodatkowego zatwierdzenia logowania w aplikacji telefonu. Oferowane przez nas rozwiązania mają także możliwość weryfikacji stanu urządzenia końcowego, użycie MFA w trakcie nawiązywania połączeń VPN oraz logowania do wielu znanych usług chmurowych, w tym SSH i RDP.

W naszej ofercie są także rozwiązania, które umożliwiają centralną analizę i zarządzanie usługami chmurowymi w zakresie uzyskiwanego dostępu czy nawet wdrożenia polityk DLP (Data Loss Prevention). Dzięki temu, logowanie z innego kraju lub kilka logowań w bliskim czasie z bardzo oddalonych od siebie miejsc może zostać oznaczone jako incydent do zbadania lub zabronione przez system. Potrafią także wykrywać podejrzane zachowania, anomalie w zachowaniu użytkowników, wycieki danych, czy sytuacje narażające na wyciek danych, jak np. nieumyślne udostępnienie publicznie dokumentu z poufnymi danymi.

Ilekroć ktoś użyje opcji logowania (OAuth) z użyciem np. kont Google lub Microsoft, oddaje takiej aplikacji lub stronie dostęp do konta, czasem z prawami czytania posiadanych wiadomości oraz kopiowania i usuwania plików. Nasze rozwiązania są w stanie wykryć takie powiązane z organizacyjnymi kontami aplikacje i strony. W ten sposób informacje te stają się dostępne dla działu IT.

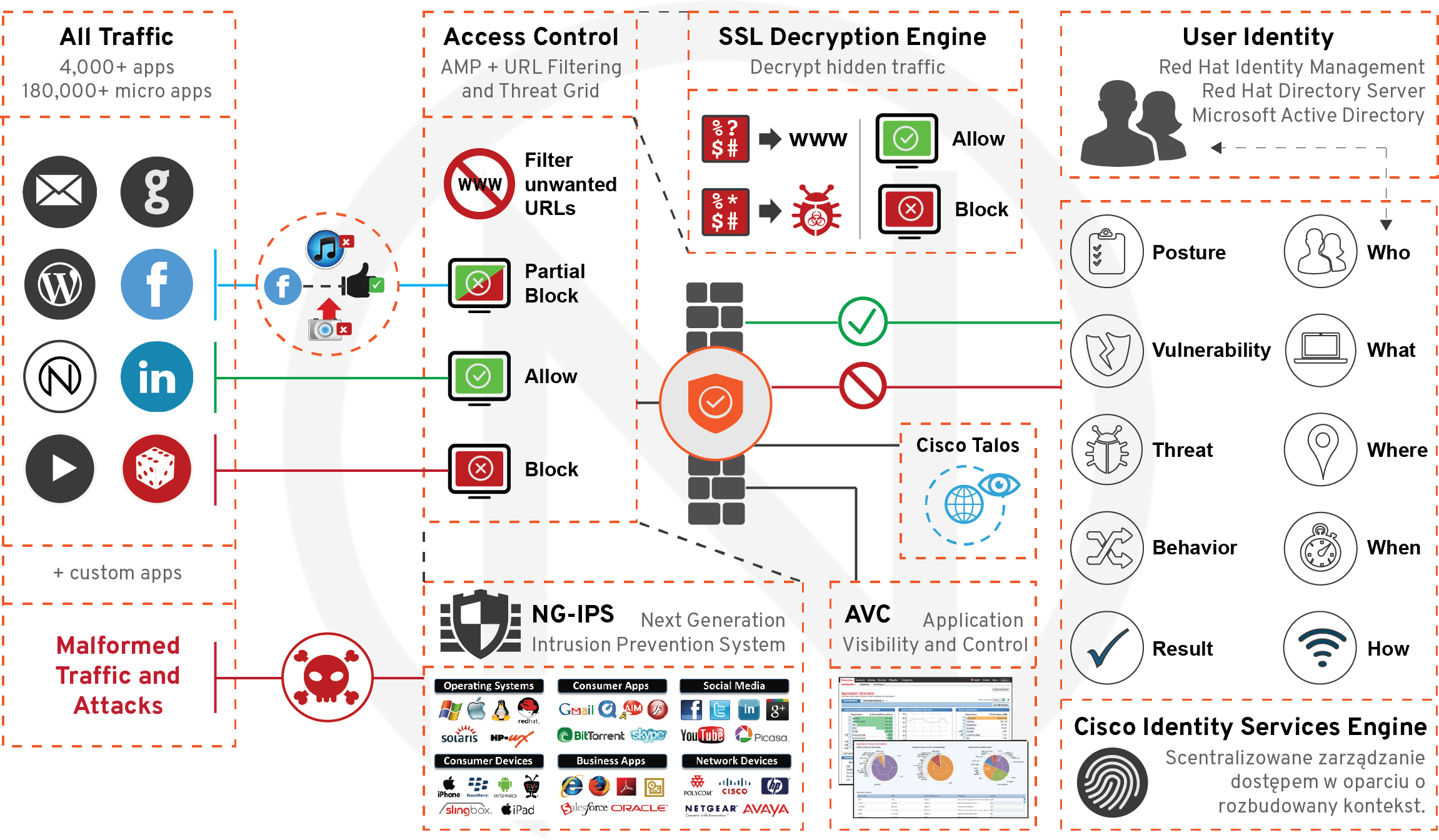

Bezpieczneństwo z Firewall, IPS, AMP, WAF i SASE

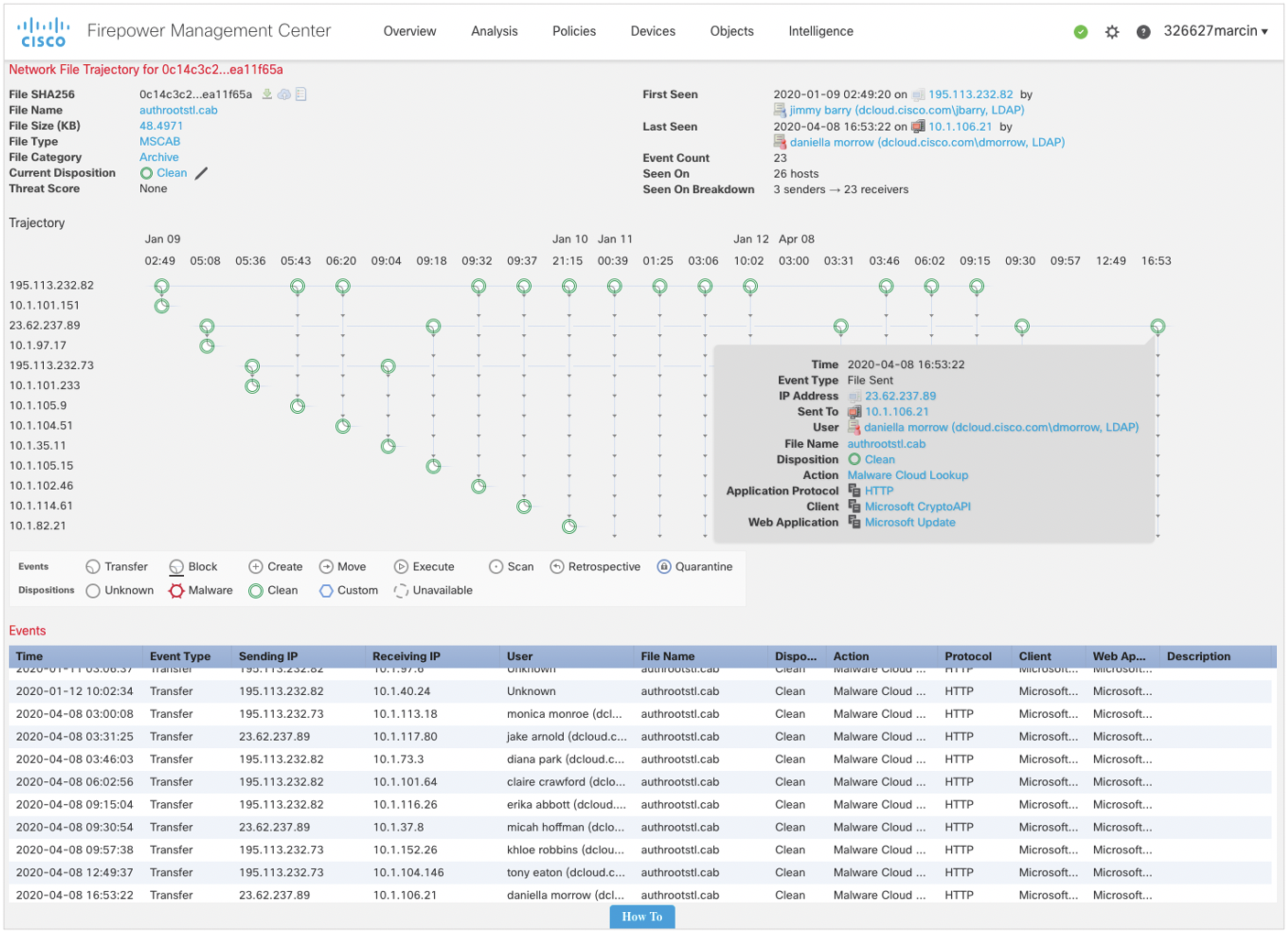

Dużo rozwiązań bezpieczeństwa realizuje analizę tylko w danym miejscu i danym punkcie czasu. Skutkiem tego plik, który w pierwszej chwili wydał się nieszkodliwy, po przejściu przez takie rozwiązanie nie zostanie już zatrzymany, a my po zmianie jego dyspozycji nie dostaniemy informacji o tym, gdzie w naszej sieci się znajduje. Wyścig ciągle trwa, stąd takie sytuacje mogą mieć miejsce. Pozostaje tylko pytanie, czy o nich wiemy i jesteśmy w stanie oszacować skalę oraz obszar zdarzenia.

Dobra architektura bezpieczeństwa realizuje zarówno ciągłą ochronę, jak i analizę. Dzięki temu jest w stanie podjąć odpowiednie reakcje w celu zatrzymania i unieszkodliwienia pliku, który w trakcie pierwszego skanowania nie wykazywał szkodliwych oznak. Dostępne w oferowanych przez nas rozwiązaniach trajektorie i retrospekcje dają możliwość prześledzenia zdarzenia związanego z uruchomieniem oraz rozprzestrzenianiem się złośliwego pliku. W ten sposób potrafią wskazać moment zainfekowania oraz przebieg całej aktywności i rozprzestrzeniania się pliku. Sprawia to, że łatwo możemy oszacować skalę zaistniałego incydentu.

SASE (Secure Access Service Edge) jest architekturą przeznaczoną dla organizacji, które opierają swoje działanie na usługach chmur publicznych. Jej zadaniem jest dostarczenie użytkownikom pracującym z różnych lokalizacji bezpiecznego i ujednoliconego sposobu dostępu do usług chmurowych. Łączy ona scentralizowane zarządzanie bezpieczeństwem oraz łącznością pomiędzy oddziałami i do oddziałów z użyciem rozwiązań SD-WAN, z rozwiązaniami bezpieczeństwa opartymi na chmurze publicznej.

Jednym z kluczowych elementów architektury bezpieczeństwa jest wyposażony w zaawansowane mechanizmy blokowania zagrożeń Firewall. Dotyczy to zarówno scenariuszy, gdzie korzystamy z usług chmury publicznej, jak i usług własnej infrastruktury. Jego zadaniem jest zapobieganie włamaniom, poprzez blokowanie ataków ukierunkowanych na znane i nowe podatności (NG-IPS - Next Generation Intrusion Prevention System), ochrona stron www i aplikacji webowych (WAF - Web Application Firewall), zapewnienie ochrony przed znanym i nieznanym złośliwym oprogramowaniem (AMP - Advanced Malware Protection), filtrowanie w oparciu o aplikacje (OpenAppID/AVC), reputację i kategorie adresów URL (URL Filtering) oraz umożliwienie bezpiecznej pracy zdalnej (VPN) i kontroli dostępu do usług na podstawie tożsamości użytkownika oraz stanu jego systemu i typu urządzenia.

Bezpieczeństwo urządzeń końcowych

Nie można zapomnieć o ochronie urządzeń końcowych poza bezpieczną infrastrukturą organizacji oraz możliwością integracji wybranego do tego celu rozwiązania z innymi produktami bezpieczeństwa. Dzięki temu, wybrane rozwiązanie będzie zwiększało swoją funkcjonalność oraz umożliwiało lepszą identyfikację i korelację zachodzących zdarzeń. Wymiana kontekstu pomiędzy różnymi produktami jest dziś bardzo ważna i oszczędza sporo czasu działom IT. Duża ilość włamań ma początek właśnie na urządzeniach końcowych. Powodem tego jest wzrost ilości osób pracujących poza dobrze chronioną siecią organizacji.

Zwykły antywirus to za mało. Trzeba liczyć się z tym, że pomimo najlepszych rozwiązań i tak może dojść do zainfekowania - wyścig ciągle trwa. Dlatego ważnym elementem ochrony jest budowa kontekstu zdarzeń i korelacja, która może wskazać skalę problemu, moment zainfekowania oraz przebieg całej aktywności i rozprzestrzeniania się pliku.

Pozycjonowane przez rozwiązania dla urządzeń końcowych potrafią stale analizować i śledzi aktywność plików w sieci. Badają na bieżąco kontekst zachodzących na urządzeniach końcowych zdarzeń, korelują te informacje z danymi telemetrycznymi, tym co dzieje się na urządzeniu końcowym i w sieci, zachowaniem plików w środowisku wyizolowanym (ang. Sandbox) oraz bogatą bazą wiedzy ekspertów z jednej z największych organizacji zajmujących się badaniem cyberzagrożeń.

Dodatkowo, potrafią bardzo dobrze integrować się z resztą ekosystemu bezpieczeństwa, jaką oferujemy. Zwiększa to widoczność, efektywność oraz ułatwia korelację i wizualizację incydentów. Dzięki temu dział IT może zareagować pewniej i szybciej.

Bezpieczeństwo z SIEM, SOAR i XDR

SIEM (Security Information and Event Management) odpowiedzialny jest za zbieranie, analizowanie oraz korelowanie zdarzeń i logów z różnych elementów infrastruktury i aplikacji. Zwykle systemy SIEM umożliwiają długoterminowe składowanie danych.

Dodatkowym atutem SIEM jest możliwość tworzenia własnych sygnatur lub wykorzystanie dostarczanych przez producenta tego rozwiązania sygnatur, wykrywających różne nieprawidłowości, w tym często również incydenty bezpieczeństwa. Wykryte zdarzenia zwykle da się wizualizować na różne sposoby i generować w oparciu o nie stosowne powiadomienia.

Natomiast SOAR (Security Orchestration, Automation and Response) służy do generowania zautomatyzowanych odpowiedzi, na wykryte przez SIEM zdarzenia czy incydenty bezpieczeństwa. Przykładem takich odpowiedzi może być wygenerowanie wzbogaconego o dodatkowe informacje powiadomienia czy uruchomienie wskazanego zestawu zadań.

Niestety, nie wszystkie informacje znajdują się w logach. Stąd rozwiązania SIEM nie biorą pod uwagę tego, jaki ruch generuje dany węzeł w trakcie uruchamiania pliku, czy jakie biblioteki i inne pliki zostały dodatkowo przez niego uruchomione. Nie bierze też pod uwagę tego, jak zmieniło się to zachowanie względem danych historycznych. Dodatkowo, w logach znajduje się często duża ilość innych informacji, nie powiązanych w ogóle z incydentami bezpieczeństwa i zagrożeniami, co utrudnia analizę i korelację.

Dlatego obecnie w obszarze wykrywania cyberzagrożeń stosuje się systemy XDR (Extended Detection and Response), które potrafią brać pod uwagę także m.in. te dodatkowe informacje. Należy jednak pamiętać o tym, że systemy XDR stosowane są w obszarze wykrywania, wizualizowania i podejmowania zautomatyzowanych reakcji na incydenty bezpieczeństwa. Nie służą one do długoterminowego gromadzenia logów. Zatem wypełniają one tylko pewną lukę. Nie zastępują one całkiem systemów SIEM. Systemy XDR często integruje się z systemami SIEM i SOAR. W naszej ofercie znajdziesz rozwiązania SIEM, SOAR, jak i XDR.

My do tego obszaru polecamy Cisco XDR, Elastic Stack, IBM QRadar i Splunk.

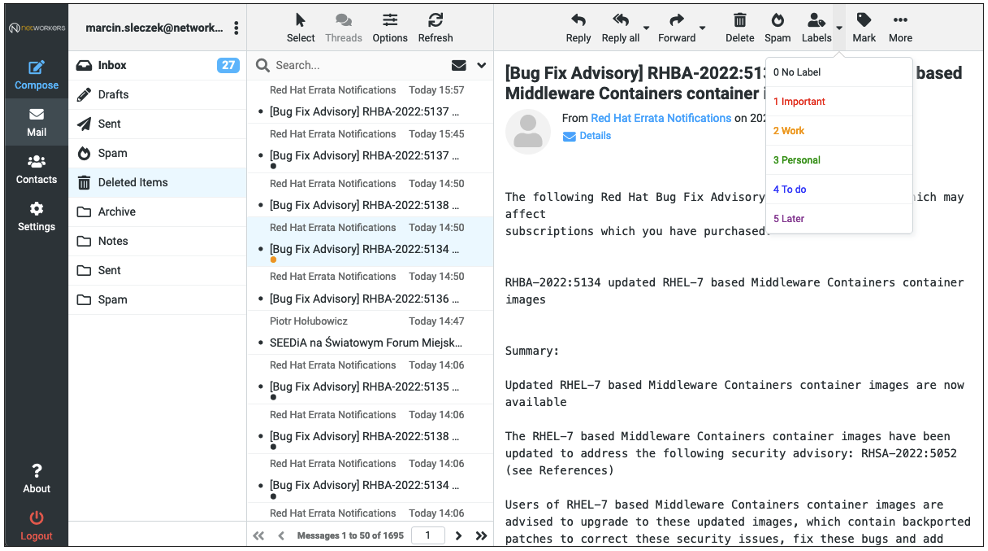

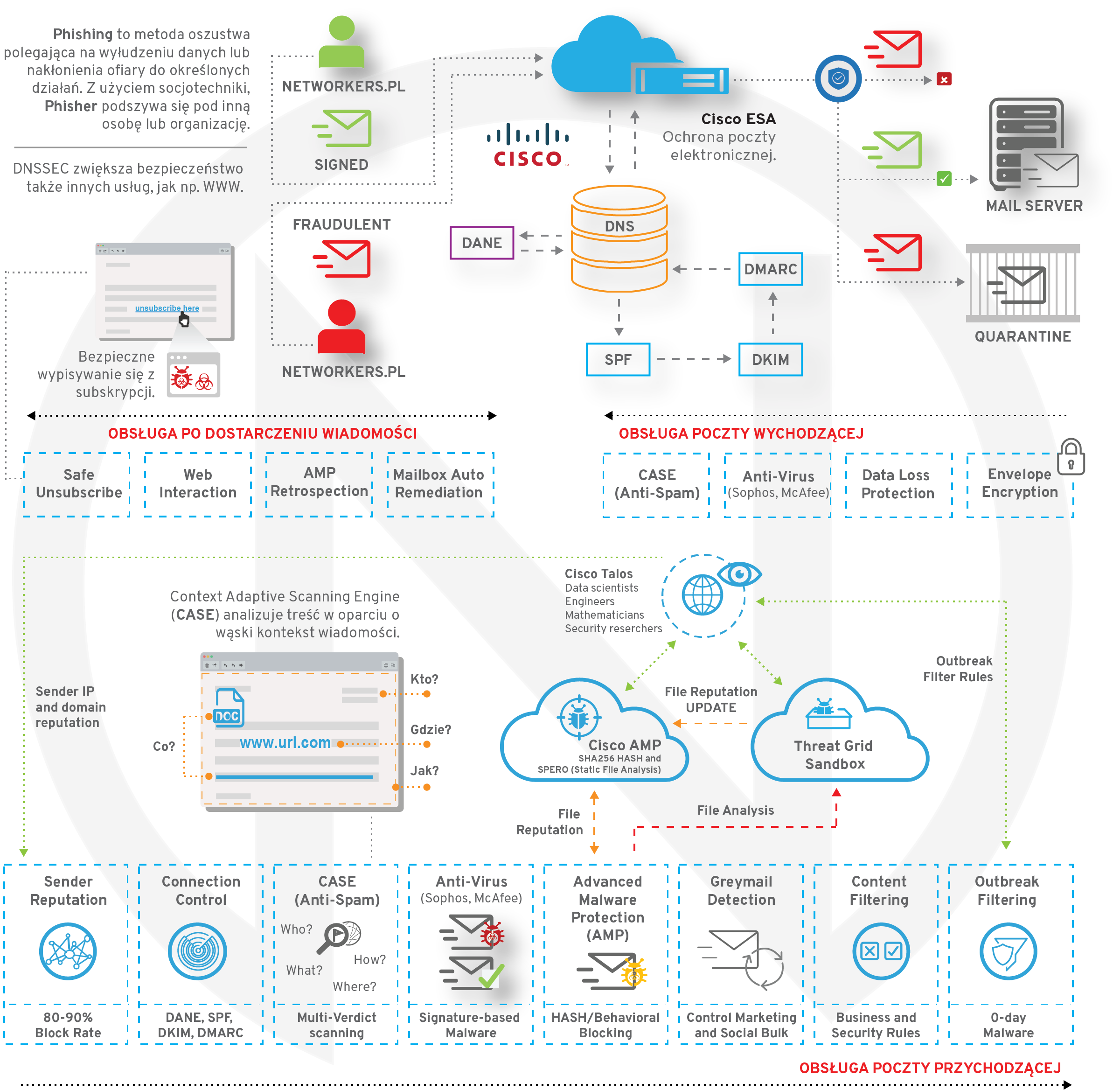

Bezpieczeństwo E-Mail i DNS

Do wysyłania niebezpiecznych wiadomości często stosowne są skompromitowane wcześniej konta pocztowe (skradziony login/hasło, przejęty komputer, serwer lub strona webowa). Do ich odfiltrowania używane są dość wyrafinowane metody, które podlegają ciągłemu usprawnianiu przez specjalistów. Oferowane przez nas rozwiązania zapewniają kompleksową oraz efektywną ochronę przychodzącej i wychodzącej poczty elektronicznej, a także ochronę już po dostarczeniu wiadomości e-mail. Dostępne są zarówno w formie maszyny wirtualnej, dedykowanego urządzenia, jak i usługi chmurowej.

W oferowanych przez nas rozwiązaniach dostępne jest kilka silników antywirusowych, możliwość korzystania z sandboxing-u i dynamicznej analizy, rozbudowanej reputacji nadawców, a także funkcja Outbreak Filter, która jest w stanie wstrzymać niepewne wiadomości, które pasują do jeszcze nieprecyzyjnego wzorca niebezpiecznego ataku. Ta ostatnia funkcja jest bardzo istotna, gdyż potrafi zatrzymać wiele złowrogich wiadomości czy ataków dnia zerowego (ang. 0-day).

Użytkownicy sami mogą zarządzać swoją kwarantanną oraz SPAM-em, a administrator ma możliwość wdrożenia ręcznej polityki filtrowania po różnych parametrach wiadomości, ich treści oraz przesyłanych w nich plikach. W ich interfejsach oferowanych przez nas rozwiązań znajdują się także rozbudowane funkcje raportowania i statystyk.

Radzą sobie z wykrywaniem nieuczciwych nadawców i zaawansowanych ataków phishingowych. Potrafią odfiltrować zarówno SPAM, jak i męczące wiadomości marketingowe. Cała ochrona realizowana jest nie tylko w określonym punkcie w czasie, jak robi to większość rozwiązań, ale ciągle. Moduł AMP (Advanced Malware Protection) jest w stanie chronić przed ryzykownymi plikami nawet wtedy, gdy ich zachowanie zacznie sprawiać zagrożenie w przyszłości. Dzięki Safe Unsubscribe ochrona przed otwarciem złowrogiego odnośnika (adresu URL) zapewniona jest nawet, kiedy chcemy się wypisać z otrzymywania określonych treści.

Dzięki takim funkcjom ochrony, jak SPF, DKIM i DMARC, nie dopuszczają do podszywania się pod organizację i personel organizacji, a dzięki DLP (Data Loss Prevention) zabezpiecza organizację przed wyciekiem danych. Obsługują także DANE, które daje pewność tego, że nikt nie będzie pośredniczył w transmisji naszych wiadomości.

W ramach decyzji wykonawczej Komisji UE z dnia 11 grudnia 2017 roku, której celem była normalizacja i wskazanie wystarczających mechanizmów do ochrony poczty elektronicznej zostały wymienione:

- DANE (DNS-based Authentication of Named Entities) umożliwia wskazanie w strukturze DNS za pomocą rekordu TLSA prawidłowego certyfikatu i/lub CA (Certificate Authority) dla używanej usługi.

- SPF (Sender Policy Framework) wskazuje autorytatywne dla domeny adresy IP serwerów pocztowych.

- DKIM (DomainKeys Identified Mail) dodaje do każdej wysyłanej wiadomości podpis cyfrowy. Daje pewność odbiorcy, że wiadomość została wysłana z autorytatywnego źródła i nie została po drodze zmodyfikowana.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) raportuje o wynikach weryfikacji SPF i DKIM (próbach podszywania się) oraz steruje polityką obsługi tych wiadomości.

Bezpieczeństwo poczty elektronicznej, jak i innych usług w dużej mierze zależy też od informacji z DNS, który domyślnie nie gwarantuje, że otrzymana odpowiedź jest prawdziwa. Przypadłość ta naraża na szereg ataków MiTM (Man in the Middle) oraz DoS (Denial of Service), obniżając bezpieczeństwo innych usług. DNSSEC (Domain Name System SECurity Extensions) umożliwia kryptograficzne zweryfikowanie otrzymywanych odpowiedzi DNS. Jego wykorzystanie gwarantuje użycie przez DANE, SPF, DKIM i DMARC prawidłowych rekordów. Połączenie tych mechanizmów daje nam pewność, że nasze wiadomości są szyfrowane, trafiają tylko tam gdzie powinny i nie zostały zmodyfikowane w trakcie transmisji.

Bezpieczeństwo aplikacji i systemu operacyjnego

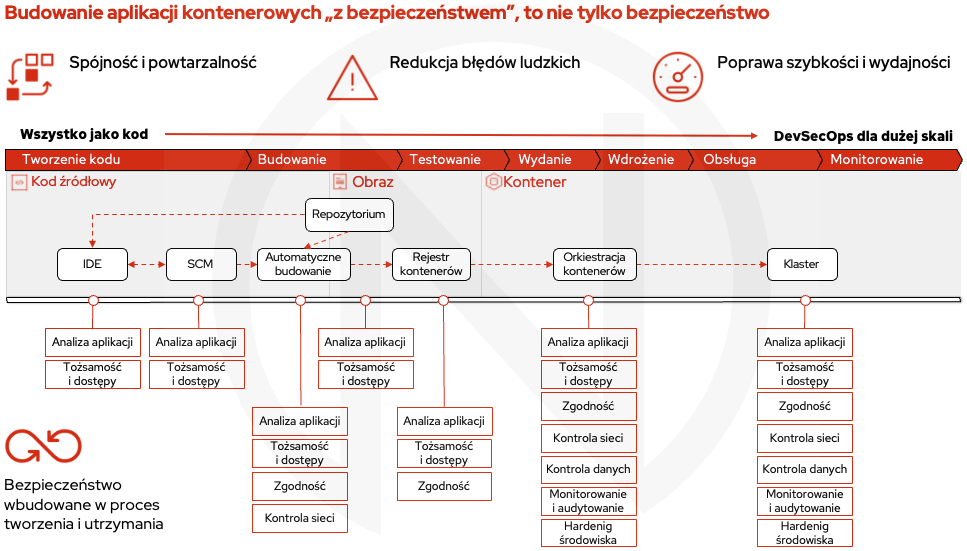

Bezpieczeństwo aplikacyjne i systemu operacyjnego jest bardzo złożonym obszarem, który również powiązany jest z ochroną wbudowaną w resztę infrastruktury IT. Wynika to z tego, że wiele ataków na tą warstwę może zostać powstrzymane przez urządzenia pośredniczące z m.in. funkcją WAF (Web Application Firewall), IPS (Intrusion Prevention System) czy Firewall. Niemniej, nie można opierać bezpieczeństwa tylko na nich. Bezpieczeństwo, a w zasadzie to różne rozwiązania, mechanizmy i procedury ochronne dla systemu operacyjnego oraz jego aplikacji są równie ważne.

Myśląc o ochronie wbudowanej w infrastrukturę, trzeba dziś także pamiętać o sieciach SDN (Software-Defined Network) wewnątrz platform chmurowych, platform do wirtualizacji czy platform kontenerowych, jak Red Hat OpenShift Platform czy Kubernetes. Dostępne tam reguły filtrowania często powiązane są z samą definicją aplikacji. Sprawia to, że zaciera się granica odpowiedzialności inżyniera sieciowego i administratora systemów. A w zasadzie, w ramach idei DevSecOps, to powinni oni wszyscy razem, łącznie z deweloperami, wspólnie kooperować nad ciągłą poprawą bezpieczeństwa aplikacji i jej składowych.

Na pewno kluczowe jest zapewnienie odpowiedniej izolacji pomiędzy poszczególnymi komponentami systemu i jego aplikacjami. Wynika to zarówno z faktu działania w ramach jednego systemu wielu aplikacji, jak i podziału odpowiedzialności pomiędzy różnymi zespołami. Często mamy do czynienia z zespołem odpowiedzialnym za bezpieczeństwo systemów w ramach calej organizacji i wieloma zewnętrznymi zespołami odpowiedzialnymi za bezpieczeństwo ich własnych aplikacji, które to zostały stworzone na życzenie klienta. Wykorzystanie podatności w komponencie takiej aplikacji nie powinno doprowadzić do eskalacji uprawnień i naruszenia bezpieczeństwa systemu operacyjnego czy jego innych aplikacji. Dotyczy to także samego dostępu do plików czy danych poza obszarem wydzielonym dla takiej aplikacji. Te obszary często adresują już dostępne w systemie mechanizmy, jak SELinux czy SCC (Security Context Constraints). Niemniej, należy pamiętać by były one dobrze skonfigurowane i zawsze aktywne.

Często, kiedy mamy do czynienia z aplikacjami tworzonymi "pod klienta", lokalny zespół IT zostaje pozbawiony możliwości samodzielnego implementowania łatek bezpieczeństwa. Ich tworzeniem musi zająć się Twórca aplikacji. To, czy do ich dalszej implementacji wystarczy lokalny zespół IT, najczęściej zależy od sposobu ich dostarczania. Aby zminimalizować ten obszar, warto rozważyć wykorzystanie warstwy middleware dostarczanej przez producenta systemu operacyjnego, tak by mogłobyć ono aktualizowane razem z systemem. Bezpieczeństwo aplikacji to także bezpieczeństwo jej danych. To z koleji powiązane jest zarówno z odpowiednio minimalnymi uprawnieniami do jej zasobów i komponentów, jak i wspieranymi przez Twórców aplikacji procedurami wykonywania kopii zapasowych jej danych. Kwestie te warto poruszyć jeszcze przed rozpoczęciem jej tworzenia.

W sam proces tworzenia aplikacji włączonych może zostać Static Application Security Testing (SAST), który polega na analizie kodu jeszcze w trakcie jego tworzenia pod kątem podatności i jakości, Software Composition Analysis (SCA) badający dodatkowe pakiety i komponenty dołączone do aplikacji pod kątem podatności i zgodności z licencjami oraz Interactive Application Security Testing (IAST) i Dynamic Application Security Testing (DAST), które zajmują się analizą działające aplikacje pod kątem wykorzystania podatności w trakcie jej uruchamiania. Jest to kolejny obszar, który warto poruszyć z dostawcą oprogramowania. Proces ten powinien być wykonywany cyklicznie w sposób zautomatyzowany. W ten sposób, kiedy pojawi się nowa podatność, odpowiedni zespół bezpieczeństwa będzie mógł zareagować. Nowoczesne platformy aplikacyjne, jak te oferowane przez nas, pozwalają ten cały proces tworzenia i sprawdzania aplikacji bardzo łatwo zautomatyzować.

Nie wolno zapomnieć też o zbieraniu danych audytowych oraz zgodność z różnymi normami bezpieczeństwa. Nawet, jeżeli nie ma dla nas wartości sam fakt bycia zgodnym z daną normą czy standardem, jak m.in. Payment Card Industry Data Security Standard (PCI-DSS), ISO 27001 Information Security Management Standard, U.S. Health Insurance Portability and Accountability Act (HIPAA) czy EU General Data Protection Regulation (GDPR), to często dostępne tam zalecenia są rozsądne i warto je zaimplementować. Odpowiednia platforma bezpieczeństwa może takie weryfikacje pod kątem zgodności z różnymi normami wykonać dla nas w dowolnym momencie i bez dodatkowych opłata. Jest to o tyle fajne, że gdy ktoś przez pomyłkę czy "na chwilę" zmieni konfigurację jakiegoś systemu lub jego usługi i zapomni przywrócić konfiguracji do stanu poprzedniego, to wyjdzie to w kolejnym audycie.

Kwestie bezpieczeństwa systemu operacyjnego działającego na sprzęcie fizycznym i maszynie wirtualnej są dość podobne. Sporo się zmienia, gdy mamy do czynienia z coraz to bardziej powszechną konteneryzacją. W świecie kontenerów bardzo ważne jest skanowanie pod kątem podatności wykorzystywanych w ramach organizacji obrazów, w tym aktualnie uruchomionych z nich kontenerów. Dotyczy to też wykrywania działajacych w nich aplikacji i różnych framework-ów. Skanowanie takie powinno również weryfikować udostępnione im zmienne środowiskowe oraz pliki z danymi poufnymi, a także konfigurację i uprawnienia.

Ciągłej analizie powinno podlegać także to co dzieje się w naszym środowisku, czyli to jakie procesy, w którym z systemów czy kontenerów działają lub to, gdzie nawiązują one połączenie. Uruchomienie nowego procesu w kontenerze czy pojawienie się dodatkowego ruchu pomiędzy systemami, które nigdy ze sobą nie rozmawiały powinno budzić naszą uwagę.

Niemniej, weryfikacja tego wszystkiego w złożonych i ciągle rozrastających się środowiskach aplikacyjnych nie jest łatwa. Dlatego polecamy gotowe rozwiązania, które wszystkie te funkcje posiadają już wbudowane.

Infrastruktura IT

Infrastruktura IT to szerokie pojęcie, która dotyka zarówno warstwy sprzętowej, jak i oprogramowania. To do niej podłączają się wszystkie urządzenia końcowe i to na niej działają wszystkie usługi i aplikacje. W zależności od jej przeznaczenia, stosuje się odmienne komponenty, które wyspecjalizowane są do konkretnego zastosowania, rozwiązywania nieco innych problemów czy spełniania odmiennych celów biznesowych. W naszej ofercie znajdziesz rozwiązania do budowy infrastruktury IT dla kampusów, przedsiębiorstw, operatorów usług, centrów danych, przemysłu, chmur, aplikacji czy łączenia ze sobą tych wszystkich obszarów. O ile część pasywną, jak okablowanie strukturalne czy instalacje prądowe realizują dla nas zawsze inni podwykonawcy, to jesteśmy w stanie wspólnie z nimi podejść do projektu bardziej kompleksowo. Natomiast jako networkers.pl specjalizujemy się typowo w części aktywnej, czyli sprzedaży, konfiguracji, wdrażaniu oraz obsłudze sprzętu i oprogramowania do infrastruktury IT.

Przy wyborze odpowiedniego rozwiązania warto dziś zwrócić uwagę na wbudowane bezpieczeństwo i jego elastyczność pod względem nowych funkcjonalności. Dotyczy to także architektury sprzętowej urządzeń. Nawet, jeżeli dziś nie jest to nam potrzebne czy nie mamy wystarczającego budżetu, to na pewno łatwiej będzie w przyszłości dokupić same licencje czy subskrypcje do tego co już jest, niż kupować i wdrażać wszystko do zera. Wymiana infrastruktury IT to przerwy w działaniu organizacji, a na dodatek może się okazać, iż będziemy musieli zmienić producenta i na nowo przeszkolić cały personel.

Tam, gdzie chcemy monitorować pod kątem bezpieczeństwa nie tylko środowiska aplikacyjne, a całą infrastrukturę mamy także gotowe rozwiązania. Są one w stanie wykrywać wycieki informacji, aktywne eksploity i podatności, monitorować aplikacje oraz usługi pod kątem nietypowego zachowania, monitorować m.in. wywołania systemowe, dostęp do pamięci oraz aktywność procesów, użytkowników i aplikacji oraz korelować monitorowane informacje z generowanych ruchem. Bazują one na informacjach zbieranych z m.in. kontenerów, instancji chmurowych, maszyn wirtualnych oraz urządzeń sieciowych i końcowych.

Akademiki studenckie

W miejscach takich, jak akademiki studenckie sieć przewodowa i bezprzewodowa jest współdzielona przez wiele osób, co sprawia problemy przy używaniu w niej takich protokołów jak m.in. Bonjour, mDNS czy UPnP. Używamy ich najczęściej w domach, aby wygodnie wykrywać różne urządzenia i dostępne na nich usługi, jak dla przykładu Apple TV czy Google Chromecast.

W sieci akademickiej widać wiele, nie tylko naszych urządzeń. Łatwo o pomyłkę i skorzystanie z nie swojego urządzenia. Dodatkowo nasze urządzenia są narażone na nadużycia od strony innych. Każdy użytkownik powinien móc samodzielnie kontrolować dostęp do tego co jest w jego przestrzeni. Jeżeli nie ma takich możliwości, to zarządzanie i odpowiedzialność z tego tytułu spada na barki działu IT, dla którego nie jest to łatwym zadaniem, a patrząc realnie zwykle czymś niemożliwym do spełnienia.

Zaprowadź porządek i oddaj użytkownikom kontrolę nad tym, kto ma dostęp do ich prywatnych urządzeń. Użytkownicy sieci samodzielnie, z wykorzystaniem aplikacji mobilnej dla systemu Android lub iOS będą mogli dodawać do prywatnej przestrzeni swoje urządzenia. W ten sposób nie będą one widoczne dla innych, choć wszyscy będą działać w tej samej sieci. Dzięki temu możemy z nich tak samo bezpiecznie korzystać, jak w domu, bez zaprzątania głowy lokalnemu działowi IT.

Da się także je udostępniać w kontrolowany sposób. W związku z tym, że wszyscy jesteśmy w tej samej sieci, wystarczy zaprosić sąsiada do swojej prywatnej przestrzeni. Kiedy zaakceptuje zaproszenie, będzie mógł korzystać z naszych urządzeń, jednocześnie cały czas będąc w swojej sieci, ze swoimi urządzeniami. Oczywiście, równie łatwo można odebrać sąsiadowi taki dostęp.

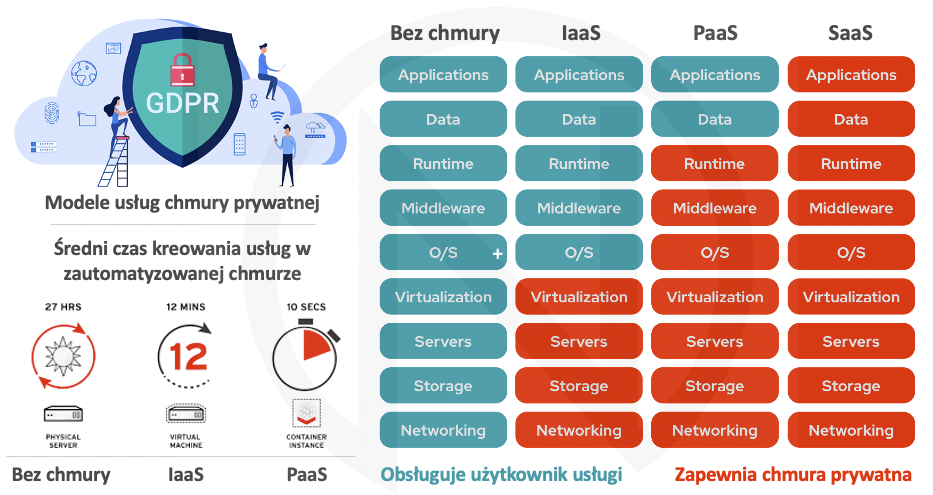

Chmura prywatna

Ze strony użytkownika chmura jest zbiorem usług, funkcjonalności i zasobów z jakich może on korzystać. Od zaplecza, chmura jest zbiorem m.in. serwerów, urządzeń sieciowych i pamięci masowej z odpowiednio skonfigurowanym oraz zintegrowanym oprogramowaniem i usługami. Kiedy mówimy tu o chmurze prywatnej, to chodzi nam o taką prawdziwą chmurę prywatną, gdzie cały sprzęt oraz oprogramowanie jest naszą własnością i znajduje się u nas. Nie mówimy tu o chmurach publicznych, które mają w ofercie bardziej i mniej wyizolowane środowiska i co za tym idzie różnicują je nazywając prywatnymi lub publicznymi.

Prywatna chmura może udostępniać podobne usługi do tych, jakie oferowane są w chmurach publicznych. Główną różnicą jest to, że mamy pełną kontrolę nad własnymi i powierzonymi nam danymi. Wiemy kto miał oraz ma do nich dostęp, gdzie są ich wszystkie kopie i co się z nimi dzieje po usunięciu. Kolejną różnicą jest sposób rozliczania. Przy korzystaniu z usług chmury publicznej trzeba uważać i nie używać niczego co nie jest niezbędne. Jeżeli nasza aplikacja zostanie skompromitowany czy włączymy jakąś nieznaną usługę, która nieefektywnie będzie wykorzystywać zasoby, to nasz rachunek może niestety znacząco wzrosnąć. Dlatego zachęcamy do budowania z nami własnych chmur prywatnych.

Różne zespoły mogą mieć różne wymagania co do usług, jakie powinna udostępniać im prywatna chmura. Na szczęście, chmura prywatna może je dostarczać w wielu modelach równocześnie:

- IaaS (Infrastructure as a Service), czyli infrastruktura jako usługa. W modelu tym, użytkownik samodzielnie uruchamia i zamyka własne systemy, usługi i aplikacje. My zajmujemy się utrzymaniem infrastruktury w której one działają, a użytkownik utrzymaniem tego co uruchomił. Najczęściej użytkownik dostaje dostęp do warstwy wirtualizacyjnej z określoną ilością zasobów, gdzie samodzielnie w ich obszarze zarządza swoimi systemami. Do IaaS można też zaliczyć BMaaS (Bare Metal as a Service), gdzie możemy dostarczyć użytkownikom także całe fizyczne serwery.

- PaaS (Platform as a Service), czyli platforma jako usługa. Jest to model umiejscowiony pomiędzy IaaS, a SaaS. Dostarczamy w nim cały zbiór narzędzi do budowy, testowania, utrzymania, zarządzania i dystrybucji aplikacji, nazywany platformą aplikacyjną. Jest to idealny model dla zespołów, które chcą skoncentrować się tylko na tworzeniu oraz uruchamianiu aplikacji i nie chcą zajmować się niczym, co dotyczy infrastruktury.

- SaaS (Software as a Service), czyli oprogramowanie jako usługa. W tym modelu dostarcza się użytkownikom gotowe aplikacje o konkretnych funkcjonalnościach. Najczęściej dostęp do nich odbywa się poprzez przeglądarkę webową lub interfejs API.

Niektórzy uważają, że publiczne chmury mają nieograniczone zasoby, niemniej wcale tak nie jest. Już nie raz świat odczuł ich brak i chwilowo niedostępną możliwość kreowania nowych usług. Rozbudowa zasobów prywatnej chmury wcale nie musi być droga i mamy pewność co do ich prawdziwej ilości. Niemniej, musimy zająć się tym sami lub skorzystać z usług takich firm, jak networkers.pl. Podobnie, jeżeli chodzi o utrzymanie ciągłości działania całego środowiska. Natomiast nie można zapomnieć o tym, że do obsługi usług chmury publicznej również potrzebny będzie nam stosowny personel.

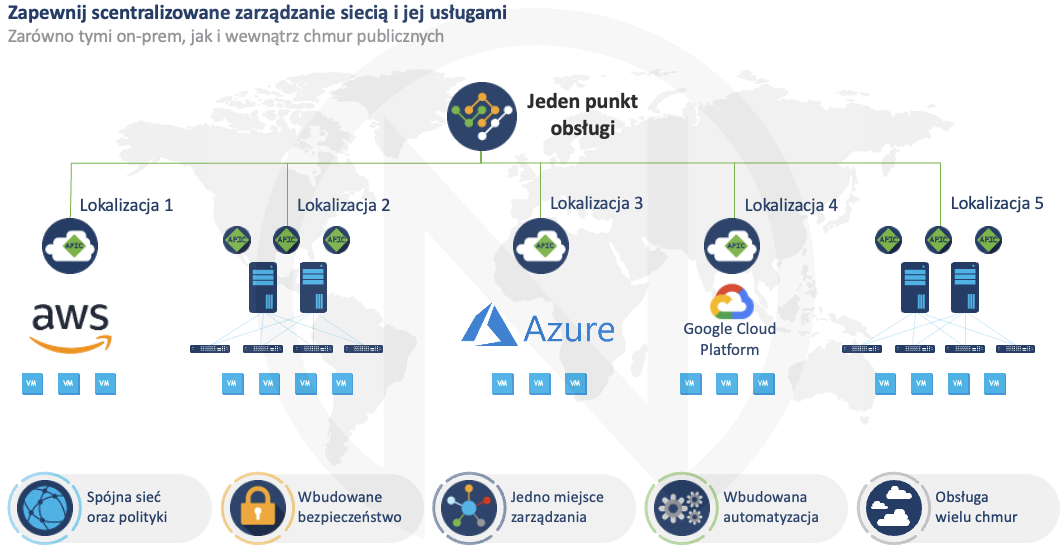

Infrastruktura chmury prywatnej może zostać bardzo łatwo rozciągnięta nawet na kilka chmur publicznych, z zachowaniem jednolitego interfejsu zarządzania aplikacjami i politykami. Mamy wtedy do czynienia z modelem hybrydowym, w którego zbudowaniu także możemy pomóc. Ma to wiele zalet szczególnie tam, gdzie usługi udostępniane są poza lokalną lokalizację.

Bardzo dużą zaletą chmury prywatnej jest to, że można ją w pełni dostosować i kontrolować. Nie jesteśmy ograniczeni szablonowym zestawem usług, co daje możliwość uruchamiania wielu aplikacji, szczególnie tych starszych czy dość specyficznych dla niektórych branży, których nie da się uruchomić wewnątrz chmur publicznych. Inna rzecz, że czasem wymagane jest zachowanie bardzo niskich opóźnień do używanych aplikacji i chcemy by lokalnie zawsze były one dostępne, nawet w przypadku braku połączenia czy problemów z połączeniem poprzez sieć Internet.

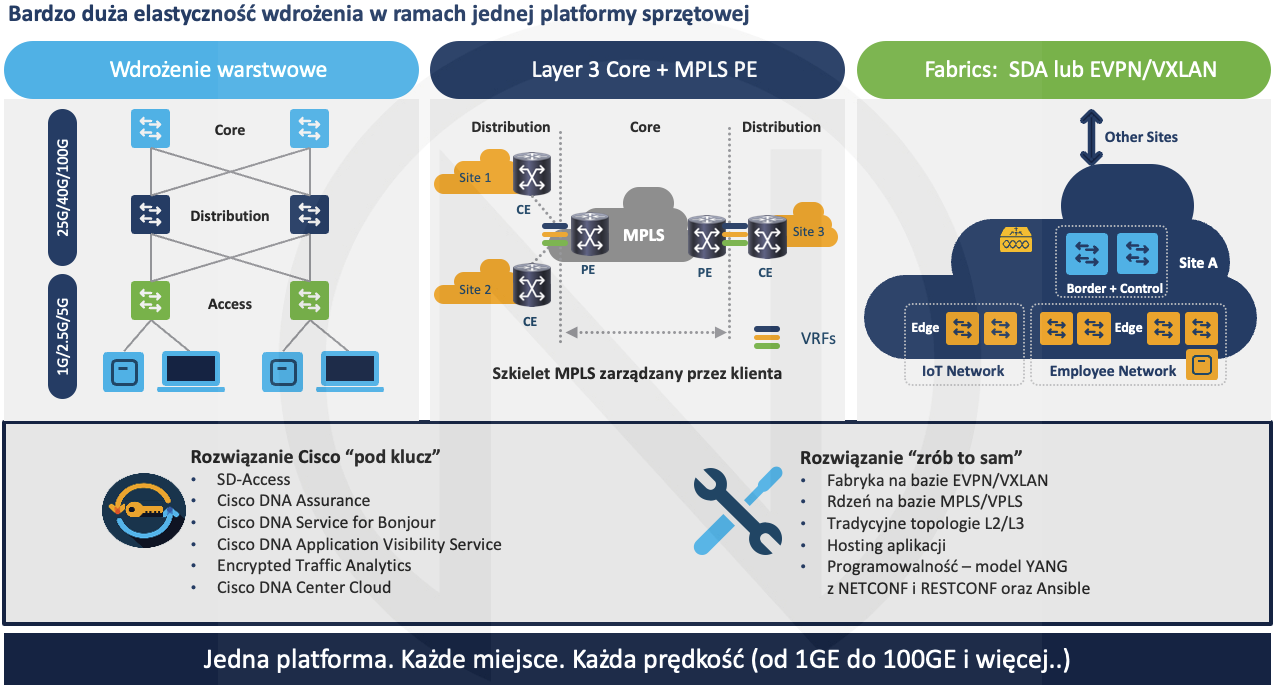

Sieć kampusowa i budynku

Budowanie z nami, to więcej niż jeden wybór. Są tacy, którzy wolą oprzeć infrastrukturę na tradycyjnych i dostępnych w innych rozwiązaniach technologiach i protokołach. Wtedy korzystać można z VLAN, protokołów ringowych czy drzew opinających w warstwie drugiej oraz budować różne topologie warstwy trzeciej, z użyciem routingu statycznego, RIP, OSPF, IS-IS, EIGRP czy BGP.

Warto jednak rozważyć wykorzystanie rozwiązań do makro i mikro segmentacji czy zbudowania tak zwanej "fabryki" (ang. Fabric). Dziś, najczęściej doprowadza się warstwę trzecią do przełączników dostępowych i na tym dopiero buduje sieci nakładkowe (ang. overlay networks) warstwy drugiej i trzeciej. W ten sposób możemy realizować wygodną makro segmentację. Makro segmentacja zapewnia nam elastyczność w podłączeniu urządzeń końcowych różnych działów przedsiębiorstwa, wydziałów uczelni czy typów urządzeń w ramach całego kampusu, który może swoim obszarem obejmować wiele budynków. Bez względu, gdzie te urządzenia końcowe będą, mogą dzięki makro segmentacji działać jak w jednej sieci warstwy drugiej. Zachowując pełną izolację, można w ten sposób również wygodnie udostępnić sieć podnajemcą. Wprowadza to prawdziwą wirtualizację do sieci.

Oprócz makro segmentacji i tradycyjnej segmentacji z użyciem VLAN, bardzo często stosowana jest także mikro segmentacja, która pozwala bardzo granularnie kontrolować dostęp nawet pomiędzy urządzeniami w ramach tej samej sieci wirtualnej VLAN.

Do zarządzania i monitorowania stosować można własne rozwiązania i systemy. Oferowane przez nas platformy wykorzystują otwarty model danych YANG i obsługują protokoły NETCONF i RESTCONF. Dzięki temu można je samodzielnie skonfigurować wedle własnego uznania, czy to ręcznie, czy poprzez inny systemu do automatyzacji czy sterowania budynkiem. Przykładem może być tutaj wykorzystanie Red Hat Ansible Automation Platform, Cisco NSO (Network Services Orchestrator) czy konfiguracja wszystkiego z poziomu CLI. Oczywiście wspierają też protokół SNMP, niemniej jest to już technologia z poprzedniej epoki.

W niektórych miejscach można dodatkowo wesprzeć infrastrukturę tym, co jest unikalne w oferowanych przez nas platformach, ale jest czymś kluczowym dla bezpieczeństwa i działania przedsiębiorstwa czy organizacji, jak choćby wykrywanie zagrożeń w ruchu nieszyfrowanym i szyfrowanym bez jego deszyfrowania i spadku wydajności.

My polecamy skorzystanie z rozwiązania "pod klucz", jakim jest Cisco DNA (Digital Network Architecture). Ma ono wbudowane bardzo dobre narzędzia do wizualizacji, analizy i diagnozy, a my tylko definiujemy wymagania biznesowe, jak dla przykładu, że pracownicy kontraktowi nie mają mieć dostępu do urządzeń IoT oraz wewnętrznych serwerów z danymi finansowymi, a całą resztą związaną z realizacją tego co chcieliśmy zajmuje się inteligentny kontroler. Takie podejście upraszcza wprowadzanie złożonych zmian w ramach dużej ilości urządzeń, co przekłada się na lepsze bezpieczeństwo oraz spójność i porządek w konfiguracji.

Nie każdy ma czas na samodzielne tworzenie i potem dalsze utrzymywanie własnego systemu zarządzania i monitorowania. Często wolimy skupić się na własnym biznesie i tym, co pozwoli nam więcej zrobić. Dlatego warto spojrzeć na to realnie i zastanowić się, czy znajdziemy na takie rzeczy czas. Bo stworzenie takiego systemu to zaledwie początek wszystkiego. Dalej trzeba będzie dbać o jego dalszy rozwój, aktualizacje oraz integrację ze zmieniającym się ekosystemem różnych innych rozwiązań. Zwłaszcza, że znalezienie specjalistów do obsługi rozwiązania, które ktoś zbudował pod nas "w garażu" naprawdę nie będzie łatwe.

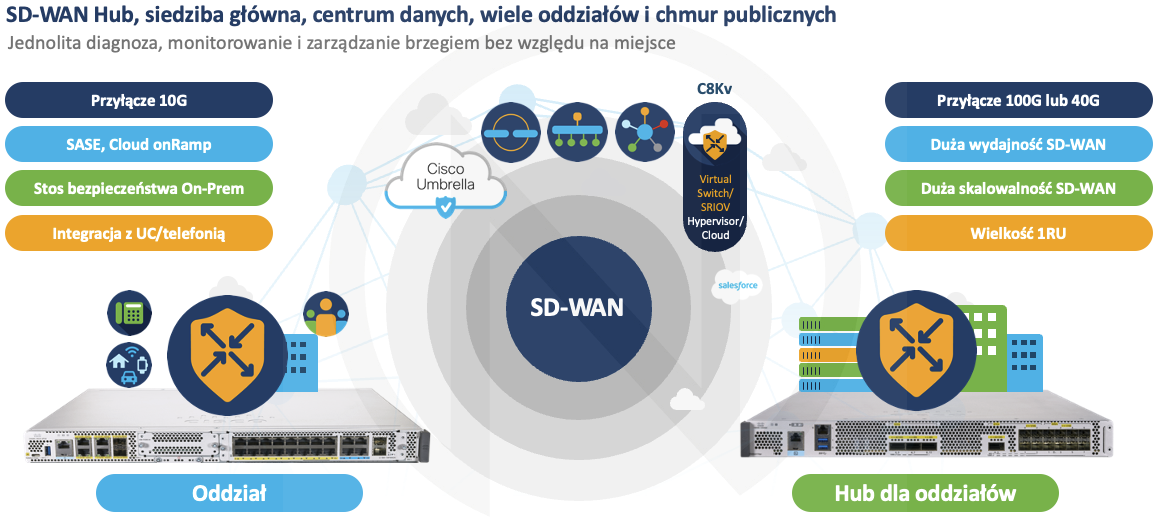

Brzeg i styk sieci

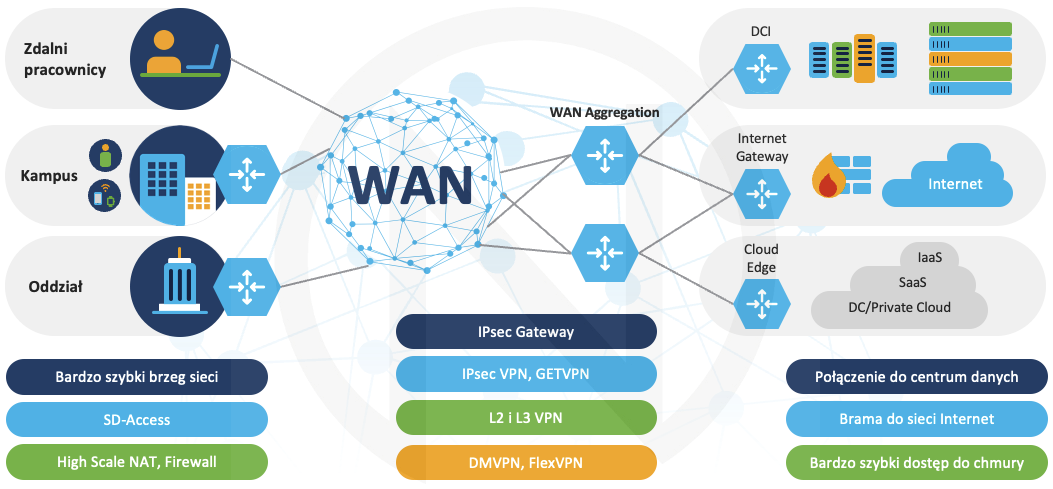

Na styku sieci kampusowej czy budynku obsługiwana jest wymiana ruchu pomiędzy siecią wewnętrzną, a siecią Internet, usługami chmur publicznych, siecią telefoniczną, innymi oddziałami oraz zdalnymi pracownikami. Poprzez to miejsce realizowany jest też dostęp ze świata do znajdującej się wewnątrz organizacji chmury prywatnej i jej usług.

Działanie tego miejsca ma bezpośredni wpływ na dostępność, jakość i bezpieczeństwo komunikacji, wymiany danych oraz używanych usług i aplikacji. Ilość usług i aplikacji działających w sieci, a także realizowanych za jej pośrednictwem zadań ciągle rośnie. Zwiększa się też waga załatwianych za jej pośrednictwem spraw i transakcji. To wszystko powoduje ciągłą potrzebę zwiększania jej szybkości i jednocześnie poprawy bezpieczeństwa.

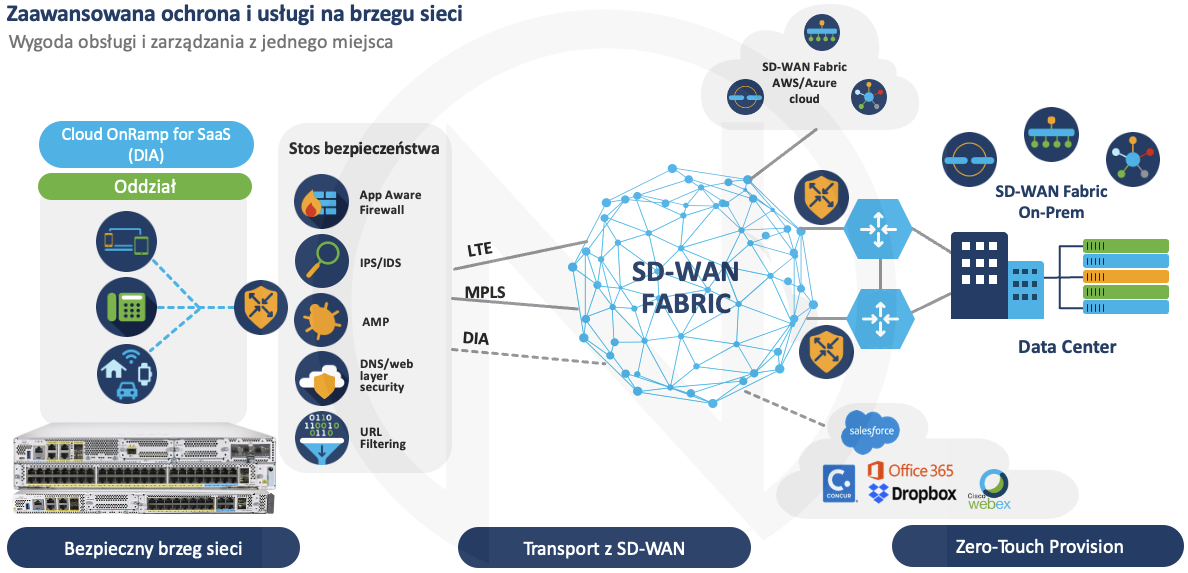

Pozycjonujemy tu platformy, które potrafią zapewnić zaawansowaną ochronę, usługi Cloud onRamp i SASE (Secure Access Service Edge), kierować ruchem w oparciu o narzucone wymagania aplikacyjne oraz są bardzo elastyczne w obszarze stosowanych na styku sieci technologii. Na brzegu sieci umieszcza się też czasem platformy ukierunkowane na ochronę przed zagrożeniami, choć raczej powinny one działać za urządzeniem brzegowym (wiele zależy od postawionych wymagań i dostępnego budżetu).

Dobre urządzenia brzegowe potrafią obsługiwać mechanizmy kierowania ruchem w oparciu o wymagania aplikacyjne, dodatkowe usługi i integracje dla organizacji opierających swój biznes na chmurach publicznych, zaawansowane mechanizmy ochrony oraz funkcje bramy głosowej dla tradycyjnej telefonii, VoIP i usług chmurowych do komunikacji.

Oferowane przez nas rozwiązania są bardzo elastyczne. Można korzystać tylko z tradycyjnych i dostępnych w innych rozwiązaniach technologii i protokołów. W niektórych miejscach można dodatkowo wesprzeć sieć tym, co jest w nich unikalne, ale jest czymś kluczowym dla bezpieczeństwa i działania naszej organizacji, jak choćby wykrywanie zagrożeń w ruchu nieszyfrowanym i szyfrowanym bez jego deszyfrowania i spadku wydajności.

Można opracować swoją architekturę przy użyciu tradycyjnych protokołów routingu czy rozwiązań VPN lub skorzystać z gotowej architektury "zrób to sam", jak Cisco IWAN (Intelligent WAN) i skonfigurować wszystko ręcznie. Można też skorzystać z własnego rozwiązania SDN lub z rozwiązania "pod klucz", jakim jest Cisco SD-WAN. Budowanie z nami, to więcej niż jeden wybór.

Tam gdzie potrzebny jest centralny system do monitorowania i zarządzania dla dużej ilości lokalizacji warto pójść o krok dalej i wybrać architekturę Cisco SD-WAN (Software-Defined WAN). Dzięki niej, z jednego miejsca można monitorować oraz zarządzać polityką bezpieczeństwa i jakości ruchu aplikacyjnego, łączami do sieci Internet oraz połączeniami VPN pomiędzy lokalizacjami. Cała diagnostyka i wizualizacja potrafi nie tylko wyłapać trwałe awarie, ale także chwilowe wzrosty opóźnień mogące mieć wpływ na działanie aplikacji. Monitorować można cały ruch, wybrane klasy ruchu aplikacyjnego, a nawet aktywne w danej chwili przepływy.

Oczywiście można też stosować własne rozwiązania do zarządzania i monitorowania. Oferowane przez nas urządzenia brzegowe wykorzystują model danych YANG. Obsługują również protokół NETCONF i RESTCONF. Dzięki temu można je samodzielnie skonfigurować wedle własnego uznania, czy to ręcznie, czy poprzez inny systemu do automatyzacji. Przykładem może być tutaj wykorzystanie Red Hat Ansible Automation, Cisco NSO (Network Services Orchestrator) czy konfiguracja wszystkiego w CLI.

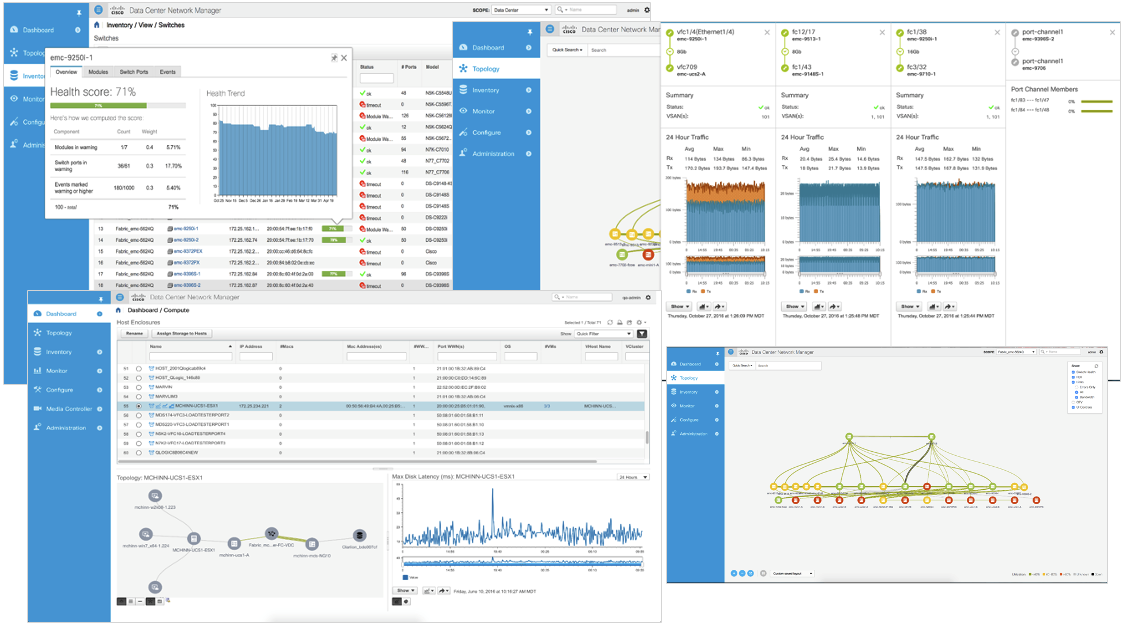

Centrum danych

Dla centrów danych, platform chmurowych i wszelkich miejsc, gdzie działa duża ilość aplikacji pozycjonujemy bardzo elastyczną i zautomatyzowaną infrastrukturę opartą na technologii SDN (Software-Defined Network) z wbudowaną ochroną dla aplikacji.

Integruje się ona bardzo dobrze z różnymi środowiskami do wirtualizacji, konteneryzacji, a także platformami chmurowymi, które także dostępne są w naszej ofercie. Należy do nich m.in. Kubernetes, Red Hat OpenShift Container Platform, Red Hat Virtualization, Red Hat OpenStack, Cisco Container Platform, VMware vSphere, AWS (Amazon Web Services), GCP (Google Cloud Platform) czy Microsoft Azure. Dzięki dobrej integracji z nimi, tworzone przez nas polityki mogą bazować nawet na m.in. tagach przypisywanych bezpośrednio do maszyn wirtualnych i kontenerów działających w takich środowiskach.

Obsługa tak dużej ilości środowisk i chmur publicznych jest tutaj kluczowa. Za jej sprawą z jednego miejsca możemy definiować polityki kontrolujące wymianę ruchu pomiędzy aplikacjami czy ochrony przepływów aplikacyjnych, które to konwertowane są na język docelowego danego środowiska czy chmury. Dzięki temu nie musimy zapoznawać się ze sposobem i ideą definiowania polityk czy też ze sposobem działania i nazewnictwa mechanizmów w każdej z chmur. Na dodatek bardzo łatwo nasze aplikacje mogą migrowane pomiędzy tymi wszystkimi środowiskami z zachowaniem zdefiniowanych wcześniej polityk.

Implementacja polityk pomiędzy aplikacjami jest bardzo granularna i możliwa nawet wtedy, kiedy działają one w ramach tej samej sieci logicznej VLAN. Jest to możliwe do zrealizowania dzięki wykorzystaniu mikro segmentacji, segmentacji oraz także makro segmentacji na bazie sieci nakładowych (ang. overlay networks). Dozwolony ruch pomiędzy aplikacjami może być określany poprzez protokół i numer portu (filtrowania na poziomie warstwy czwartej) lub z użyciem grafów definiujących jego przepływ poprzez wskazane urządzenia fizyczne bądź wirtualne, wyspecjalizowane w blokowaniu zagrożeń i ochronie. Urządzenia takie mogą realizować zaawansowaną ochronę na poziomie protokołów aplikacyjnych. Należą do nich najczęściej deszyfratory i szyfratory ruchu TLS/SSL, urządzenia z funkcjami WAF (Web Application Firewall), IPS (Intrusion Prevention System), AMP (Advanced Malware Protection), Firewall oraz urządzenia zapewniające akcelerację i rozkład ruchu aplikacyjnego. Oczywiście polityki te mogą dotykać ruchu kierowanego z zewnątrz do aplikacji, jak i tego wymienianego pomiędzy aplikacjami.

Dostępna jest również duża ilość wbudowanych narzędzi, które ułatwiają przeprowadzenie diagnozy, weryfikacji poprzednich zdarzeń, ocenę ich wpływu na aplikacje i aktualny stan, jak i przewidywania skutków zmian, jeszcze przed ich wprowadzeniem.

Wykorzystanie do tego gotowej platformy "pod klucz", jaką jest Cisco ACI (Application Centric Infrastructure) jest wygodne i wprowadza sporo oszczędności, jako że lokalny dział IT nie musi się zajmować wewnętrzną problematyką i sposobem działania wykorzystywanych w środku protokołów. Jego zadaniem jest tylko budowa odpowiednich polityki bezpieczeństwa i sposobu traktowania ruchu oraz relacji pomiędzy aplikacjami, a o skonfigurowanie tego w warstwach niższych zadba kontroler.

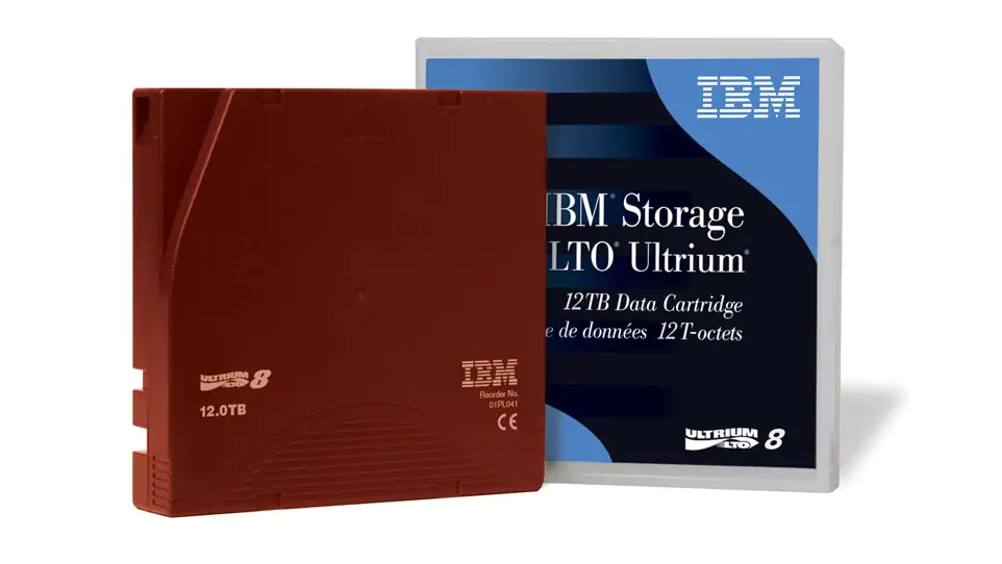

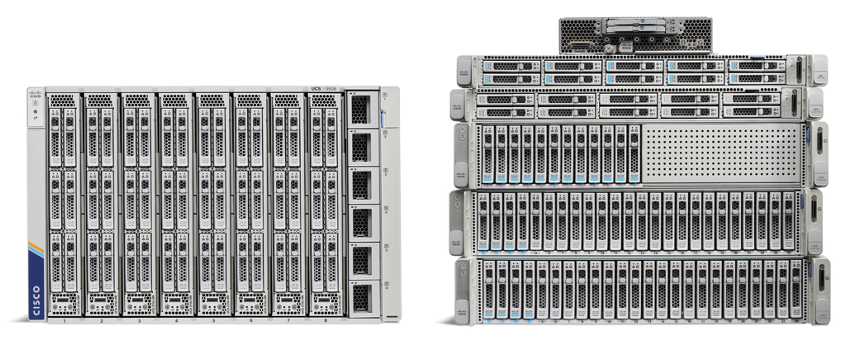

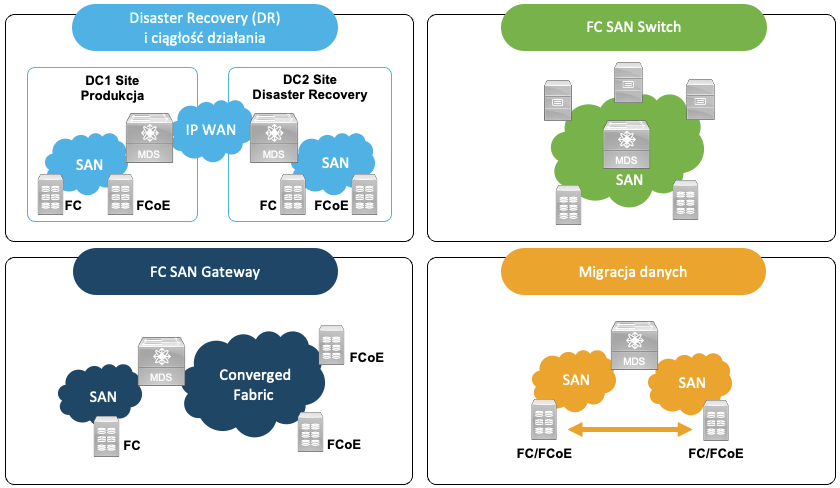

W naszej ofercie znajdują się także pojedyncze urządzenia i oprogramowanie do tego obszaru, które można wdrażać i obsługiwać ręcznie czy poprzez własne narzędzia do automatyzacji. Nasza oferta do centrów danych obejmuje różnej klasy pamięci masowe, macierze dyskowe, rozwiązania klasy Software-Defined Storage, Container Storage, rozwiązania hiperkonwergentne, sieci SAN dla FC (Fibre Channel), FCoE (Fibre Channel over Ethernet), FICON, iSCSI, iSER (iWARP i RoCE), NVMe-oF czy FCIP, platformy do wirtualizacji i konteneryzacji, systemy operacyjne, platformy do automatyzacji i orkiestracji, przełączniki, routery, sprzęt serwerowy, systemy kopii zapasowej i odzyskiwania danych po awarii (Disaster Recovery), biblioteki taśmowe, akceleracji ruchu i rozkładu obciążenia oraz rozwiązania do centralnego zarządzania, monitorowania i ochrony na różnych poziomach.

W centrach danych i chmurach bardzo ważna jest warstwa usługowa, która udostępnia funkcje orkiestracji. Upraszcza to proces dostarczania usług. Jest ona uwarunkowana od automatyzacją wszelkich powiązanych z tym procesem zadań. Dotyczy automatyzacji sieci oraz platform i systemów, w których będą uruchamiane oraz obsługiwane usługi i aplikacje. Przykładowa architektura zorientowana na obsługę usług chmurowych i aplikacyjnych z wbudowaną orkiestracją została pokazana poniżej.

W powyższym przykładzie za sieć odpowiada Cisco ACI (Application Centric Infrastructure), za automatyzację serwerów Cisco UCS (Unified Computing System), za obsługę kopii zapasowej rozwiązanie Storware, a za resztę, włączając w to spojenie wszystkiego razem, wiele rozwiązań Red Hat, do których należy m.in. Red Hat Ansible Automation Platform, Red Hat OpenShift Container Platform czy Red Hat Satellite. Oczywiście, to tylko przykład obrazujący ideę i niektóre komponenty można w nim zmienić.

Orkiestracja zmniejsza koszta obsługi, jednocześnie znacząco przyśpieszając uruchamianie nowych usług. Nie można zapomnieć o większym porządku, jako że automatyzacji podlega nie tylko tworzenie nowych usług i aplikacji, ale i zamykanie już nieużywanych. Dlatego orkiestracja jest niezbędnym elementem bardziej dynamicznych środowisk.

Rozmowy i kooperacja

Przemieszczanie się na większe odległości zabiera sporo czasu i nie jest tanie. Nawet w obszarze tego samego miasta jest ono coraz czasochłonne. Już prawie standardem jest, że do 30-60 minutowego spotkania w ramach tego samego miasta musimy doliczyć 60-120 minut na podróż. Trudno pogodzić się ze stratę takiej ilości czasu, kiedy na nasze barki spada coraz więcej obowiązków i zadań do wykonania w coraz to krótszym czasie. Inna rzecz, że nie zawsze mamy możliwość fizycznego spotkania się w tym samym miejscu i czasie. Dlatego coraz więcej organizacji decyduje się na narzędzia do pracy zespołowej i realizacji spotkań online.

Telefonia, wideospotkania i praca w zespołach

Zajmujemy się budową i obsługą zarówno stacjonarnych systemów telefonicznych, jak i sal wideokonferencyjnych. W naszej ofercie można znaleźć wiele różnych aparatów telefonicznych, wideoterminali biurkowych, narzędzi do pracy grupowej, jak i dużych systemów wideokonferencyjnych. W zależności od preferencji klienta, obsługiwane mogą być one przez lokalną infrastrukturę, jak i infrastrukturę chmurą. Oferujemy w tym obszarze takie rozwiązania, które bardzo dobrze integrują i współdziałają z resztą naszego ekosystemu, w tym wdrażanymi tam przez nas mechanizmami bezpieczeństwa i ochrony.

W zależności od przeznaczenia danego miejsca spotkań, potrzebne są zwykle inne urządzenia i oprzyrządowanie, w tym czasem nawet ich rozmieszczenie. Dotyczy to nie tylko umiejscowienia ekranów, głośników i mikrofonów. Rozmieszczenie takich rzeczy, jak tablice, stoły i krzesła jest równie istotne. Miejsce spotkań powinno sprawiać i oddawać wrażenie dużej realności i naturalności spotkania, zacierając granice pomiędzy światem rzeczywistym i cyfrowym. Oczywiście liczy się tu też jakość komponentów.

Dzięki oferowanej przez nas platformie do komunikacji opartej na chmurze można wygodnie prowadzić pracę w zespołach, wymieniać się plikami, wiadomościami, świadczyć pomoc zdalną, czy realizować różne spotkania, szkolenia i innego rodzaju wydarzenia online. Do platformy tej można dołączać urządzenia, jak wideoterminale i telefony znajdujące się w salach konferencyjnych. Oczywiście można się bez nich obyć i korzystać z aplikacji dla komputerów i urządzeń mobilnych.

W ramach platformy dostępne jest także szyfrowanie transparentne pomiędzy komunikującymi się osobami (ang. end-to-end encryption), które sprawia, że nawet usługodawca nie ma dostępu do treści spotkania i wymienianych materiałów.

Dobra platforma do komunikacji, to m.in. rozmowy głosowe, wideo, czat, wymiana plików i harmonogram, zakładanie zespołów i przestrzeni do wspólnej kooperacji przy projektach, integracja z systemami nauczania, bezprzewodowe parowanie się z wideoterminalami, terminalami biurkowymi i tablicami, zapisywanie zawartości tablicy do wspólnej przestrzeni pracy, prezentowanie pulpitu, aplikacji i tablicy, wspólna praca na obrazkach i dokumentach, podział na prowadzących, panelistów i uczestników, obsługa rejestracji oraz ankiet po spotkaniu, możliwość zadawania pytań i organizowania konkursów, dołączenia do spotkania z aplikacji, przeglądarki, telefonu, wideoterminala i systemu wideokonferencyjnego oraz bardzo dobra kooperacja z rozwiązaniami innych producentów, takich jak Slack, Microsoft Teams, Microsoft Lync (Skype for Business) czy Cisco Jabber.

W ten sposób da się prowadzić spotkania i konsultacje o charakterze równorzędnym, ćwiczenia i laboratoria dla nawet wielu grup równolegle z podziałem na grupy tematyczne i pracę w zespołach czy nawet wykłady, webinary, prelekcje i wydarzenia, w których uczestnicy bardziej nastawieni są na słuchanie. Dzięki platformie Cisco Webex wszystko to jest bardzo łatwe w obsłudze.

Nie można zapomnieć o edukacji. Nawet jeżeli prowadzący jest na miejscu, to w takich zajęciach mogą także zdalnie uczestniczyć inni. Nie tylko osoby z innych miast, czy krajów, ale też osoby którym nie udało się dotrzeć na zajęcia. W takich zajęciach mogą też uczestniczyć studenci z innych lokalizacji uczelni, ze specjalnych sali szkoleniowych. Oczywiście, takie zajęcia także mogą być prowadzone zdalnie przez prowadzącego, który akurat musiał udać się w ich terminie do odległego miejsca.

Przy dużych salach wykładowych dodatkowo trzeba zwrócić uwagę na nagłośnienie, mikrofony oraz wielkość ekranu. Bardzo ważne jest pamiętanie o lokalnym prezenterze, który równolegle prowadzi zajęcia dla lokalnych i zdalnych słuchaczy. Jeżeli przewidujemy taki scenariusz, to potrzebne będzie zamontowanie kamery z ekranem po przeciwległej stronie pokoju.

Jeżeli prowadzący ma prowadzić zajęcia zdalnie, to warto też nie zapomnieć o zestawie biurkowym dla niego. Powinno to zapewnić lepszą jakość prezentowanego obrazu i wygodę prezentacji, niż w przypadku zastosowania samego komputera.

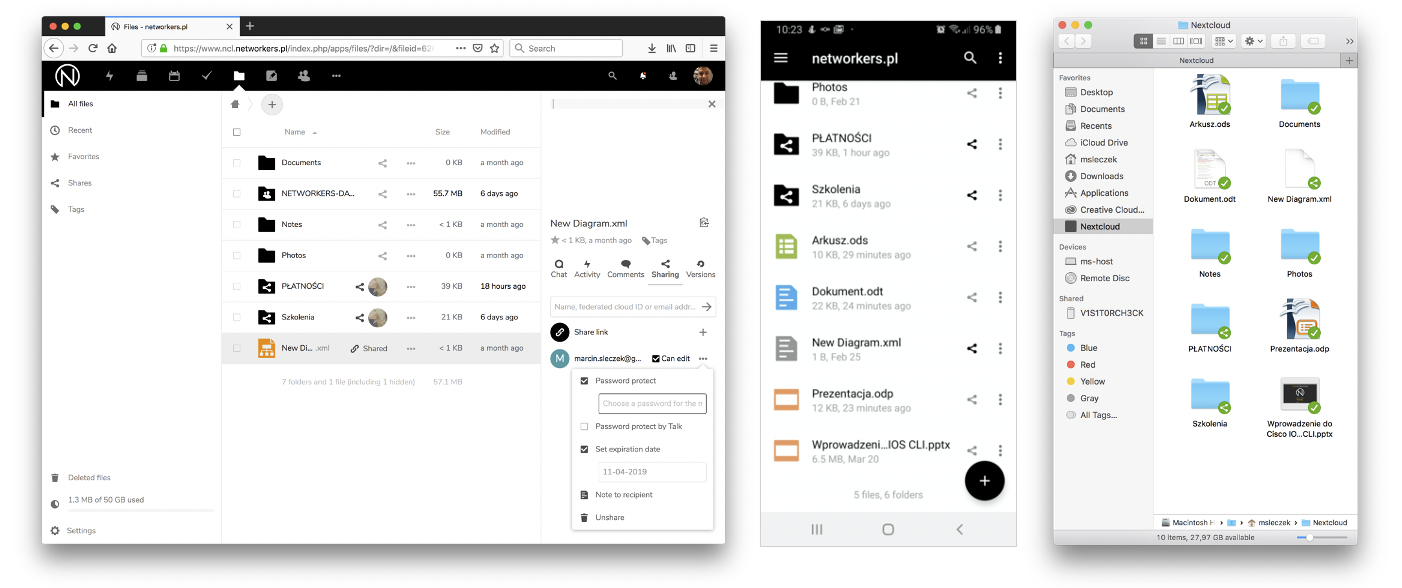

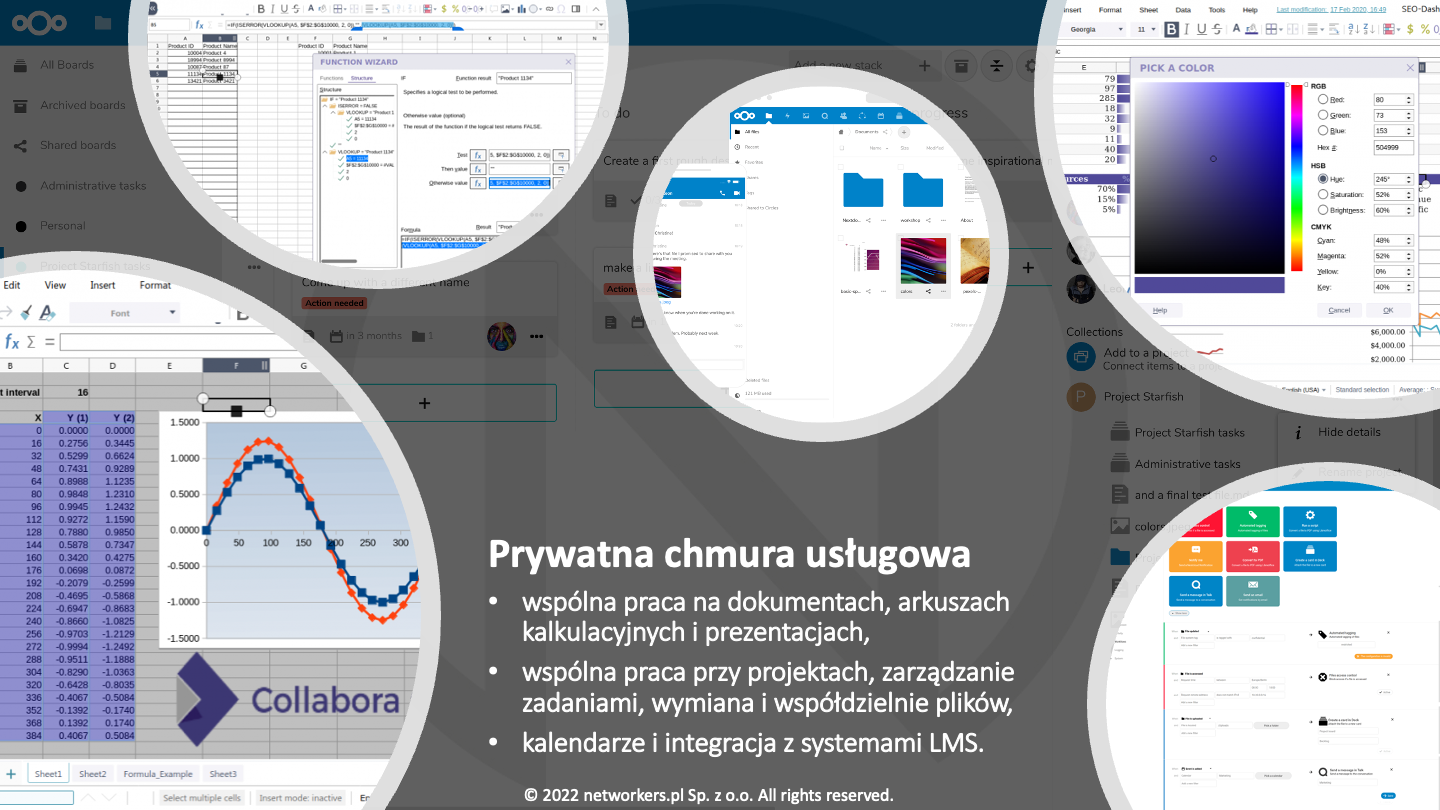

Platforma chmurowa do wspólnej pracy

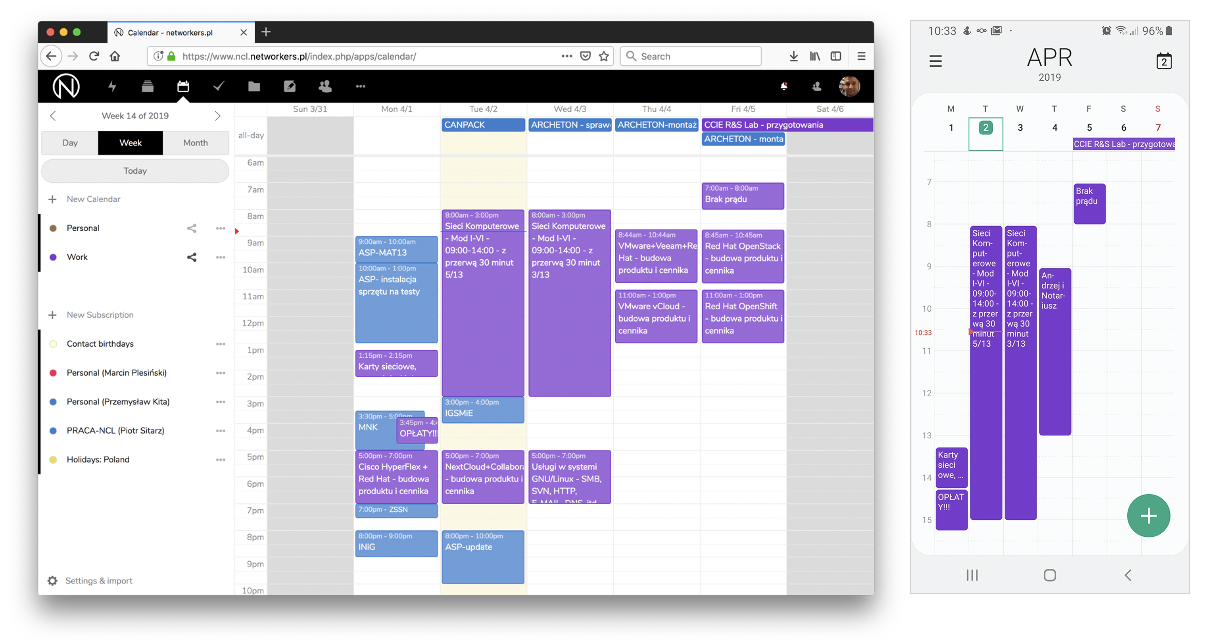

Najważniejszą zaletą platformy chmurowej do wspólnej pracy Nextcloud Enterprise jest możliwość uruchomienia wielu znanych usług wewnątrz własnej infrastruktury IT. Platforma ta świetnie nadaje się do wykorzystania w małej i średniej firmie, dużym przedsiębiorstwie, organizacji rządowej, jak i w szkole czy na uczelni. Platforma ta przeszła pozytywnie testy zgodności GDPR (General Data Protection Regulation), a przy zakupie dostarczane są wszelkie związane z tym poświadczenia.

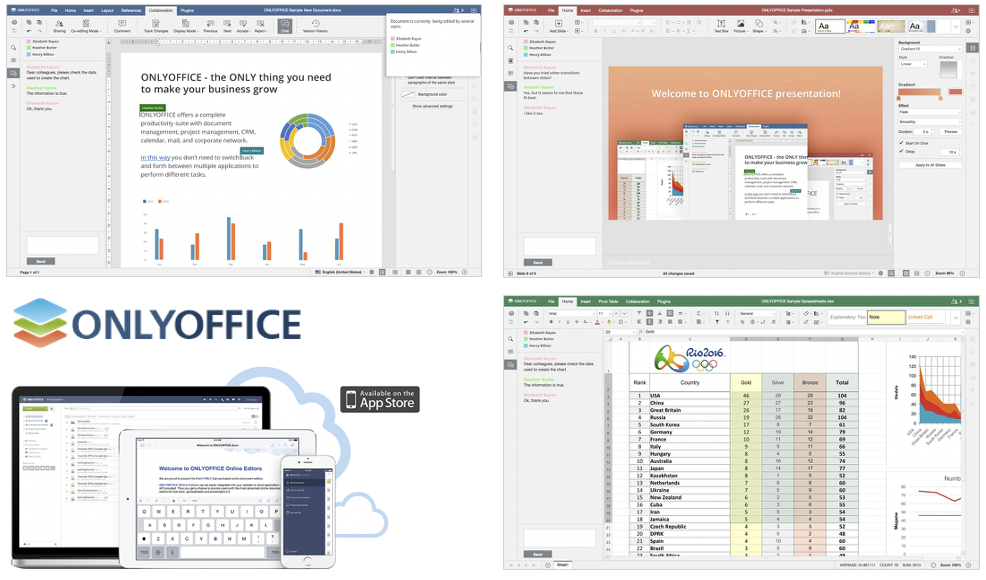

W połączeniu z rozwiązaniami Collabora Productivity i ONLYOFFICE z dużym powodzeniem zastępuje ona znane usługi chmur publicznych, jak Google G Suite czy Microsoft Office 365. Posiada o wiele większą funkcjonalność i co najważniejsze, umożliwia zachowanie pełnej kontroli nad danymi oraz utrzymanie ich wewnątrz organizacji.

Do najważniejszych funkcji platformy należy obsługa plików. Jest to podobna funkcjonalność do tej, jaką zapewnia m.in. Microsoft OneDrive, Dropbox czy Google Drive. Jej zaletą jest większa funkcjonalność i oczywiście to, że mamy kontrolę nad swoimi danymi.

W platformie tej można także wygodnie pracować nad złożonymi projektami, które składać się mogą z wielu podzadań o określonych terminach i zależnościach. Zadania mogą podlegać synchronizacji z urządzeniami mobilnymi i oprogramowaniem komputera, a także być współdzielone pomiędzy różnymi użytkownikami. W ten sposób, każdy od razu wie co uległo zmianie.

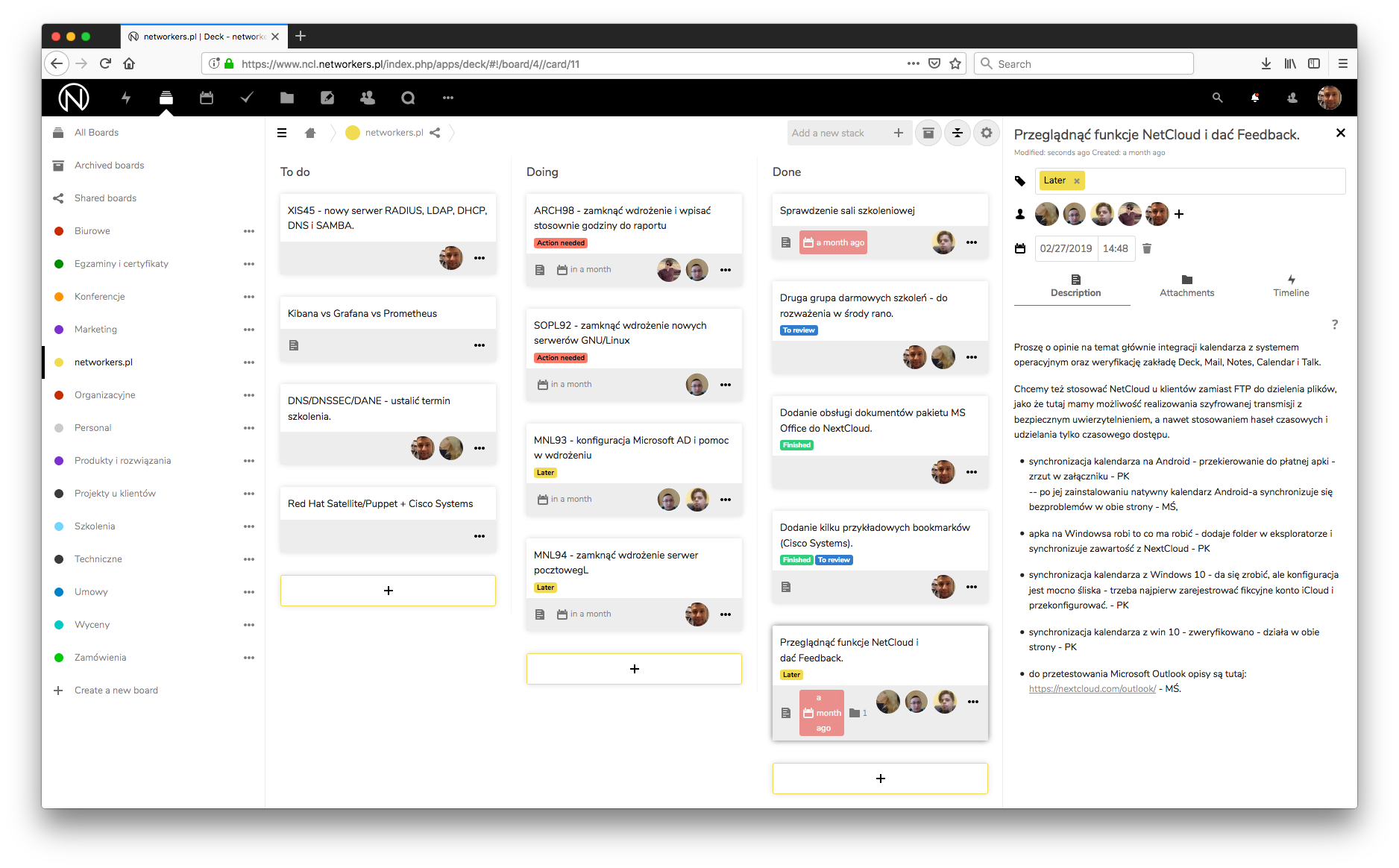

Dostępna jest również funkcjonalność kalendarza, prowadzenia rozmów głosowych, wideo i w formie czata, obsługa poczty elektronicznej, wspólnej pracy na plikach dokumentów tekstowych, prezentacji i arkuszy kalkulacyjnych, uruchamiania ankiet i głosowań czy obsługa tablic Kanban. Nie są to oczywiście wszystkie funkcjonalności tej platformy.

Dane kontaktowe

Główna siedziba firmy:

nazwa: networkers.pl Sp. z o.o.

adres: os. Centrum B 7, 31-927 Kraków

telefon: +48 797 004 932 lub +48 797 004 938

Dane rejestrowe firmy:

NIP: 6772325521

Regon: 120894740

KRS: 0000325585

Numer rachunku (Santander Bank Polska S.A.):

PLN: 31 1090 1665 0000 0001 3236 2364

USD: 81 1090 1665 0000 0001 3236 2434

SWIFT: WBKPPLPP

Kontakt drogą elektroniczną:

www: http://www.networkers.pl

e-mail:

Zapraszamy również do śledzenia nas na mediach społecznościowych: LinkedIn i Facebook.

Odpowiedzialność

Wszelkie prezentowane na naszej stronie treści i grafiki mają wyłącznie charakter poglądowy i nie stanowią oferty handlowej w rozumieniu art. 66 § 1 Kodeksu cywilnego oraz innych właściwych przepisów prawa. Zastrzegamy sobie prawo do wprowadzania zmian w dowolnym momencie i bez uprzedzenia lub następczego informowania o takich zmianach. Dokładamy starań, aby informacje publikowane na naszej stronie były zgodne ze stanem faktycznym i aktualne, nie gwarantuje jednak, że nie zawierają braków lub błędów. Nie ponosimy też żadnej odpowiedzialności za skutki powiązane z dostępnem do publikowanych przez nas informacji, w szczególności za wszelkie decyzje podejmowane na podstawie tych informacji.

Wykorzystane materiały

Grafiki wykorzystane na naszej stronie pochodzą z różnych źródeł. Część z nich została wykonana przez nas, a część pochodzi z zasobów dla Partnerów producentów z którymi współpracujemy oraz sklepów internetowych z gotowymi grafikami i zdjęciami.

Zapraszamy do kontaktu drogą mailową